Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

DS-GVO im Online-Marketing – Balanceakt zwischen Datenschutz und UnternehmensgewinnJ. Meng, Norbert Pohlmann (Institut für Internet-Sicherheit), T. Urban: „DS-GVO im Online-Marketing – Balanceakt zwischen Datenschutz und Unternehmensgewinn“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz , DATAKONTEXT-Fachverlag, 5/2023 DS-GVO im… weitere Informationen |  |

Backup…Verlust des Datenbestands durch Software- oder Hardwareausfälle, Angriffe mittels Ransomware , Naturkatastrophen, Diebstahl oder aktiver Sabotage zu schützen. Damit ist ein Backup ein besonders wichtiger und elementarer aktiver Sicherheitsmechanismus ,… weitere Informationen |  |

Datenschutz-Grundverordnung (DSGVO)…sich an dem Stand der Technik orientieren. Abbildung: Datenschutz-Grundverordnung (DSGVO) – © Copyright-Vermerk Weitere Informationen zum Begriff “Datenschutz-Grundverordnung (DSGVO)” Artikel „Die Zeit nach dem Passwort – Handhabbare Multifaktor-Authentifizierung für ein… weitere Informationen |  |

Sichere Authentifizierung im Internet – Mit der SmartCard durch den Passwort-JungelM. Hertlein, N. Pohlmann:, “Sichere Authentifizierung im Internet – Mit der SmartCard durch den Passwort-Jungel”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 4/2010 Persönliche Daten im Internet sind zu einem Handelsgut… weitere Informationen |  |

Zero Trust: Allheilmittel oder fauler Zauber?…„Confidential Computing – Intel TDX: Geschützt in der Public Cloud“ „Artikel Confidential Computing – IT-Sicherheit und Datenschutz in der Cloud“ BÜCHER „Lehrbuch Cyber-Sicherheit“ „Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher… weitere Informationen |  |

Ohne geht es nicht mehr – Identity and Access Management standardisiert umsetzen…– Wie Unternehmen die Angriffsflächen reduzieren können „Self-Sovereign Identity (SSI) – Auf dem Weg in ein souveränes europäisches Ökosystem für Identitätsdaten“ „Was Self-Sovereign Identity (SSI) unverzichtbar macht“ BÜCHER „Lehrbuch Cyber-Sicherheit“… weitere Informationen |  |

Von RECHTSwegen sicher – Enterprise Rights Management mit einer SicherheitsplattformM. Linnemann, N. Pohlmann:, “Von RECHTSwegen sicher – Enterprise Rights Management mit einer Sicherheitsplattform”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 05/2008 Enterprise Rights Management mit einer Sicherheitsplattform 1993 bekam das… weitere Informationen |  |

S/MIME…kostenlosen Download“ Vorlesungen „Vorlesungen zum Lehrbuch Cyber-Sicherheit“ Vorträge „IT-Sicherheitsherausforderungen – Wie kann ich mich schützen?“ „IT Services für Unternehmen – Sicher und passend“ „Sicherheit mit digitaler Selbstbestimmung – Self-Sovereign Identity… weitere Informationen |  |

Strafverfolgung darf die IT-Sicherheit im Internet nicht schwächenWenn der Staat digitale Schwachstellen ausnutzt – Quellen-TKÜ gefährdet mit dem Bundestrojaner eine nachhaltige Digitalisierung Der aktuellen politischen Situation rund um die steigende Anzahl von terroristischen Anschlägen geschuldet, hat der… weitere Informationen |  |

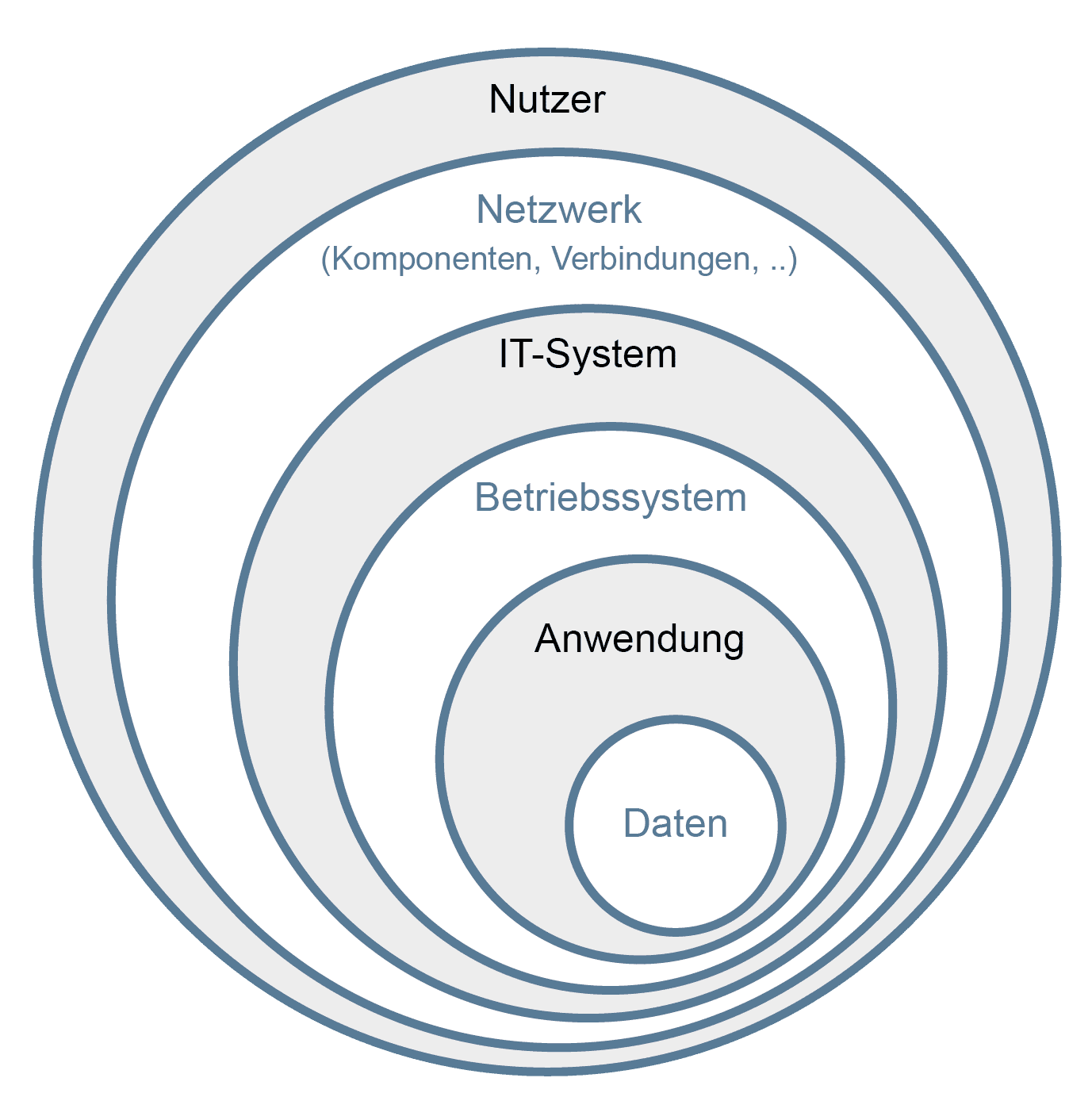

Angriffsfläche…Begriff “Angriffsfläche”: Artikel „IT-Sicherheit konsequent und effizient umsetzen“ „Confidential Computing – IT-Sicherheit und Datenschutz in der Cloud“ „Netzwerksicherheit in der Gebäudeautomation“ „Das Risiko zur Chance machen! – Industrie 4.0 und… weitere Informationen |  |

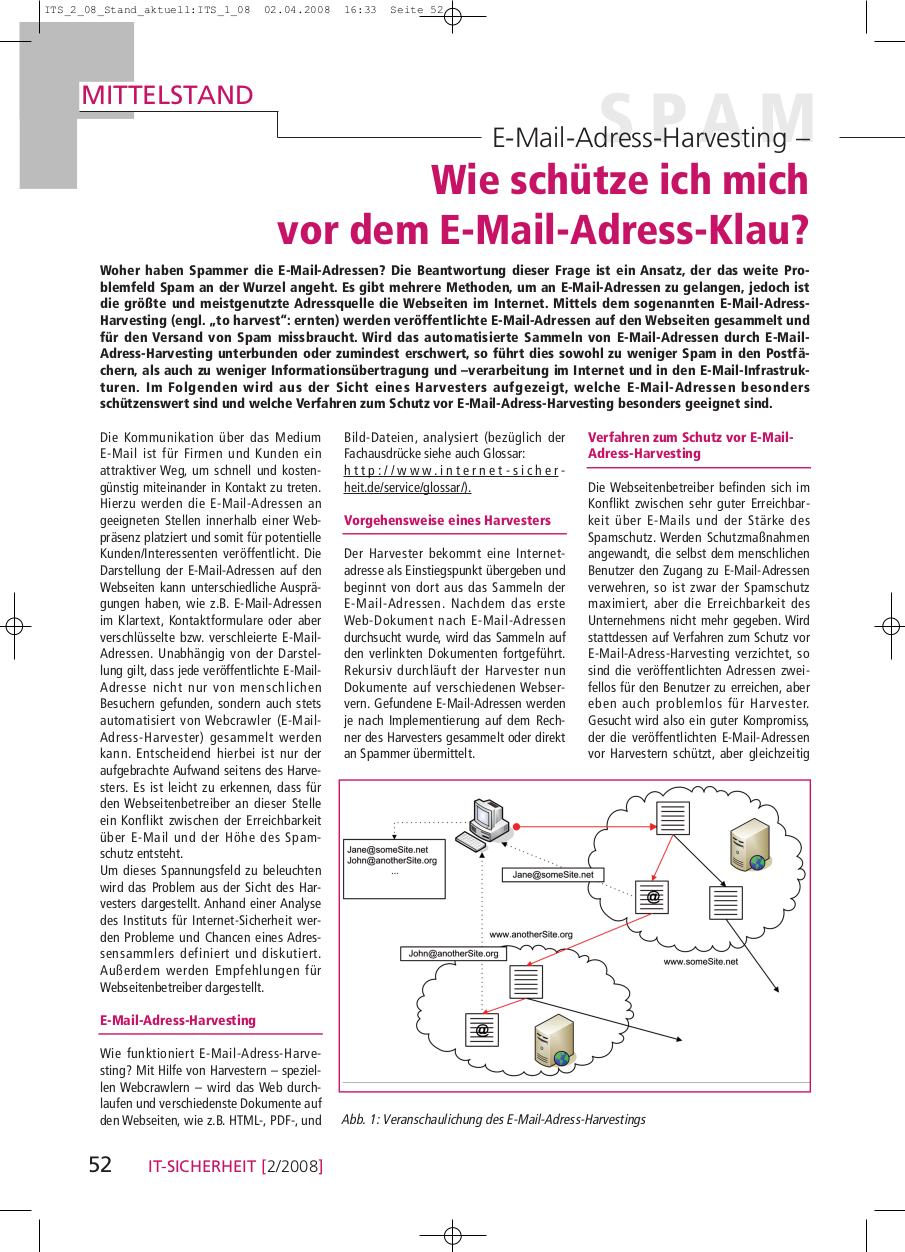

E-Mail-Adress-Harvesting: Wie schütze ich mich vor dem E-Mail-Adress-Klau?…E-Mail-Adress-Harvesting Wie funktioniert E-Mail-Adress-Harvesting? Mit Hilfe von Harvestern – speziellen Webcrawlern – wird das Web durchlaufen und verschiedenste Dokumente auf den Webseiten, wie z.B. HTML-, PDF-, und Bild-Dateien, analysiert (bezüglich… weitere Informationen |  |

Benutzererkennung im WLAN – Grenzen der doppelten AuthentikationM. Niehenke, N. Pohlmann:, “Benutzererkennung im WLAN – Grenzen der doppelten Authentikation”, LANline – Das Magazin für Netze, Daten- und Telekommunikation, Awi LANline Verlagsgesellschaft, 04/2006 Benutzererkennung im WLAN – Grenzen… weitere Informationen |  |

Kapitel 20: „Sonstiges“…DNS-Verschlüsselung den Vorteil, dass die Privatsphäre und Sicherheit der Nutzer – insbesondere in unsicheren Umgebungen – erhöht wird. Auf der anderen Seite lassen sich jedoch durch die DNS-Verschlüsselung typische und… weitere Informationen |

Die pragmatische Lösung für E-Mail-Sicherheit – Teil INorbert Pohlmann (Institut für Internet-Sicherheit):, “Die pragmatische Lösung für E-Mail-Sicherheit – Teil I”, Sicherheit + Management – Magazin für Safety und Security, GIT Verlag, 07/2002 Die pragmatische Lösung für E-Mail-Sicherheit… weitere Informationen |  |

Penetrationstest…innovative Sicherheitslösungen kommen“ „securityNews – ein Informationsdienst für IT-Sicherheit: App goes Security“ „Blick in die großen „Verstecke“ von Cyberkriminellen – Herausforderung für die digitale Forensik“ „Tracking im Internet und Selbstdatenschutz“… weitere Informationen |  |

Cybercrime…für Cybercrime – „Bezahlen“ mit dem guten Namen“ „Cybersicherheit & Datenschutz – Öffentliche Sicherheit und individuelle Freiheit“ „Cybersecurity made in EU – Ein Baustein europäischer Sicherheit“ „The next step in… weitere Informationen |  |

Cyber-Sicherheitskomponente…– © Copyright-Vermerk Im Folgenden werden ein paar Beispiele von Cyber-Sicherheitskomponenten beschrieben: 1.) Ein Beispiel von Cyber-Sicherheitskomponenten sind Firewall-Elemente . Im Bereich von Firewall-Systemen gibt es Packet Filter, zustandsorientierter Packet… weitere Informationen |  |

ISSE 2010 – Securing Electronic Business ProcessesHighlights of the Information Security Solutions Europe 2010 Conference Norbert Pohlmann (Institut für Internet-Sicherheit) ist Mitherausgeber neben Helmut Reimer, Wolfgang Schneider ISBN 978-3-8348-1438-8 Vieweg-Teubner Verlag, Wiesbaden 2010 kostenlos Leseprobe downloaden… weitere Informationen |  |

ISSE 2009 – Securing Electronic Business ProcessesHighlights of the Information Security Solutions Europe 2009 Conference Mitherausgeber Norbert Pohlmann (Institut für Internet-Sicherheit), neben Helmut Reimer, Wolfgang Schneider Oktober 2009 ISBN- 978-3-8348-0958-2 Vieweg-Teubner Verlag, Wiesbaden 2009 kostenlos Leseprobe… weitere Informationen |  |

ISSE 2008 – Securing Electronic Business ProcessesHighlights of the Information Security Solutions Europe 2008 Conference Mitherausgeber Norbert Pohlmann (Institut für Internet-Sicherheit), neben Helmut Reimer, Wolfgang Schneider Oktober 2008 ISBN- 978-3-8348-0660-4 Vieweg-Teubner Verlag, Wiesbaden 2008 kostenlos Leseprobe… weitere Informationen |  |