Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

ISSE/SECURE 2007 – Securing Electronic Business ProcessesHighlights of the Information Security Solutions Europe 2007 Conference Mitherausgeber Norbert Pohlmann (Institut für Internet-Sicherheit), neben Helmut Reimer, Wolfgang Schneider September 2007 ISBN-978-3-8348-0346-7 Vieweg-Verlag, Wiesbaden 2007 kostenlos Leseprobe downloaden… weitere Informationen |  |

Die Welt ist nicht perfektNorbert Pohlmann (Institut für Internet-Sicherheit), “Die Welt ist nicht perfekt”, Sicherheit + Management – Magazin für Safety und Security, GIT Verlag, 05/2002 Muss der Staat bei elektronischen Geschäftsprozessen reglementieren oder… weitere Informationen |  |

Integration biometrischer Anwendungen in SicherheitsinfrastrukturenNorbert Pohlmann(Institut für Internet-Sicherheit):, “Integration biometrischer Anwendungen in Sicherheitsinfrastrukturen”. In Proceedings der DACH Security Konferenz 2003 – Bestandsaufnahme und Perspektiven, Hrsg.: Patrick Horster, syssec Verlag, 2003 Für Organisationen und Unternehmen… weitere Informationen |  |

Die pragmatische Lösung für E-Mail-Sicherheit – Teil IINorbert Pohlmann (Institut für Internet-Sicherheit):, “Die pragmatische Lösung für E-Mail-Sicherheit – Teil II”, Sicherheit + Management – Magazin für Safety und Security, GIT Verlag, 01/2003 Die pragmatische Lösung für E-Mail-Sicherheit… weitere Informationen |  |

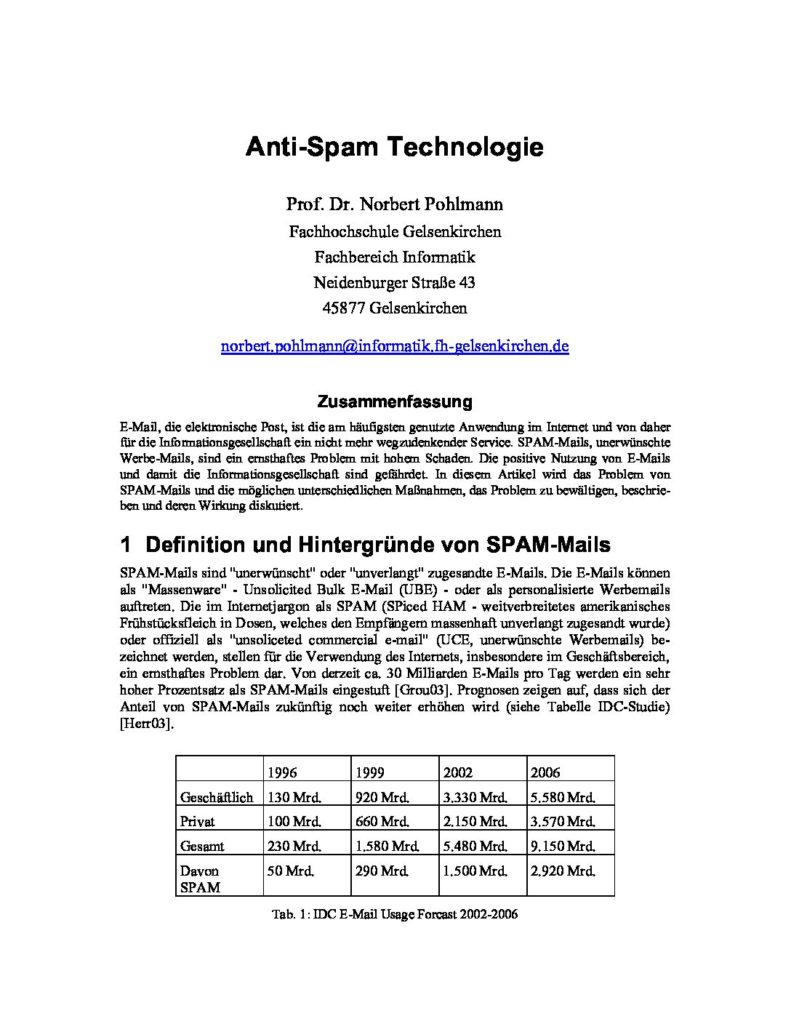

Anti-Spam Technologie…Wirkung diskutiert. Definition und Hintergründe von SPAM-Mails SPAM-Mails sind “unerwünscht” oder “unverlangt” zugesandte E-Mails. Die E-Mails können als “Massenware” – Unsolicited Bulk E-Mail (UBE) – oder als personalisierte Werbemails auftreten…. weitere Informationen |  |

Mail-Verlässlichkeit – Verbreitung und EvaluationC. Dietrich, N. Pohlmann:, “Mail-Verlässlichkeit – Verbreitung und Evaluation”. In Proceedings der DACH Security Konferenz 2005, Hrsg.: Patrick Horster, syssec Verlag, 2005 Mail-Verlässlichkeit – Verbreitung und Evaluation Der Internet-Dienst E-Mail… weitere Informationen |  |

Prudent Practices for Designing Malware Experiments: Status Quo and Outlook…6 highest-ranked academic security conferences. We find frequent shortcomings, including problematic assumptions regarding the use of execution-driven datasets (25% of the papers), absence of description of security precautions taken during… weitere Informationen |  |

Verwendung von Geolokation als Angriffsvektor für Social EngineeringM. Cagnazzo, N. Pohlmann:, „Verwendung von Geolokation als Angriffsvektor für Social Engineering“. In Proceedings der DACH Security 2018 Konferenz, syssec Verlag, 2018 Geolokationsdaten sind eine Bedrohung für Organisationen und Unternehmen…. weitere Informationen |  |

Sichere mobile Identifizierung und Authentisierung…die Stromkunden ausgeteilten Security Token umgesetzt werden, da über Policy und technisch einstellbare Vertrauensstellungen über eine BridgeCA für PKIs Stromkunden mit dem Security Token ihres Anbieters und dem eigenen SmartPhone… weitere Informationen |  |

Doubtless Identification and Privacy Pre-serving of User in Cloud Systems…Business Processes – Highlights of the Information Security Solutions Europe 2015 Conference, Eds.: N. Pohlmann, H. Reimer, W. Schneider; Springer Vieweg Verlag, Wiesbaden 2015 Present paper addresses the common challenge… weitere Informationen |  |

Das Risiko zur Chance machen! – Industrie 4.0 und IT-Sicherheit der DingeR. Riedel, N. Pohlmann:, „Das Risiko zur Chance machen! – Industrie 4.0 und IT-Sicherheit der Dinge“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz , DATAKONTEXT-Fachverlag, 5/2015 Grundsätzlich werden im Internet… weitere Informationen |  |

Riddle me this! Context Sensitive CAPTCHAsT. Urban, R. Riedel, N. Pohlmann:, „Riddle me this! Context Sensitive CAPTCHAs”, In Proceedings of the EuroUSEC 2017 – European Workshop on Usable Security, 2017 In modern information society online… weitere Informationen |  |

Threat Modeling for Mobile Health Systems…Internet of (IoT) and comes with special challenges in terms of interoperability and security. This paper focuses on security challenges and offers a mitigation solution especially with a focus on… weitere Informationen |  |

Kontextsensitive CAPTCHAS im Online-BankingN. Pohlmann, R. Riedel, ,U. Schmuntzsch, T. Urban:, „Kontextsensitive CAPTCHAS im Online-Banking“. In Proceedings der DACH Security 2018 Konferenz, syssec Verlag, 2018 In der modernen Informationsgesellschaft nehmen Online-Transaktionen einen wichtigen… weitere Informationen |  |

Wiederaufbau – Verschlüsselung als Mittel gegen die ÜberwachungD. Petersen, N. Pohlmann:, „Wiederaufbau – Verschlüsselung als Mittel gegen die Überwachung“, iX – Magazin für professionelle Informationstechnik, Heise-Verlag, 05/2014 Nach dem Heartbleed-Desaster ist es nicht damit getan, alle Web-Passwörter… weitere Informationen |  |

Aufsichtsratsämter und Beiratstätigkeiten…Security Advisory Council Cybersecurity Partner: eCAPITAL ENTREPRENEURIAL PARTNERS AG Beirat: XignSys GmbH Mitglied: innogy / e-on Cyber Security Advisory Board Beirat: finally safe GmbH Beirat: SecuCloud GmbH Aussichtsrat: Sirrix AG… weitere Informationen |

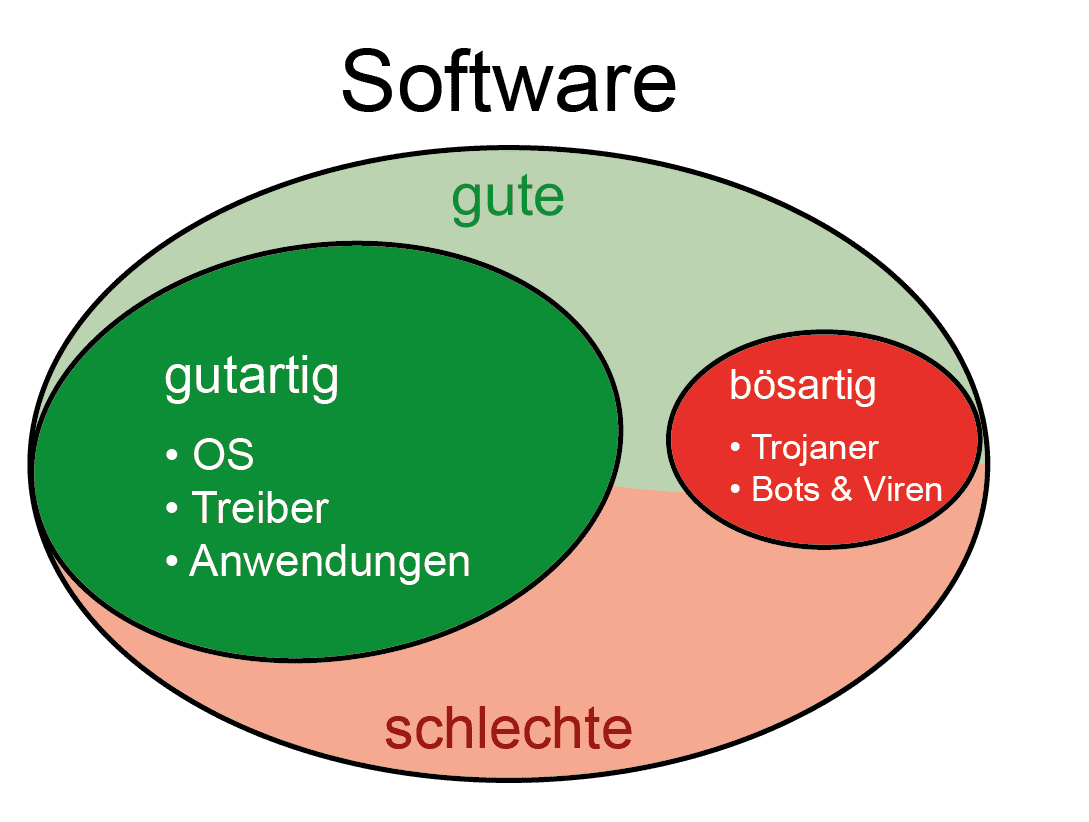

Gute, gutartige, schlechte und bösartige Software…„securityNews – ein Informationsdienst für IT-Sicherheit: App goes Security“ „Blick in die großen „Verstecke“ von Cyberkriminellen – Herausforderung für die digitale Forensik“ „Sandnet: Network Traffic Analysis of Malicious Software“ Bücher… weitere Informationen |  |

Schwachstellenmanagement…und neue Schwachstellen schnell identifiziert werden. Abbildung: Schwachstellenmanagemnt © Copyright-Vermerk Weitere Informationen zum Begriff “Schwachstellenmanagement”: Artikel „securityNews – ein Informationsdienst für IT-Sicherheit: App goes Security“ „Was IT-Sicherheitsindustrie und Anwender voneinander… weitere Informationen |  |

Krypto-Agilität…„Anwendungen sicher ausführen mit Turaya – In Sicherheit“ „securityNews – ein Informationsdienst für IT-Sicherheit: App goes Security“ „Blick in die großen „Verstecke“ von Cyberkriminellen – Herausforderung für die digitale Forensik“… weitere Informationen |  |

Identitätsdiebstahl…des Opfers vollzogen werden – zu einer (ungerechtfertigten) Strafverfolgung. Abbildung: Identitätsdiebstahl – © Copyright-Vermerk Weitere Informationen zum Begriff “Identitätsdiebstahl”: Artikel „Sicheres und vertrauenswürdiges Arbeiten im Homeoffice“ „Identitätskrisen in der IT“… weitere Informationen |  |