Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

Trojanisches Pferd…Unternehmen – Sicher und passend“ „Sicherheit mit digitaler Selbstbestimmung – Self-Sovereign Identity (SSI)“ „Cyber-Sicherheitslage – Cyber-Sicherheitsstrategien“ „Security: Kann es Sicherheit im Netz geben?“ Webseiten „Forschungsinstitut für Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Master-Studiengang… weitere Informationen |  |

Backup, der sichere Podcast: Ethische IT-Sicherheitsausbildung – Gute Hacker braucht das Land!Ethische IT-Sicherheitsausbildung – Gute Hacker braucht das Land Die Meldungen über Hacker-Angriffe reißen seit Jahren nicht ab, fast alle Branchen sind betroffen. Die Schäden wachsen jährlich an, trotzt stetiger Steigerung… weitere Informationen |  |

Kapitel 4: „Digitale Signatur, elektronische Zertifikate sowie Public Key Infrastruktur (PKI) und PKI-enabled Application (PKA)“…was eine Personal Security Environment ist, welche sicherheitsrelevanten Daten dort gespeichert sind und welche Realisierungsformen es gibt! Lösung: einblenden Personal Security Environment (PSE): Sammlung aller sicherheitsrelevanten Daten eines Nutzers. Geheimer… weitere Informationen |

Wissen zum Reinhören:„Backup der sichere Podcast“ beleuchtet Themen rund um die IT-SicherheitBackup der sichere Podcast In einer neuen Podcast-Serie diskutieren Experten der IT-Security zu aktuellen Themen. Weiterhin stellt das Format wechselnd junge Startups der Region vor. Zur ersten Ausgabe des neuen… weitere Informationen |  |

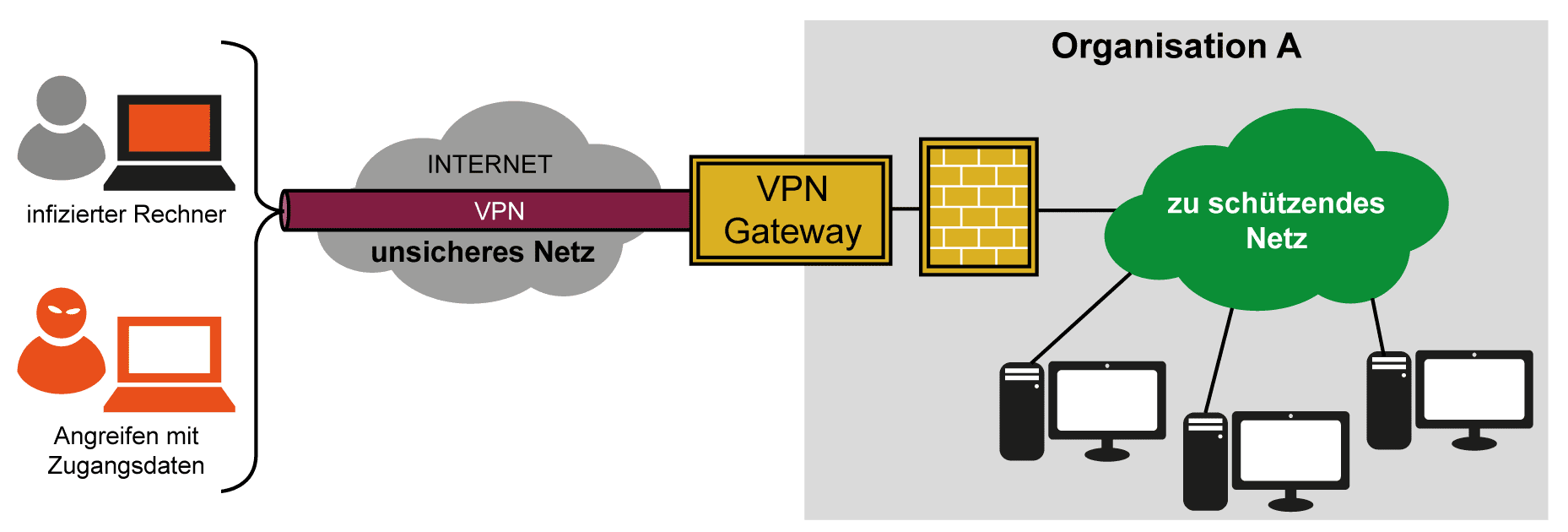

Trusted Network Connect (TNC)…“Trusted Network Connect (TNC)”: Artikel „Trusted Network Connect Vertrauenswürdige Netzwerkverbindungen“ „Integrity Check of Remote Computer Systems – Trusted Network Connect“ „tNAC – trusted Network Access Control meets security platform“ „Vertrauenswürdige… weitere Informationen |  |

Wirtschaftlichkeitsbetrachtung von IT-Sicherheitsmechanismen (II)…oder flexibler gestaltet (z.B. keine Medienbruch, Verwendung von mobilen Geräten – arbeiten von zu Hause oder von unterwegs), • Mitarbeiter von Routineaufgaben entlastet (z.B. kein Medienbruch, EDV – System für… weitere Informationen |  |

Upload-Filter…links. Abbildung: Konzeptionelle Darstellung eines Upload-Prozesses mit und ohne Filter – © Copyright-Vermerk Abbildung: Upload-Filter – © Copyright-Vermerk Weitere Informationen zum Begriff “Upload-Filter”: Artikel „Upload-Filter – Sinnhaftigkeit und Machbarkeit –… weitere Informationen |  |

Diffie-Hellman-Verfahren…zum Begriff “Diffie-Hellman-Verfahren”: Artikel „Kryptographie: Von der Geheimwissenschaft zur alltäglichen Nutzanwendung“ – Elementare Verschlüsselungsverfahren – Symmetrische Verschlüsselungsverfahren – Asymmetrische Verschlüsselungsverfahren – Prüfsummen, Zertifikate und die elektronische Signatur – Public Key… weitere Informationen |  |

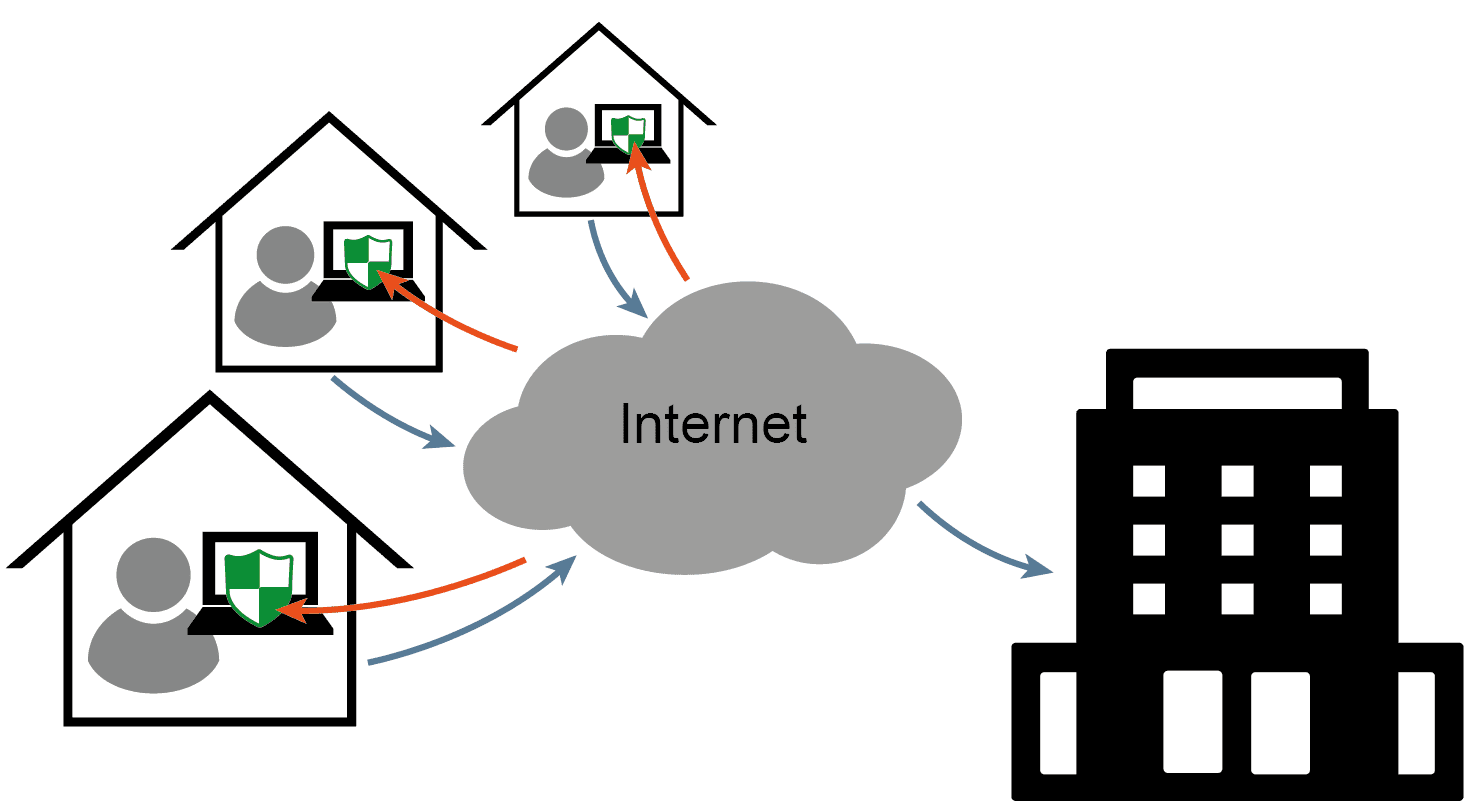

Fernkooperation mit Risiko? – Videokonferenzsystem Zoom im SicherheitscheckC. Böttger, N. Pohlmann: „Fernkooperation mit Risiko? – Videokonferenzsystem Zoom im Sicherheitscheck“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz , DATAKONTEXT-Fachverlag, 4/2020 Mit den Reisebeschränkungen in der Corona-Krise ist der… weitere Informationen |  |

Smishing…„Ohne Cybersicherheit gelingt keine nachhaltige Digitalisierung“ „Pentest: Sinn oder Unsinn?“ „securityNews – ein Informationsdienst für IT-Sicherheit: App goes Security“ „Schöne neue Welt?! Die vertrauenswürdige Sicherheitsplattform Turaya“ Bücher „Lehrbuch Cyber-Sicherheit“ „Übungsaufgaben… weitere Informationen |  |

Digital Insight-Interview: Den Worten Taten folgen lassen – Maßnahmen zur Steigerung der Cybersicherheit müssen jetzt umgesetzt werden!…Instituts für Internet-Sicherheit – if(is), ordnet im Interview mit Jonathan Ostertag die Lage der Cybersecurity ein, welche Gefahren vorherrschen und wie wir die Digitalisierung vertrauenswürdig und sicher vorantreiben können: „Der… weitere Informationen |  |

Homeoffice Sicherheit…„Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“ Vorlesungen „Vorlesungen zum Lehrbuch Cyber-Sicherheit“ Vorträge „Risk-Management – Human Factor“ „Cyber-Sicherheit in der Zukunft“ „The European Cybersecurity Act and its impact… weitere Informationen |  |

FIDO – Fast Identity Online…einer bestimmten Transaktion) Deregistration (De-Registrierung) Abbildung: FIDO – Fast Identity Online – © Copyright-Vermerk Weitere Informationen zum Begriff “FIDO – Fast Identity Online”: Artikel „Vertrauenswürdiges Chatten“ „Präsentationsangriffe auf biometrische Systeme“… weitere Informationen |  |

Hardware-Sicherheitsmodule zum Schutz von sicherheitsrelevanten Informationen…die Möglichkeit, sogenannte „Trusted Apps“ in einer sicheren Umgebung ohne zusätzliche Hardware laufen zu lassen. Eine Sicherheitskomponente für das Hoch-Sicherheitsumfeld ist in der Umsetzung meist ein Highsecurity Security Module (HSM)…. weitere Informationen |  |

Hackerangriffe lassen sich nur durch verbindliche Ziele mit definiertem Zeitrahmen eindämmen…und Betreiber. Im Interview mit dem Handelsblatt beschreibt Prof. Norbert Pohlmann, Leiter des Instituts für Internet-Sicherheit – if(is), an welchen Stellschrauben der IT-Security es nun zu drehen gilt und welche… weitere Informationen |  |

Patch Management…– ein Informationsdienst für IT-Sicherheit: App goes Security“ „Schöne neue Welt?! Die vertrauenswürdige Sicherheitsplattform Turaya“ „Betriebssystemsicherheit: Ein digitaler Airbag?!“ Bücher „Lehrbuch Cyber-Sicherheit“ „Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im… weitere Informationen |  |

IoT und Cyber-Sicherheit – Probleme & LösungenProf. Norbert Pohlmann (Institut für Internet-Sicherheit):, Experten-Roundtable “IoT: Kommt nach dem Connectivity-Hype die Security-Skepsis?” Vortrag: “IoT und Cyber-Sicherheit – Probleme & Lösungen“ Gelsenkirchen, 02.2020 IoT und Cyber-Sicherheit – Probleme &… weitere Informationen |  |

Cyber-Sicherheit braucht Künstliche Intelligenz…KI – Klare Anforderungen an die KI-Anbieter“ „Wie können wir der KI vertrauen? – Mechanismus für gute Ergebnis“ „Ethik und künstliche Intelligenz – Wer macht die Spielregeln für die KI?“… weitere Informationen |  |

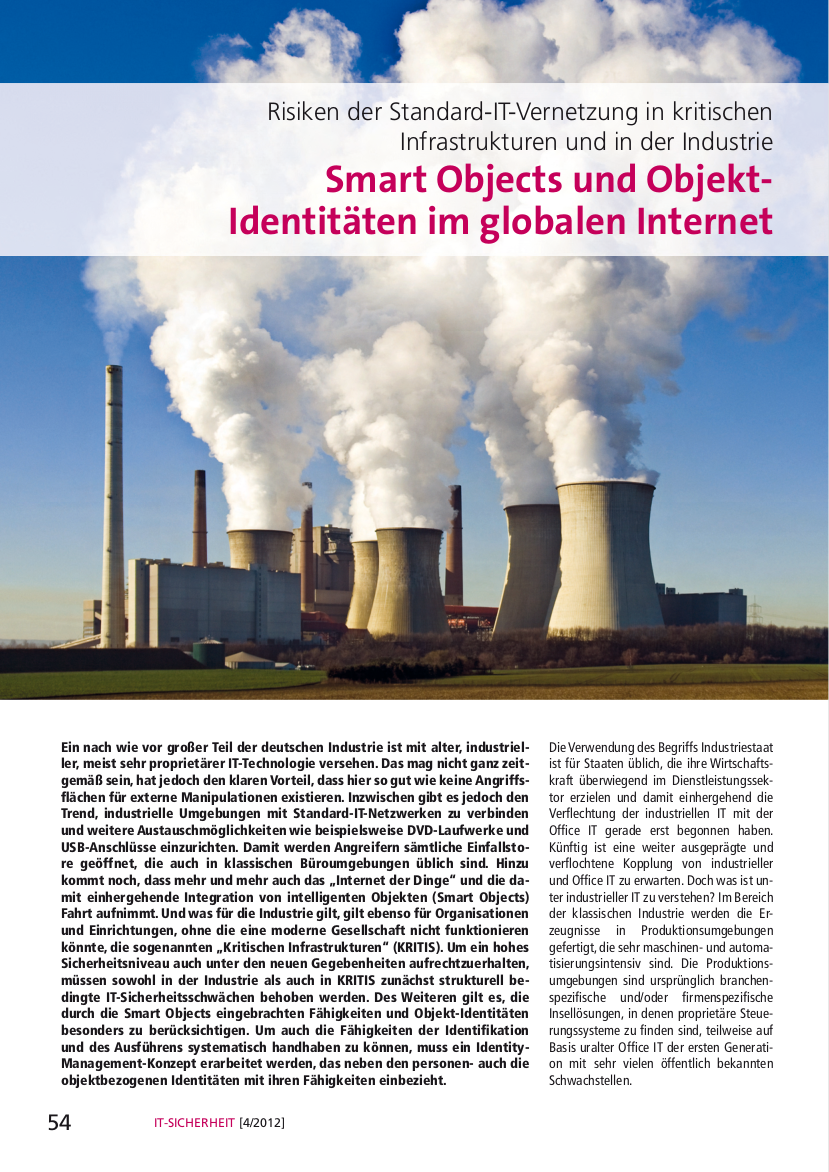

Smart Objects und Objekt-Identitäten im globalen Internet – Risiken der Standard-IT-Vernetzung in kritischen Infrastrukturen und in der IndustrieA. González Robles, N. Pohlmann:, „Smart Objects und Objekt-Identitäten im globalen Internet – Risiken der Standard-IT-Vernetzung in kritischen Infrastrukturen und in der Industrie”. IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 4/2012… weitere Informationen |  |

Plenty of Phish in the Sea: Analyzing Potential Pre-Attack SurfaceT. Urban, M. Große-Kampmann, D. Tatang, T. Holz, and N. Pohlmann: „Plenty of Phish in the Sea: Analyzing Potential Pre-Attack Surface”. European Symposium on Research in Computer Security – ESORICS… weitere Informationen |  |