Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

Diskriminierung und weniger Selbstbestimmung? Die Schattenseiten der Algorithmen…zum Begriff “Selbstbestimmung”: Artikel: “Vertrauen – ein elementarer Aspekt der digitalen Zukunft” „Künstliche Intelligenz und Cybersicherheit – Unausgegoren aber notwendig“ „Sei gewarnt! Vorhersage von Angriffen im Online-Banking“ „Ethik und künstliche… weitere Informationen |  |

Künstliche Intelligenz (KI) und Cybersicherheit…Vortrag zu Künstliche-Intelligenz-KI-und-Cybersicherheit KI-Vermerk kostenlos downloaden Weitere Informationen zum Thema “Künstliche Intelligenz (KI) und Cybersicherheit”: ARTIKEL „Künstliche Intelligenz und Cybersicherheit – Unausgegoren aber notwendig“ „Angriffe auf die Künstliche Intelligenz –… weitere Informationen |  |

Logdaten und Datenschutz? Kein Widerspruch!J. Mrosek, N. Pohlmann:, “Logdaten und Datenschutz? Kein Widerspruch!”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 03/2008 Seit vielen Computergenerationen produzieren die meisten IT-Systeme Logdaten. Doch seit mindestens genauso langer Zeit… weitere Informationen |  |

JavaScript…ein Angreifer Daten abfängt oder ändert. Implementierung von Content Security Policy (CSP): CSP ist ein Sicherheitsmechanismus zum Schutz vor XSS-Angriffen und anderen unerwünschten Code-Injektionen. Indem Entwickler diese und andere bewährte… weitere Informationen |  |

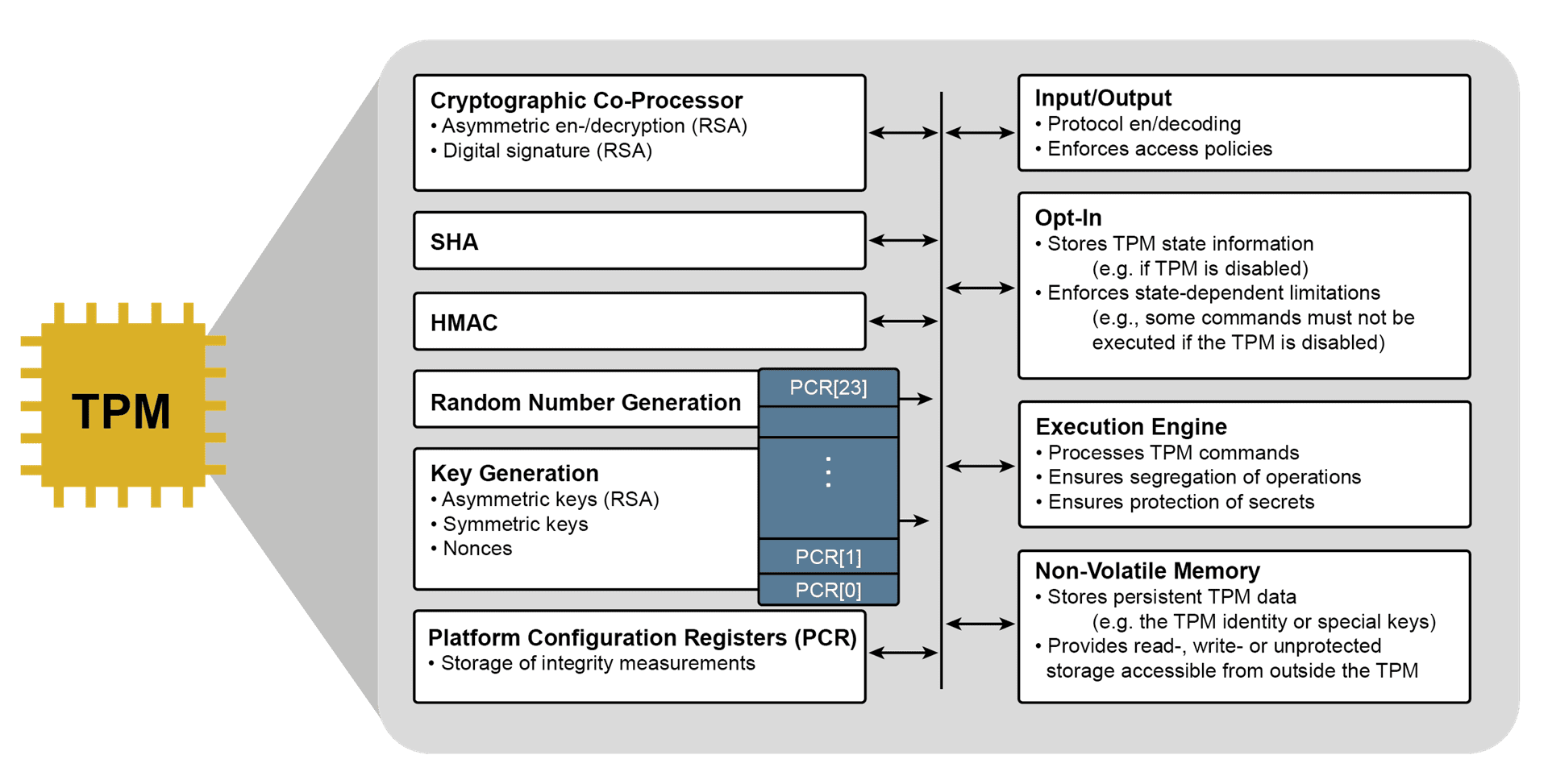

Trusted Platform Module (TPM)…„Hardware-Sicherheitsmodule zum Schutz von sicherheitsrelevanten Informationen“ „Ein Kryptochip allein macht noch kein Trusted Computing“ „Anwendungen sicher ausführen mit Turaya – In Sicherheit“ „tNAC – trusted Network Access Control meets security… weitere Informationen |  |

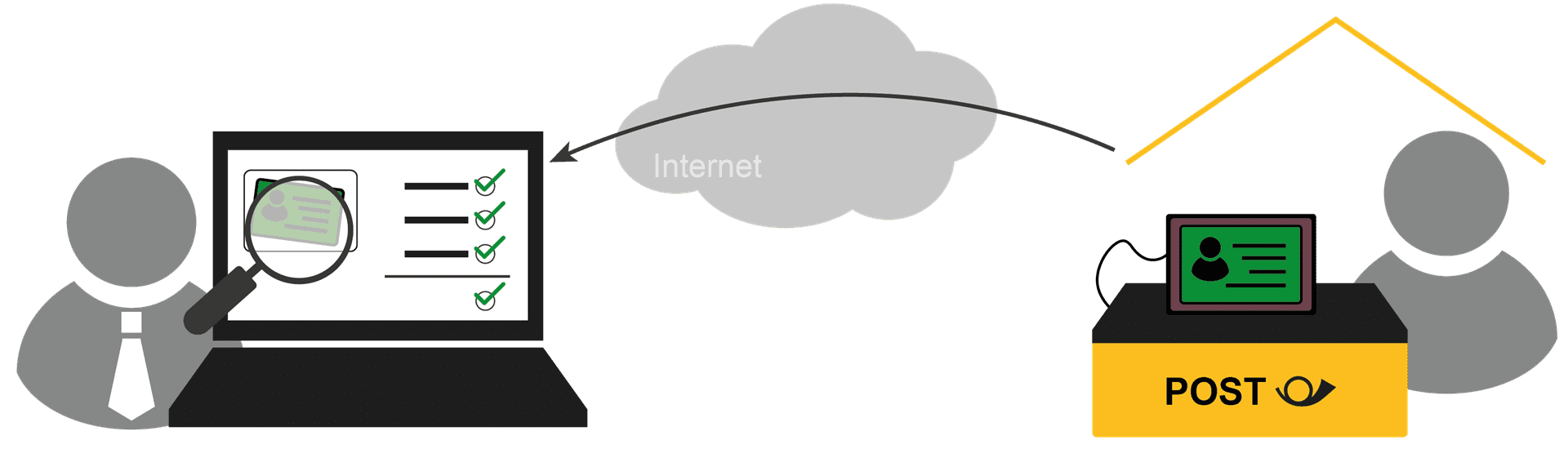

PostIdent-Verfahren der Deutschen Post AG…Personalausweises – Videoidentifikation – PostIdent Artikel „Wenn der Softbot menschliche Identität bestätigt – VideoIdent-Verfahren: Die Technik“ „Identitäts-Check anhand sozialer Netzwerke – Das Social-Ident-Projekt“ „Doubtless Identification and Privacy Pre-serving of User… weitere Informationen |  |

Enquete‐Kommission Künstliche IntelligenzNorbert Pohlmann (Institut für Internet-Sicherheit) Thesen und Handlungsempfehlungen zum Thema „Sicherheit und Vertrauenswürdigkeit von KI‐Systemen“ für die Enquete-Kommission Künstliche Intelligenz – Gesellschaftliche Verantwortung und wirtschaftliche, soziale und ökologische Potenziale“ –… weitere Informationen |  |

Wie können wir der KI vertrauen? – Mechanismus für gute Ergebnisse…“Wie können wir der KI vertrauen?”: Artikel: “Vertrauen – ein elementarer Aspekt der digitalen Zukunft” „Künstliche Intelligenz und Cybersicherheit – Unausgegoren aber notwendig“ „Sei gewarnt! Vorhersage von Angriffen im Online-Banking“… weitere Informationen |  |

Cyber-Sicherheit braucht mehr FokusProf. Norbert Pohlmann (Institut für Internet-Sicherheit) 2022 Cyber-Sicherheit braucht mehr Fokus Die zwei Seiten der Digitalisierung – Wohlstandabsicherung <-> Risiko für unsere Gesellschaft Die gewünschte digitale Transformation beschleunigt auf allen… weitere Informationen |  |

“Betrüger hassen diesen Trick”: Digitaler Kaffee-TV diskutiert über InternetsicherheitDigitaler Kaffee-TV diskutiert über Internetsicherheit In digitaler Runde diskutierten IT-Experten zum Thema Internetsicherheit im Live-Stream. Die Talkrunde „Digitaler Kaffee TV“ lud Professor Norbert Pohlmann, Leiter des Instituts für Internet-Sicherheit –… weitere Informationen |  |

Der Virtuelle IT-Sicherheitsberater – Künstliche Intelligenz (KI) ergänzt statische Anomalien-Erkennung und signaturbasierte Intrusion DetectionN. Pohlmann, S. Schmidt:, “Der Virtuelle IT-Sicherheitsberater – Künstliche Intelligenz (KI) ergänzt statische Anomalien-Erkennung und signaturbasierte Intrusion Detection”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 05/2009 Der Virtuelle IT-Sicherheitsberater – Künstliche… weitere Informationen |  |

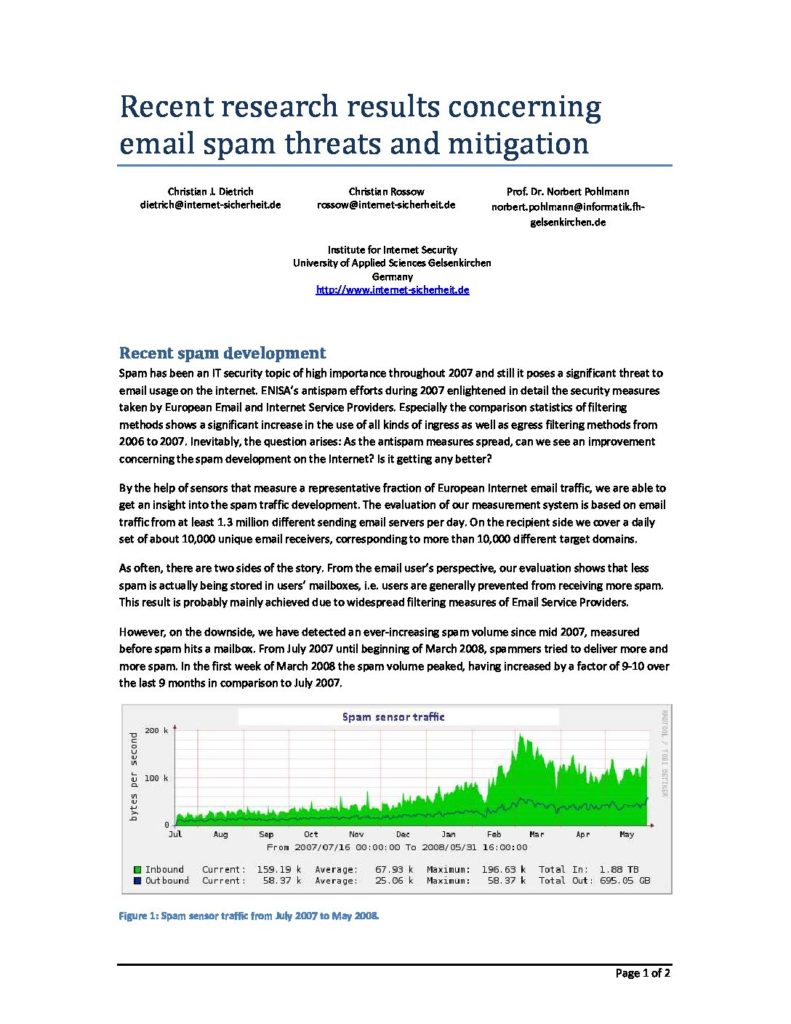

E-Mail Spam Threats and Mitigation Recent research resultsC. Dietrich, N. Pohlmann, C. Rossow:, “E-Mail Spam Threats and Mitigation Recent research results”, ENISA Quarterly Vol. 4, No. 2, Apr-Jun 2008 Spam has been an IT security topic of… weitere Informationen |  |

Kryptographie: Von der Geheimwissenschaft zur alltäglichen Nutzanwendung (VI) – Public Key Infrastruktur (PKI)M. Hesse, N. Pohlmann:, “Kryptographie: Von der Geheimwissenschaft zur alltäglichen Nutzanwendung (VI) – Public Key Infrastruktur (PKI)”, IT-Sicherheit & Datenschutz, Supplement in DuD Datenschutz und Datensicherheit – Recht und Sicherheit… weitere Informationen |  |

Auch Studierende sind ein Angriffspunkt…downloaden Den gesamten Artikel gibt es unter https://background.tagesspiegel.de/cybersecurity/auch-studierende-sind-ein-angriffspunkt Das Selbstlernangebot gibt es unter https://secaware.nrw/ und unter https://it-sicherheit.de/selbstlernangebot-it-sicherheit/ Siehe auch: „Chancen und Risiken von ChatGPT – Vom angemessenen Umgang mit künstlicher… weitere Informationen |  |

Probe-based Internet Early Warning System…project of the Institute for Internet Security at the University of Applied Sciences in Gelsenkirchen, in co-operation with the German Federal Office for Information Security (BSI). This project aims to… weitere Informationen |  |

Kryptographie (II): Von der Geheimwissenschaft zur alltäglichen Nutzanwendung – Elementare VerschlüsselungsverfahrenM. Hesse, N. Pohlmann:, “Kryptographie (II): Von der Geheimwissenschaft zur alltäglichen Nutzanwendung – Elementare Verschlüsselungsverfahren”, IT-Sicherheit & Datenschutz – Zeitschrift für rechts- und prüfungssicheres Datenmanagement, Vogel-Verlag, 07/2006 In der letzten… weitere Informationen |  |

Information Assurance Education in Two- and Four-Year Institutions…of what constitutes information assurance (IA) education has led to IA degree programs with widely varying curricula. The US National Security Agency (NSA) and the US Department of Homeland Security… weitere Informationen |  |

ISSE 2013 – Securing Electronic Business ProcessesHighlights of the Information Security Solutions Europe 2013 Conference “Höhepunkte der Konferenz Information Security Solutions Europe 2013” Mitherausgeber Norbert Pohlmann (Institut für Internet-Sicherheit), neben Helmut Reimer und Wolfgang Schneider ISBN… weitere Informationen |  |

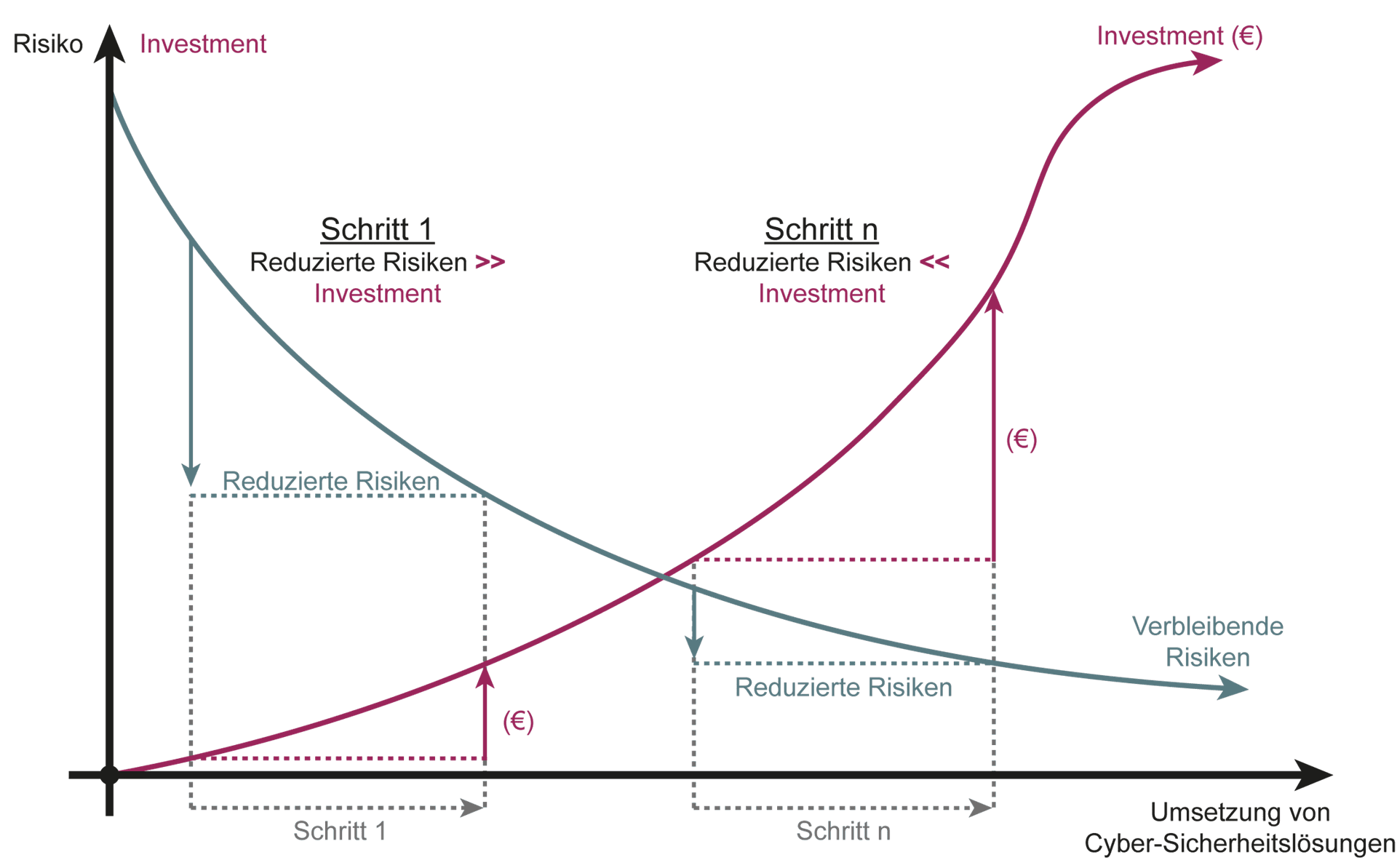

Pareto-Prinzip der Cyber-Sicherheit…Artikel „Pareto-Prinzip für IT-Sicherheit“ „Identitäts-Check anhand sozialer Netzwerke – Das Social-Ident-Projekt“ „Cyber Security – 10 aktuelle Problemfelder: Problembewusstsein muss zunächst entwickelt werden!“ „Ex schola pro vita – Studien- und Fortbildungsangebote… weitere Informationen |  |

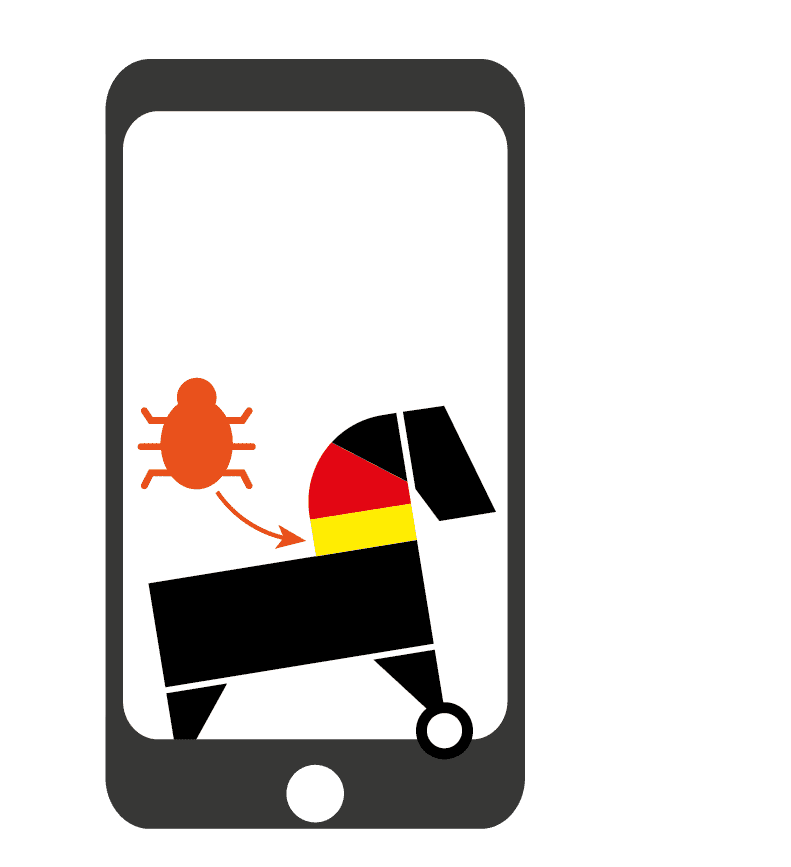

Staatstrojaner / Bundestrojaner…Vorlesungen „Vorlesungen zum Lehrbuch Cyber-Sicherheit“ Vorträge „Ohne geht es nicht mehr – Identity and Access Management standardisiert umsetzen“ „Internet Security Survey 2023“ „Cyber-Sicherheitsstrategien zur Reduzierung der Risiken für Unternehmen“ „Cloud… weitere Informationen |  |