Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

RSA-Konferenz 2023…Link zur Podiumsdiskussion auf der RSA-Konferenz Artikel „Confidential Computing – IT-Sicherheit und Datenschutz in der Cloud“ „Vertrauenswürdigkeit schafft Vertrauen – Vertrauen ist der Schlüssel zum Erfolg von IT- und IT-Sicherheitsunternehmen“… weitere Informationen |  |

Confidential Computing…sogenannten Seitenkanal-Angriff – gezielt ausgelesen werden, da die Daten im Klartext verarbeitet werden. Mit Confidential Computing besteht die Möglichkeit, diesen und anderen Angriffen effektiv entgegenzuwirken. Die Daten und der Code… weitere Informationen |  |

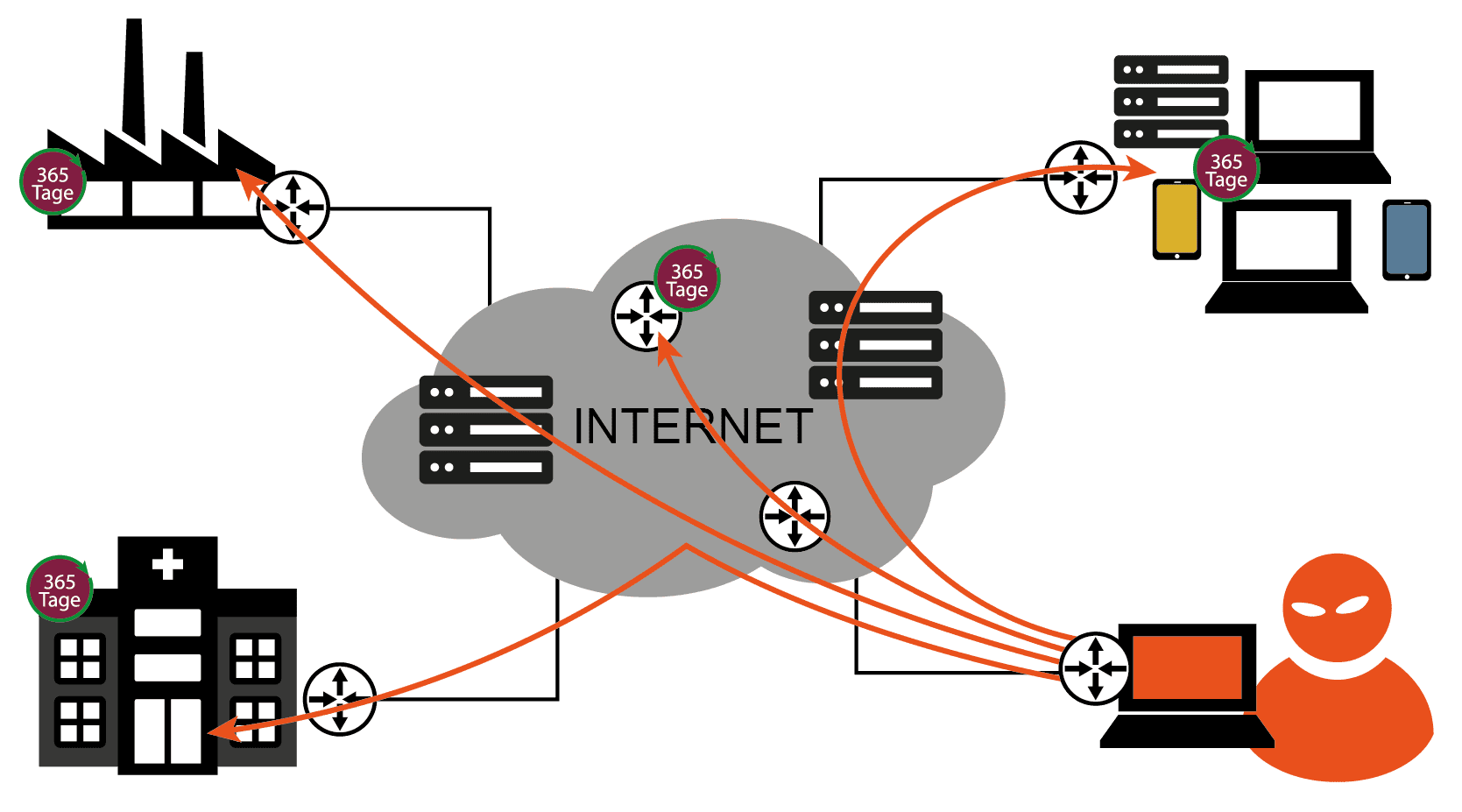

Cyberwar / Cyberkrieg…Formen des Krieges im Informationszeitalter. Dabei werden die IT-Systeme, insbesondere die der kritischen Infrastrukturen , und die Vernetzung von IT-Systemen als Ziel von Angriffen betrachtet. Cyberwar ist eine immer bedeutsamere… weitere Informationen |  |

Jamming…Künstliche Intelligenz – Bedrohungen und Schutzmaßnahmen“ „Von überall her – Internetdienste vor DDoS-Angriffen schützen“ „Die Kommunikationslage“ „Kommunikationslage im Blick – Gefahr erkannt, Gefahr gebannt“ „IT-Risiken bei Netzwerk Videoüberwachung“ „Identitäts-Check anhand… weitere Informationen |  |

Dreiklang der IT-Sicherheit: Menschen, Prozesse, TechnologieJ. Hörnemann, T. Neugebauer, Norbert Pohlmann (Institut für Internet-Sicherheit): „Dreiklang der IT-Sicherheit: Menschen, Prozesse, Technologie – Zurück auf Los“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz , DATAKONTEXT-Fachverlag, 3/2023 Im… weitere Informationen |  |

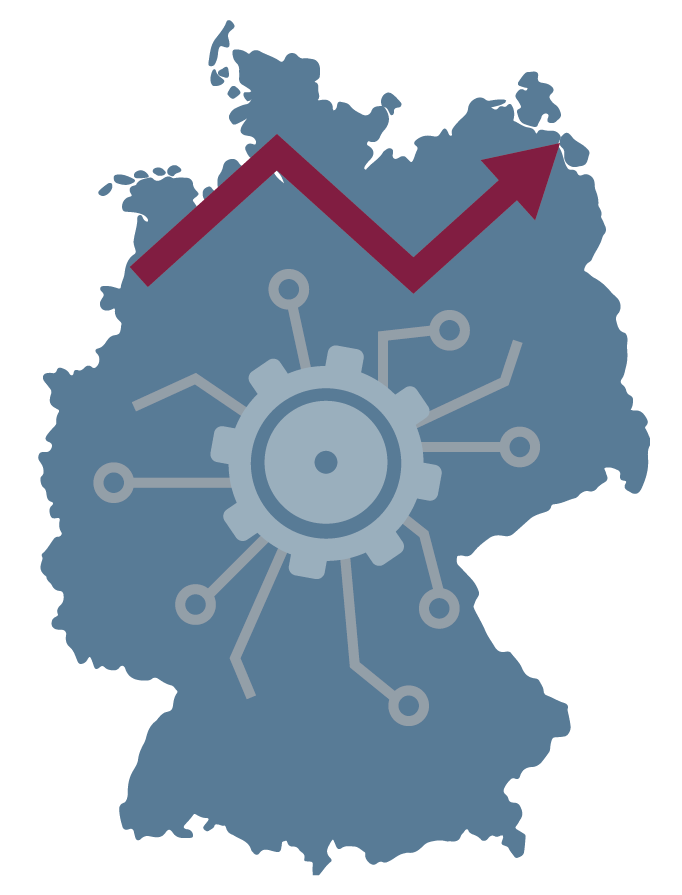

Cybernation…eine Cybernation erhebliche Ressourcen in die Stärkung ihrer IT-Sicherheit investieren, um sich gegen Cyber-Sicherheitsrisiken zu schützen, um Cyber-Sicherheitsschäden nachhaltig zu vermeiden. Dadurch kann das Vertrauen aller Beteiligten in die Digitalisierung… weitere Informationen |  |

Identity Provider zur Verifikation der vertrauenswürdigen digitalen IdentitätA. González Robles, N. Pohlmann:, “Identity Provider zur Verifikation der vertrauenswürdigen digitalen Identität”. In Proceedings der DACH Security 2014 Konferenz – Bestandsaufnahme, Konzepte, Anwendungen und Perspektiven, Hrsg.: Peter Schartner, Peter… weitere Informationen |  |

An Airbag for the Operating System – A Pipedream?M. Linnemann, N. Pohlmann:, “An Airbag for the Operating System – A Pipedream?”, ENISA Quarterly Vol. 3, No. 3, July-Sept 2007 We have all become accustomed to fastening our seatbelt… weitere Informationen |  |

Die vertrauenswürdige Sicherheitsplattform Turaya…über Trusted Computing – Sicherheitsgewinn durch vertrauenswürdige IT-Systeme“ “Anwendungen sicher ausführen mit Turaya – In Sicherheit” „Integrity Check of Remote Computer Systems – Trusted Network Connect” „Turaya – Die offene… weitere Informationen |  |

Anbieter von IT-Sicherheitslösungen schnell und einfach findenN. Pohlmann, Schneider, S. Spooren:, “Anbieter von IT-Sicherheitslösungen schnell und einfach finden”, IT SECURITY, März/April, 02/2008 Für die Zukunft der Wissens- und Informationsgesellschaft ist eine sichere und vertrauenswürdige Informationstechnologie von… weitere Informationen |  |

Vertrauenswürdigkeit von KI – Klare Anforderungen an die KI-Anbieter…Deutschland“ – Wirkungsklassen von IT-Sicherheitsmaßnahmen für unterschiedliche Schutzbedarfe „IT-Sicherheit für NRW 4.0 – Gemeinsam ins digitale Zeitalter. Aber sicher.“ „Human-Centered Systems Security – IT Security by People for People“ GLOSSAR… weitere Informationen |  |

Verfügbarkeit und Notfallplanung mit Hilfe der VisualisierungN. Pohlmann, S. Spooren:, “Verfügbarkeit und Notfallplanung mit Hilfe der Visualisierung”. In Proceedings der DACH Security Konferenz 2009 – Bestandsaufnahme, Konzepte, Anwendungen und Perspektiven, Hrsg.: Patrick Horster, Peter Schartner; syssec… weitere Informationen |  |

Secure communication and digital sovereignty in EuropeN. Pohlmann, M. Sparenberg, I. Siromaschenko, K. Kilden:, “Secure communication and digital sovereignty in Europe”. In Proceedings of the ISSE 2014 – Securing Electronic Business Processes – Highlights of the… weitere Informationen |  |

European Internet Early Warning System…2 (company) policies 3 more evident – financial aspects. Weitere Informationen zum Thema “Cyber-Sicherheits-Frühwarn- und Lagebildsystem”: Artikel: „Kommunikationslage im Blick – Gefahr erkannt, Gefahr gebannt“ „An ideal Internet Early Warning… weitere Informationen |  |

Ein OpenID-Provider mit Proxy-Funktionalität für den nPAS. Feld, N. Pohlmann: “Ein OpenID-Provider mit Proxy-Funktionalität für den nPA”. In Proceedings der DACH Security Konferenz 2010 – Bestandsaufnahme, Konzepte, Anwendungen und Perspektiven, Hrsg.: Patrick Horster, Peter Schartner; syssec… weitere Informationen |  |

Sehen heißt glauben! Aufdeckung von Webseiten ManipulationN. Pohlmann, T. Urban., In Proceedings der DACH Security 2016 Konferenz, syssec Verlag, 2016 Die Darstellung von Webseiten wird zunehmend in unberechtigter Weise clientseitig durch Malware manipuliert. Zurzeit versuchen g… weitere Informationen |  |

Risikobasierte und adaptive Authentifizierung…Multifaktor-Authentifizierung für ein gesundes Eco-System” „Abschied vom Passwort – Authentifikation für ein gereiftes Internet“ “Bring Your Own Device For Authentication (BYOD4A) – The Xign–System“ “Ein OpenID-Provider mit Proxy-Funktionalität für den… weitere Informationen |  |

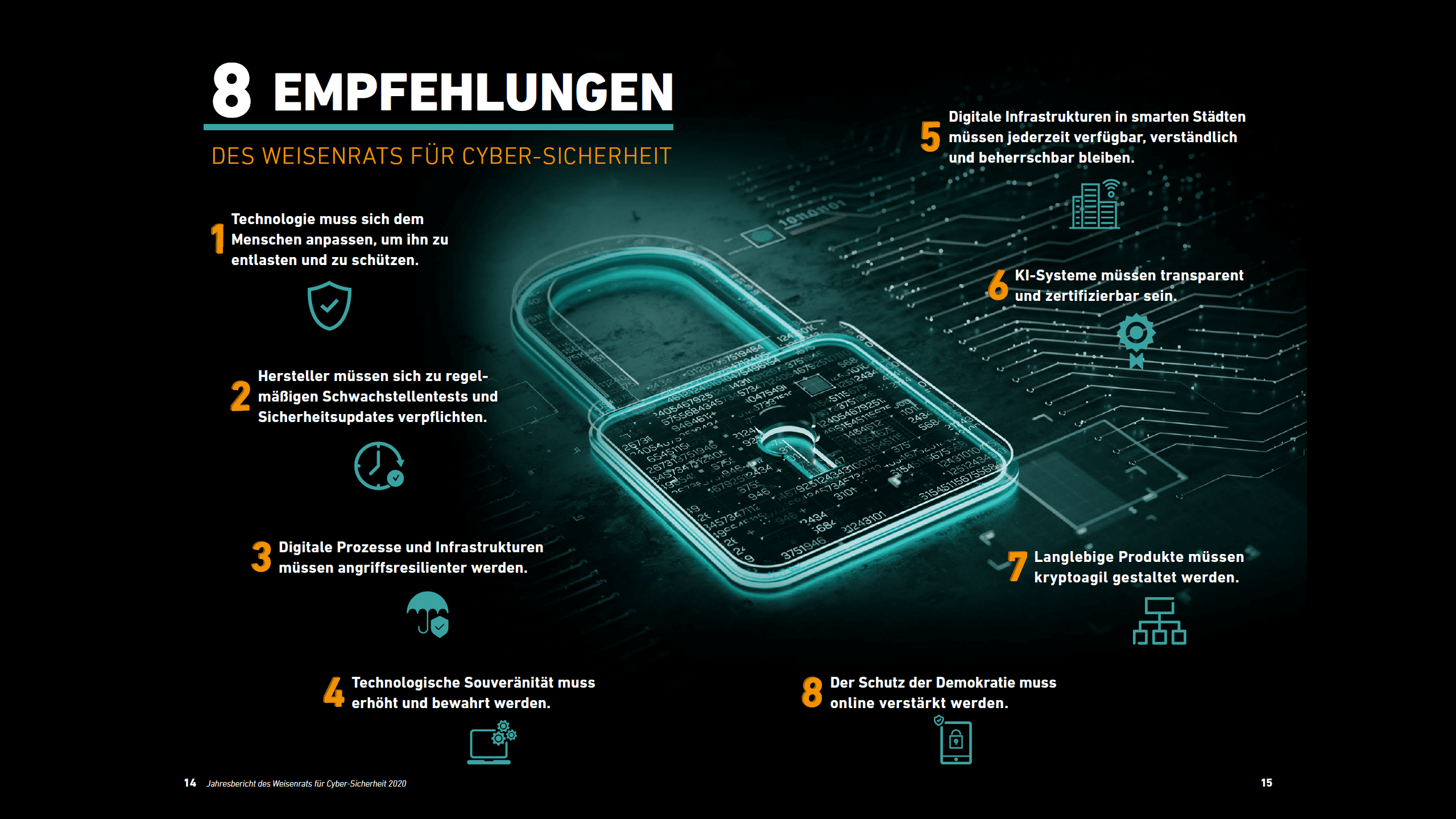

Prof. Pohlmann ist Mitglied des Weisenrats für Cyber-Sicherheit: Weisenrat für Cyber-Sicherheit sendet Jahresbericht an Kanzlerin MerkelMitglied des Weisenrats für Cyber-Sicherheit IT-Expertenrat erarbeitet Strategien für die Immunisierung der Gesellschaft gegen Angriffe aus dem Netz – IT-Sicherheit, Vertrauen und digitale Souveränität sind die Voraussetzungen für eine positive… weitere Informationen |  |

Ein Internet-Kennzahlensystem für Deutschland: Anforderungen und technische MaßnahmeS. Feld, T. Perrei, N. Pohlmann, M. Schupp:, „Ein Internet-Kennzahlensystem für Deutschland: Anforderungen und technische Maßnahme“. In Proceedings der DACH Security Konferenz 2011 – Bestandsaufnahme, Konzepte, Anwendungen und Perspektiven, Hrsg.:… weitere Informationen |  |

Technologische Souveränität im Cyber-Raum…Internet den Puls fühlen“ „Blick in die großen „Verstecke“ von Cyberkriminellen – Herausforderung für die digitale Forensik“ „Blockchain als Echtheitsgarant – Sicherung von digitalen Zeugnissen und Nachweisen“ Bücher „Lehrbuch Cyber-Sicherheit“… weitere Informationen |  |