Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

Trusted Computing (Vertrauenswürdigkeitstechnologie)…eine Einführung“ „Trusted Computing: ein Airbag für das Betriebssystem?“ „Turaya – Die offene Trusted Computing Sicherheitsplattform“ „Vertrauenswürdige Netzwerkverbindungen mit Trusted Computing – Sicher vernetzt?“ „Eine Diskussion über Trusted Computing –… weitere Informationen |  |

PGP…Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“ Vorlesungen „Vorlesungen zum Lehrbuch Cyber-Sicherheit“ Vorträge „Cybersecurity – Sicherheit im digitalen Krankenhaus“ „Sicherheit mit digitaler Selbstbestimmung – Self-Sovereign Identity (SSI)“ „Security: Kann es Sicherheit… weitere Informationen |  |

Cyber-Sicherheitseigenschaft…nachvollziehbar, unveränderlich“ und „ohne zentrale Instanz“. Abbildung: Cyber-Sicherheitseigenschaft – © Copyright-Vermerk Weitere Informationen zum Begriff “Cyber-Sicherheitseigenschaften”: Artikel „Cyber Security – 10 aktuelle Problemfelder: Problembewusstsein muss zunächst entwickelt werden!“ „Studien- und… weitere Informationen |  |

Cipher Feedback Mode (CFB-Mode)…Key Infrastruktur (PKI) – Vertrauensmodelle von Public-Key-Infrastrukturen Glossar Weitere Mode of Operations: – ECB-Mode (Electronic Code Book Mode) – CBC-Mode (Cipher Block Chaining Mode) – CCM-Mode (Counter with CBC-MAC) –… weitere Informationen |  |

Self-Sovereign Identity als Treiber einer dezentralen Revolution – Ein europäisches Ökosystem für eine souveräne digitale ZukunftProf. Norbert Pohlmann (Institut für Internet-Sicherheit) THE NEXT STEP 2021 – „Datensicherheit als Basis digitaler Souveränität für die Zukunft Europas“ Vortrag: „Self-Sovereign Identity als Treiber einer dezentralen Revolution – Ein europäisches… weitere Informationen |  |

Vorstand des Verbandes für Internetwirtschaft (eco)…der eco vertreten und treiben aktuelle und zukünftige Internetthemen voran, gemeinsam mit einem Team von über 60 Mitarbeitern. eco – Verband der Internetwirtschaft e. V. eco – Verband der Internetwirtschaft… weitere Informationen |

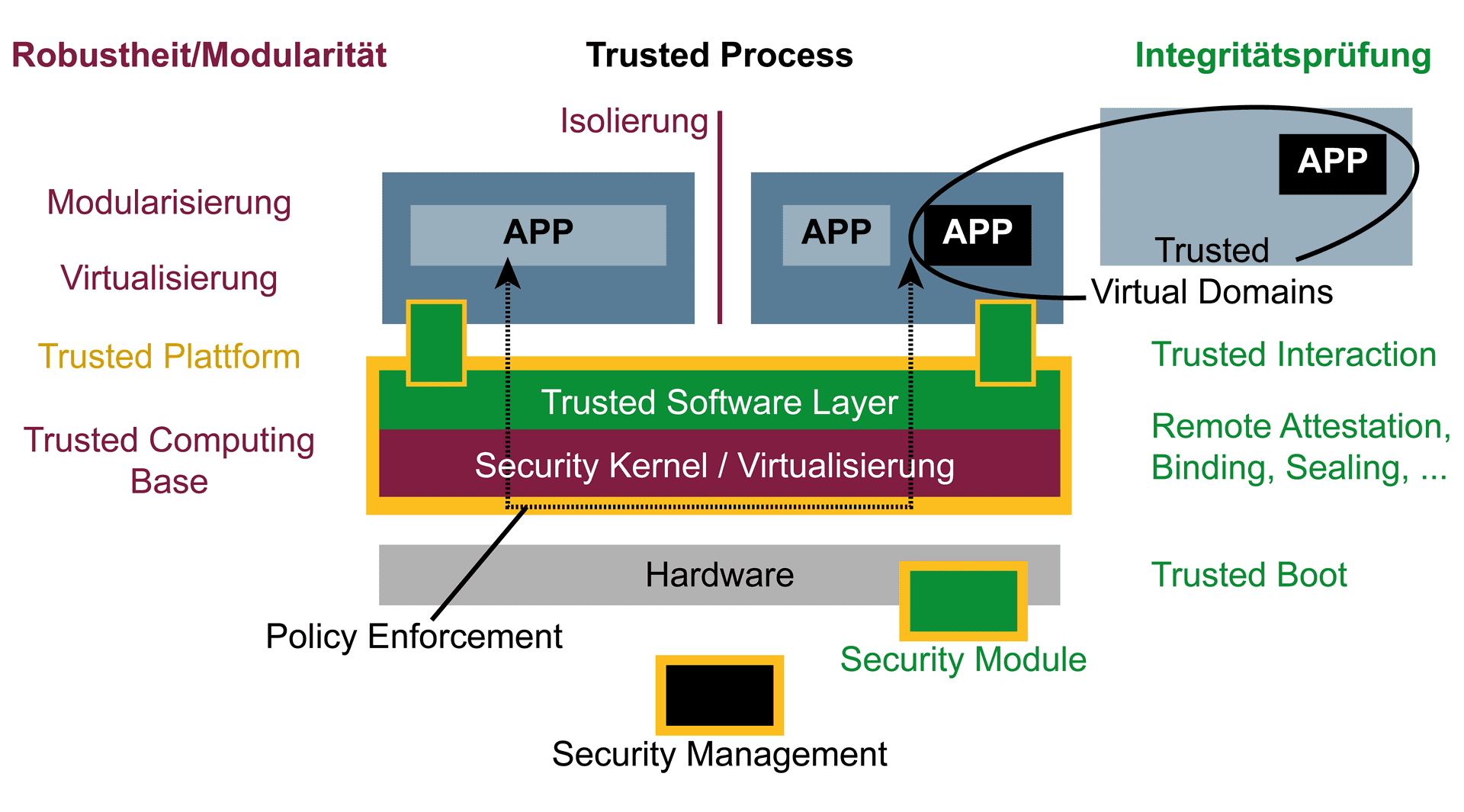

Kapitel 7: „Trusted Computing“…eines positiven Angriffs minimiert. Übungsaufgabe 6 Gegeben ist die folgende Chain of Trust. Die Überprüfung der Vertrauenswürdigkeit des 3ten Kettengliedes schlägt fehl. Was bedeutet das, für die Vertrauenswürdigkeit der anderen… weitere Informationen |

IT-Sicherheit für Künstliche Intelligenz…mit künstlicher Sprachintelligenz“ „Angriffe auf die Künstliche Intelligenz – Bedrohungen und Schutzmaßnahmen“ „Künstliche Intelligenz und Cybersicherheit – Unausgegoren aber notwendig“ „Ethik und künstliche Intelligenz – Wer macht die Spielregeln für… weitere Informationen |  |

IT-Sicherheitsaudit…„Sicherheitsstandards in der Seitenlage? Proaktive Strategien als Fundament der IT-Sicherheit“ „securityNews – ein Informationsdienst für IT-Sicherheit: App goes Security“ Bücher „Lehrbuch Cyber-Sicherheit“ „Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im… weitere Informationen |  |

Zum 15-jährigen Bestehen: Institut für Internet-Sicherheit lädt zur Cyber-Sicherheitskonferenz…Schutz der Privatsphäre, Bochum sowie die „Rückverfolgung von Amplification-DDoS-Angriffen“ von Prof. Dr. Christian Rossow, CISPA – Helmholtz-Zentrum für Informationssicherheit, Saarbrücken, UNI Saarland. Weitere IT-Security-Experten diskutieren über Cloudsicherheit, die DSGVO oder… weitere Informationen |  |

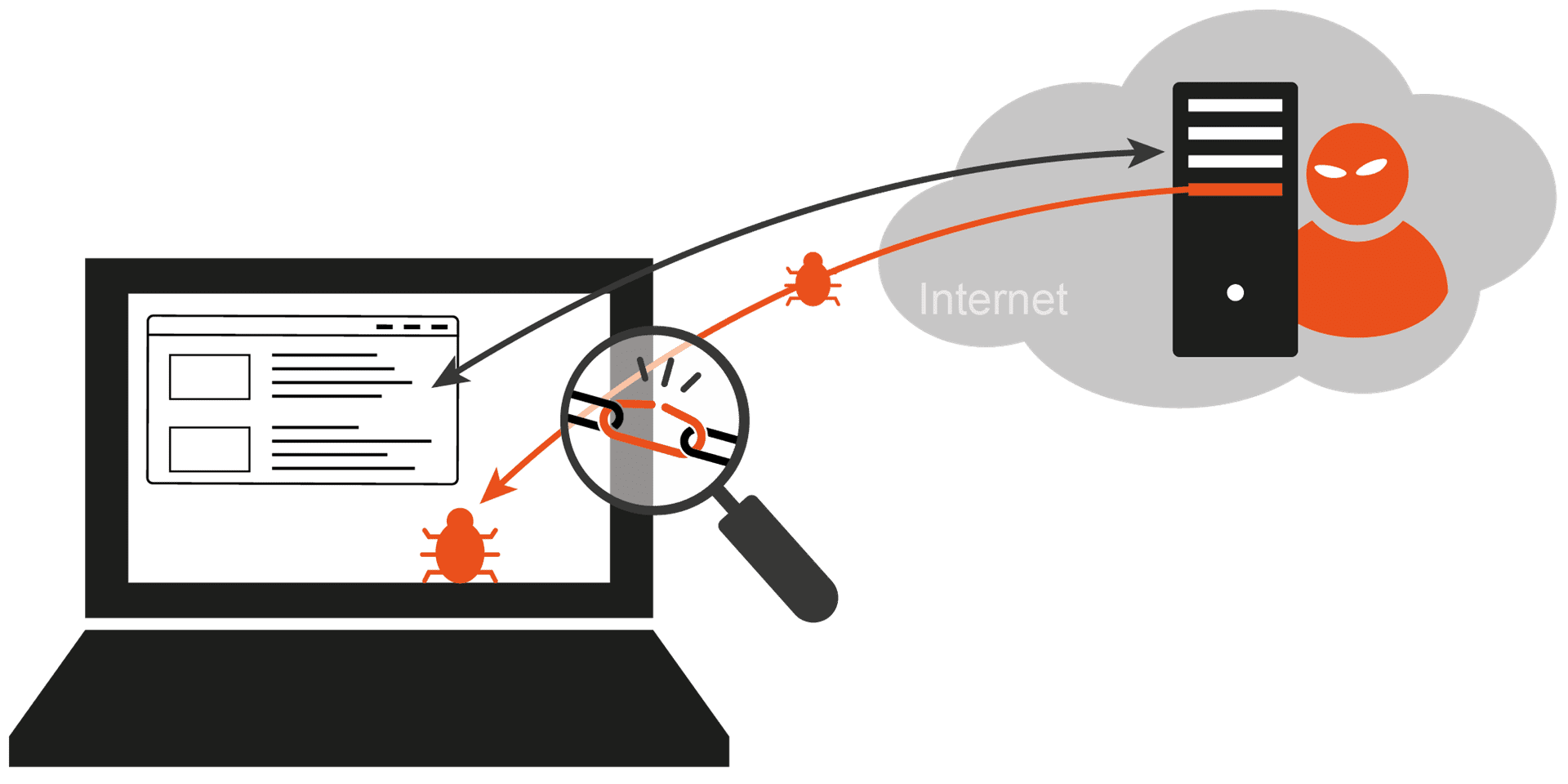

Drive-by-Download…„Risikobasierte und adaptive Authentifizierung“ „Eine vertrauenswürdige Zusammenarbeit mit Hilfe der Blockchain-Technologie“ „Künstliche Intelligenz und Cybersicherheit“ „Vertrauen – ein elementarer Aspekt der digitalen Zukunft“ „Eine Diskussion über Trusted Computing“ „Ideales Internet-Frühwarnsystem“… weitere Informationen |  |

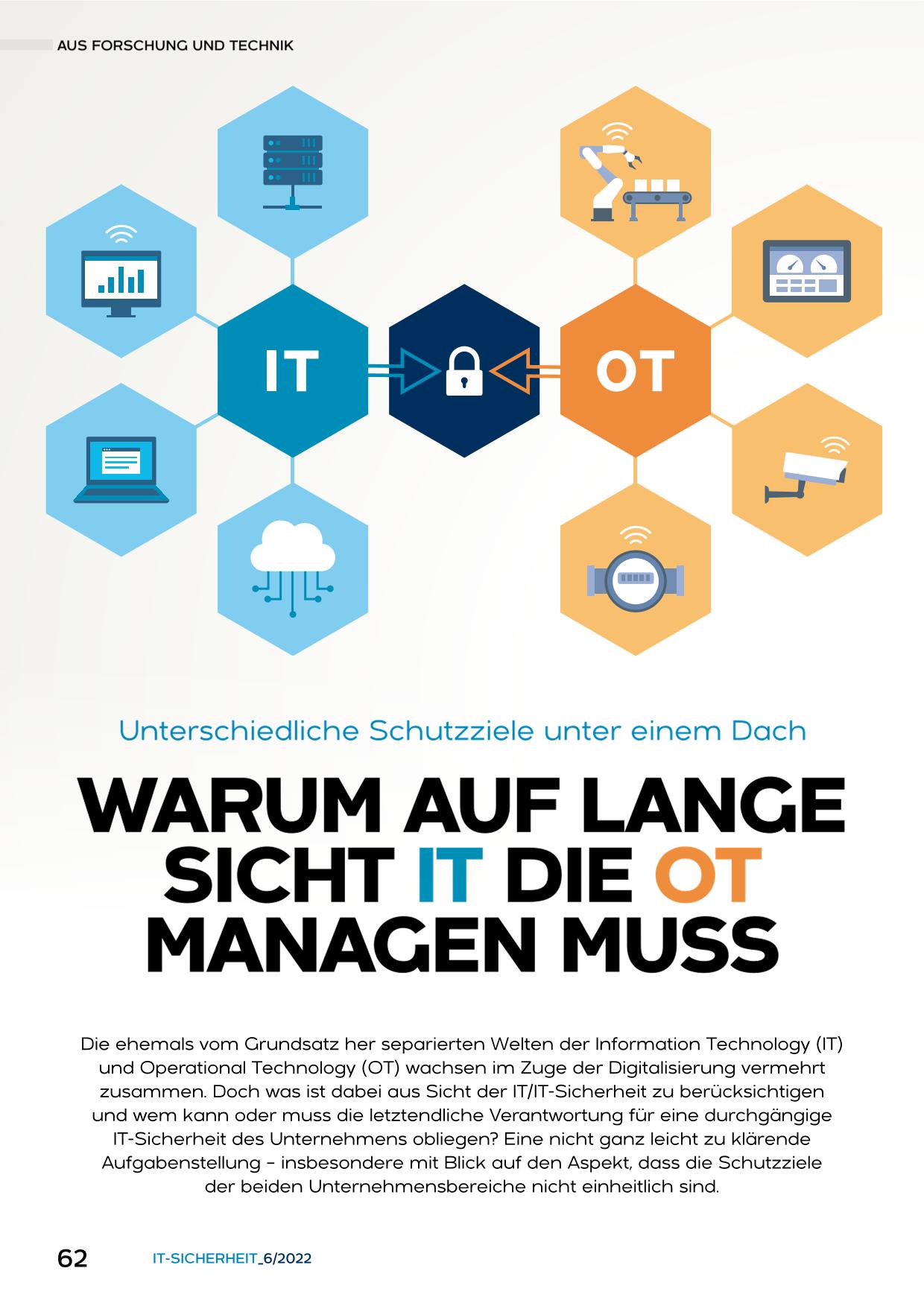

Warum auf lange Sicht IT die OT managen muss – Unterschiedliche Schutzziele unter einem Dach…hohen Anzahl von Ransomware -Angriffen auf Fertigungsunternehmen – deren Schadensausmaß im vergangenen Jahr 22 Milliarden Euro betrug – ist es somit an der Zeit, die genannte Fragestellung genauer zu beleuchten…. weitere Informationen |  |

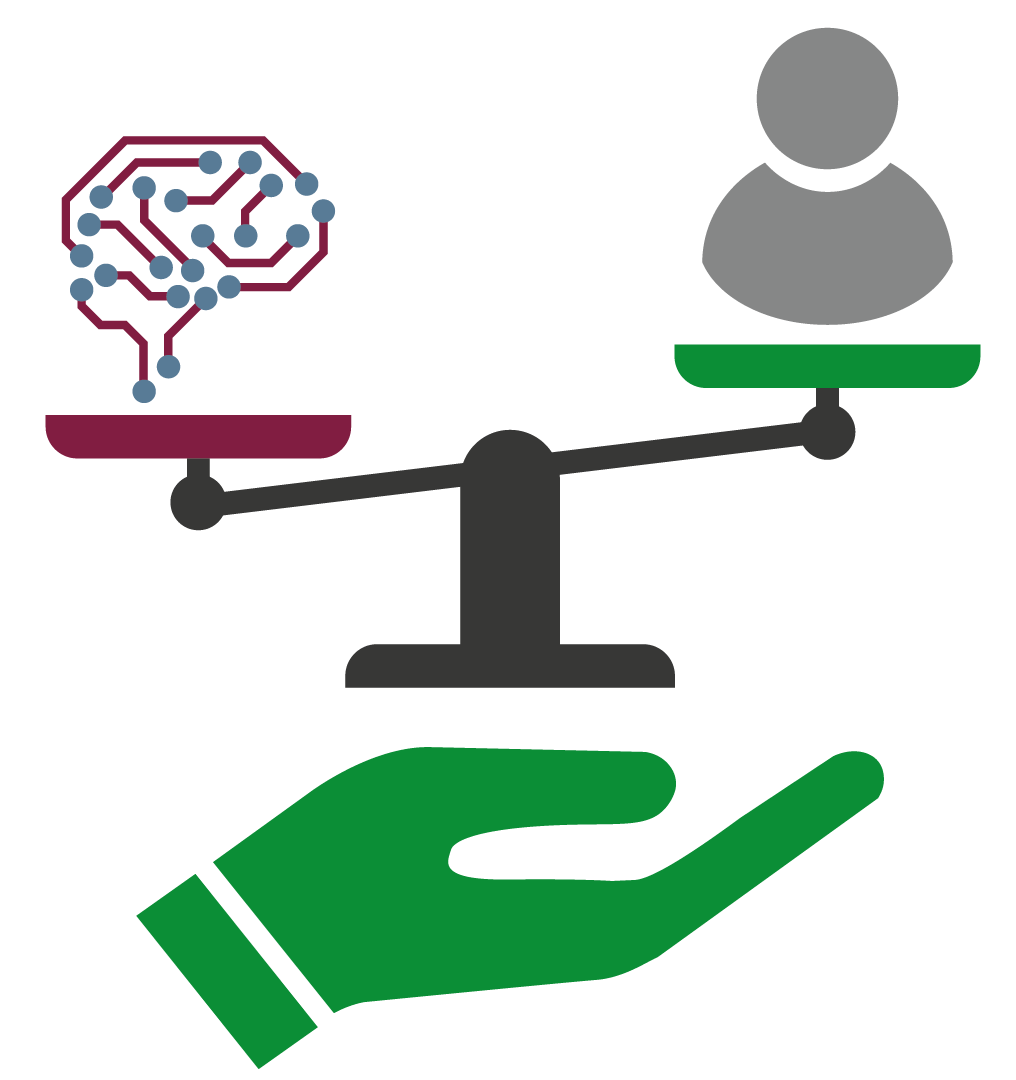

Ethik der Künstlichen Intelligenz…Vom angemessenen Umgang mit künstlicher Sprachintelligenz“ „Angriffe auf die Künstliche Intelligenz – Bedrohungen und Schutzmaßnahmen“ „Künstliche Intelligenz und Cybersicherheit – Unausgegoren aber notwendig“ „Ethik und künstliche Intelligenz – Wer macht… weitere Informationen |  |

ChatGPT und Cyber-Sicherheit…die Künstliche Intelligenz – Bedrohungen und Schutzmaßnahmen“ „Ein Quantum Bit. Quantencomputer und ihre Auswirkungen auf die Sicherheit von morgen“ „Alexa, wie sicher bist du? – Intelligente Sprachsteuerung unter der Lupe“… weitere Informationen |  |

Cybernation – Motivation/Definition/Vorgehensweise…schafft: Anforderungen an KI-Anbieter und -Lösungen” „Cybersicherheit, IT-Sicherheit und Informationssicherheit – Definition und Abgrenzung“ „Modern Endpoint Security – Mehr Schutz vor Angriffen“ „IT-Sicherheit konsequent und effizient umsetzen“ BÜCHER „Lehrbuch Cyber-Sicherheit“… weitere Informationen |  |

Smart Energy – Reale Gefährdung?…in Hersteller und deren IT-Sicherheitslösungen „Maßnahmen zur Vermeidung von Überberechtigungen” – Wie Unternehmen die Angriffsflächen reduzieren können „Modern Endpoint Security – Mehr Schutz vor Angriffen“ „Die Notwendigkeit von neuen IT-Sicherheitskonzepten“… weitere Informationen |  |

Tagesspiegel-Standpunkt: Wir brauchen mehr Fokussierung auf CybersicherheitFokussierung auf Cybersicherheit Klare Forderungen an alle Stakeholder stellt Prof. Norbert Pohlmann, Leiter des Instituts für Internet-Sicherheit – if(is), in seinem aktuellen Statement im Tagesspiegel. Der IT-Security-Experte will aber nicht… weitere Informationen |  |

CEO-Fraud…„Sicherheit mit digitaler Selbstbestimmung – Self-Sovereign Identity (SSI)“ „Security: Kann es Sicherheit im Netz geben?“ „Self-Sovereign Identity (SSI) – Das souveräne europäische Ökosystem für Identitätsdaten“ „Experten-Roundtable “EDGE: Cloud-Continuum oder Revolution?”“… weitere Informationen |  |

Risiko von unsicheren Internet-Technologien…zu schützen. Aber auch Regierungsorganisationen zeigen, dass sie nicht in der Lage sind, geheime Informationen oder datenschutz-relevante Bürgerinformationen angemessen zu schützen. Fünftes Sicherheitsproblem: „Neue Gefahren durch die Nutzung mobiler Geräte“…. weitere Informationen |  |

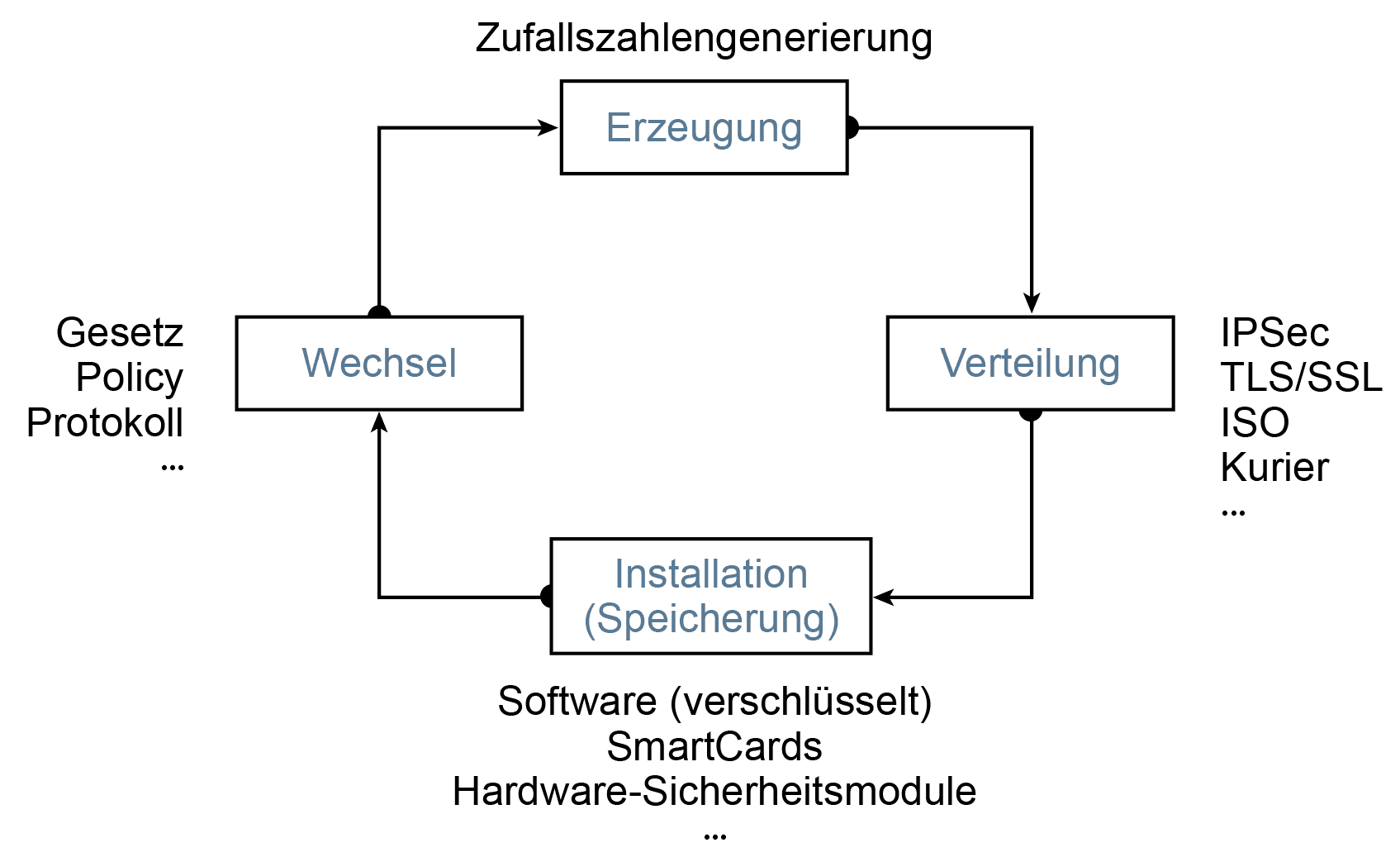

Key Management…© Copyright-Vermerk Weitere Informationen zum Begriff “Key Management”: Artikel „Web Service Security – XKMS (TrustPoint)“ „Bring Your Own Device For Authentication (BYOD4A) – The Xign–System“ „Web Service Security – XKMS“… weitere Informationen |  |