Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

Ohne Cybersicherheit gelingt keine nachhaltige Digitalisierung – IT-Sicherheit im Krankenhaus…Patientenakte soll für alle und überall verfügbar sein – Patienten-Selbstbehandlung soll erweitert werden – Online-interaktion wird zunehmend wichtiger – Ergebnistransparenz und Entscheidungsunterstützung werden immer wichtiger – usw. IT-Sicherheitsprobleme Die Angriffsflächen… weitere Informationen |  |

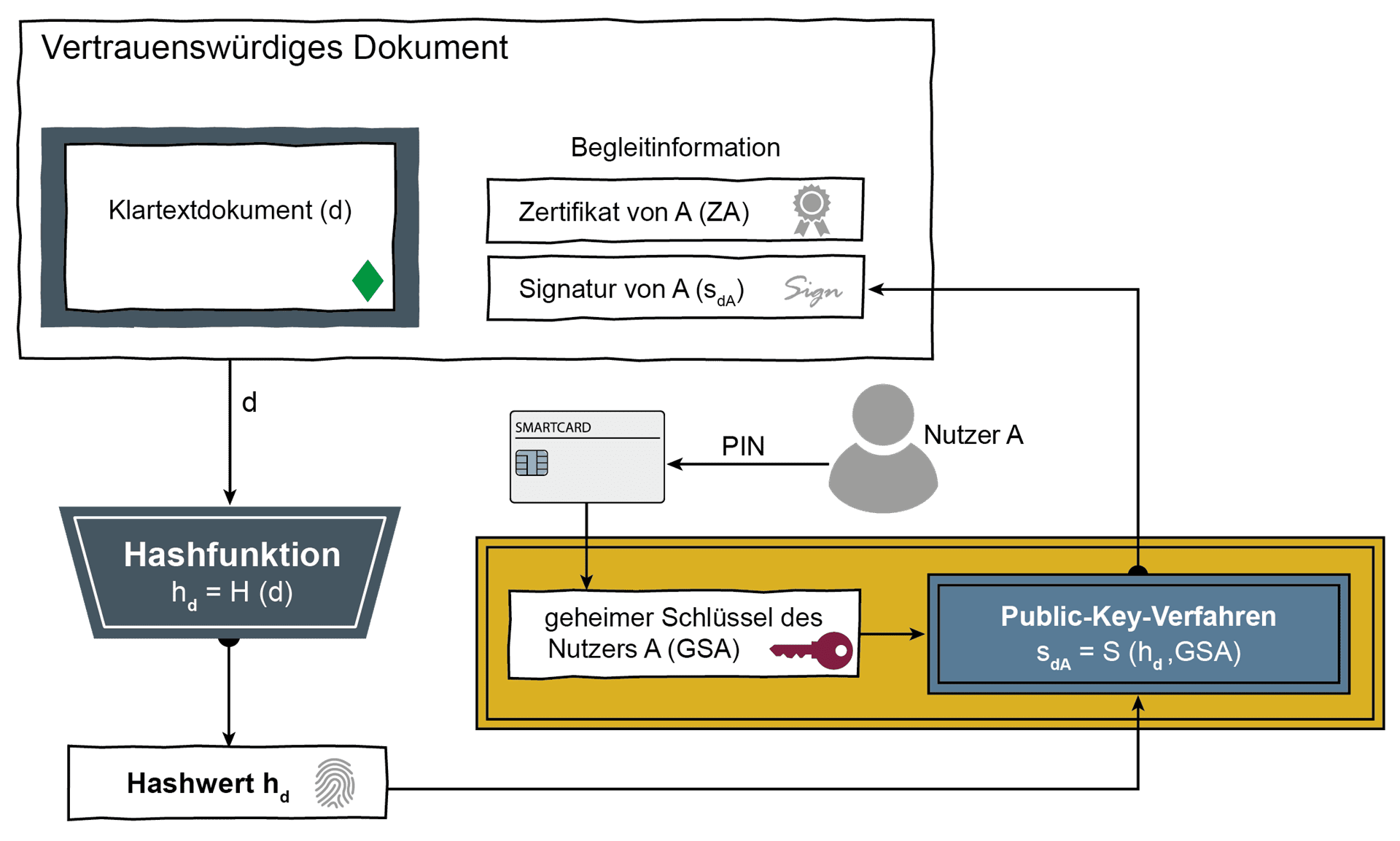

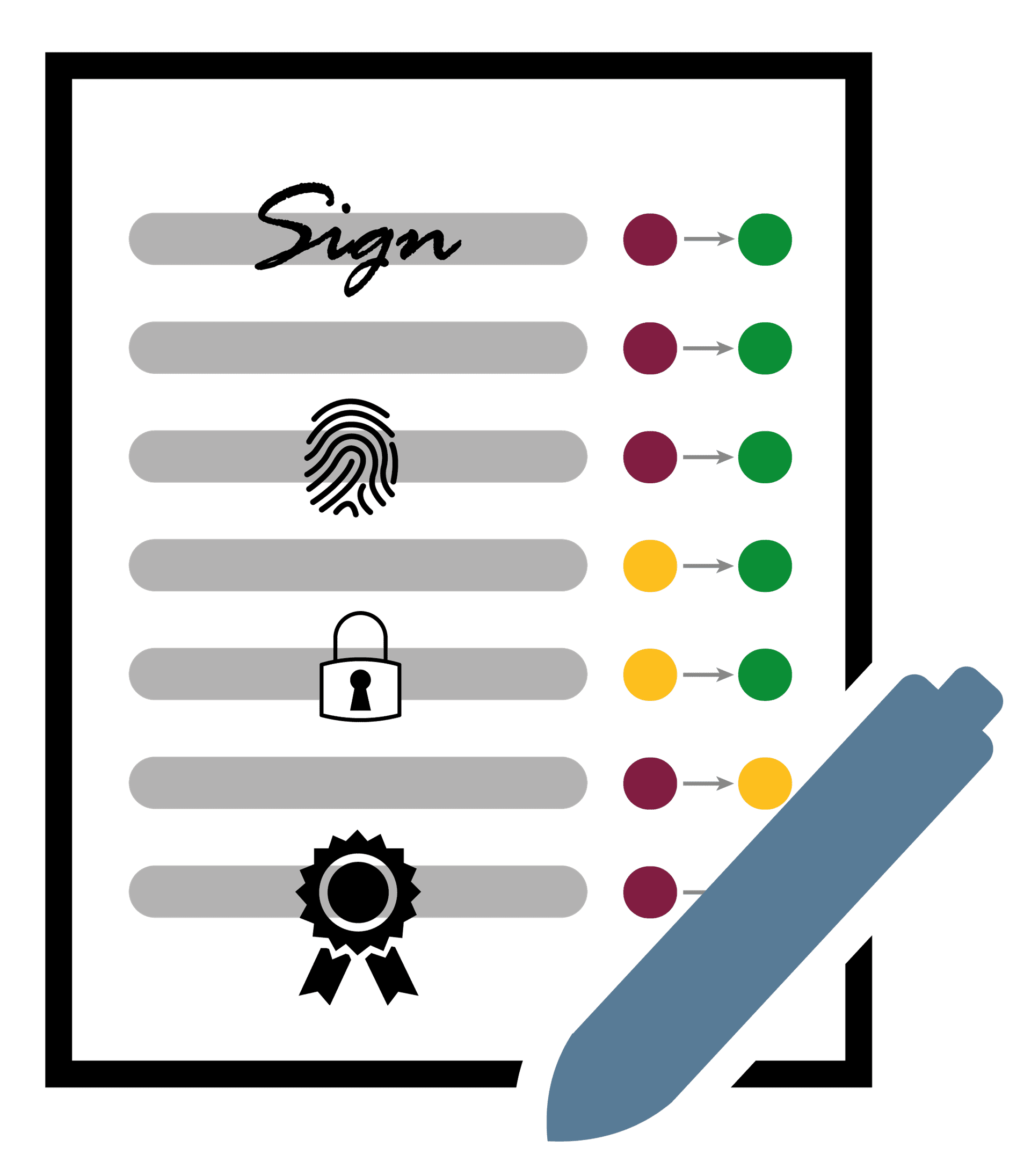

Digitale Signatur…zur alltäglichen Nutzanwendung (V) – Prüfsummen, Zertifikate und die elektronische Signatur“ „Integration biometrischer Anwendungen in Sicherheitsinfrastrukturen“ „Blockchain als Echtheitsgarant – Sicherung von digitalen Zeugnissen und Nachweisen“ „Mailtrust macht europäische E-Mail… weitere Informationen |  |

Online-Glossar: Detailliertes und illustriertes Wissen zur Cyber-Sicherheit…“ … „Blockchain-Technologie “ … „Digital Risk Management (DRM) “ … „Fernidentifizierung “ … „High-Level Security Module (HSM) “ … „Künstliche Intelligenz / Maschinelles Lernen “ bis hin zu „Zero-Day-Exploit… weitere Informationen |  |

Schutzlos ausgeliefert? Über unsere Abhängigkeit von digitalen Systemen haben…„Rüstzeug für mehr Security-Awareness – SecAware.nrw – das kostenlose Selbstlernangebot, nicht nur für Hochschulen“ „Maßnahmen zur Vermeidung von Überberechtigungen – Wie Unternehmen die Angriffsflächen reduzieren können“ „To trust or not… weitere Informationen |  |

Maßnahmen zur Vermeidung von Überberechtigungen – Wie Unternehmen die Angriffsflächen reduzieren können…on Shared Hosting Providers“ „Angriffe auf die Künstliche Intelligenz – Bedrohungen und Schutzmaßnahmen“ „Dreiklang der IT-Sicherheit: Menschen, Prozesse, Technologie“ „Modern Endpoint Security – Mehr Schutz vor Angriffen“ „Die Notwendigkeit von… weitere Informationen |  |

Staat und Wirtschaft gemeinsam für mehr IT-Sicherheit – Cyber-Sicherheit braucht Künstliche Intelligenz – keine Künstliche Intelligenz ohne Cyber-Sicherheit…mit künstlicher Sprachintelligenz“ „Angriffe auf die Künstliche Intelligenz – Bedrohungen und Schutzmaßnahmen“ „Vertrauenswürdigkeit von KI – Klare Anforderungen an die KI-Anbieter“ „Modern Endpoint Security – Mehr Schutz vor Angriffen“ „Die… weitere Informationen |  |

Experten-Roundtable “Von dummen Chatbots zum allwissenden Digitalen Assistenten?”…Anforderungen an KI-Anbieter und -Lösungen“ „Modern Endpoint Security – Mehr Schutz vor Angriffen“ „Die Notwendigkeit von neuen IT-Sicherheitskonzepten“ BÜCHER „Lehrbuch Cyber-Sicherheit“ „Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im Bereich… weitere Informationen |  |

Ethik und künstliche Intelligenz – Wer macht die Spielregeln für die KI?U. Coester, Norbert Pohlmann (Institut für Internet-Sicherheit):, „Ethik und künstliche Intelligenz – Wer macht die Spielregeln für die KI?“, IT & Production – Zeitschrift für erfolgreiche Produktion, TeDo Verlag, 2019… weitere Informationen |  |

JBH (JavaScript-Binding-Over-HTTP)…Express.js und Meteor.js. Da JBH eine serverseitige Technologie ist, kann sie anfällig für verschiedene Arten von Angriffen sein, die auf Webanwendungen abzielen. Ein Angreifer kann JBH-Anwendungen ausnutzen, um schädlichen JavaScript-Code… weitere Informationen |  |

Künstliche Intelligenz und Cybersicherheit – Unausgegoren aber notwendigNorbert Pohlmann (Institut für Internet-Sicherheit), „Künstliche Intelligenz und Cybersicherheit – Unausgegoren aber notwendig“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz , DATAKONTEXT-Fachverlag, 1/2019 Cyber-Sicherheitssysteme , die künstliche Intelligenz (KI) berücksichtigen,… weitere Informationen |  |

Es werden neue, innovative Sicherheitslösungen kommen…dar. – Viele Angriffe finden über die erlaubte Firewall-Kommunikation auf der Anwendungsebene statt! – Die Anzahl der Schwachstellen durch Softwarefehler wird immer größer. – Diese Rechnersysteme befinden sich wegen der… weitere Informationen |  |

Pretexting…selbst verletzt! – Chishing“ „Sei gewarnt! Vorhersage von Angriffen im Online-Banking“ „Plenty of Phish in the Sea: Analyzing Potential Pre-Attack Surface“ „Dreiklang der IT-Sicherheit: Menschen, Prozesse, Technologie“ Bücher „Lehrbuch Cyber-Sicherheit“… weitere Informationen |  |

Privatsphäre…Abbildung: Geschäftsmodell: Bezahlen mit persönlichen Daten – © Copyright-Vermerk Weitere Informationen zum Begriff “Privatsphäre”: Artikel „Chancen und Risiken von Smart Home“ „Google – die zwei Seiten des mächtigen Internet-Konzerns“ „DNS… weitere Informationen |  |

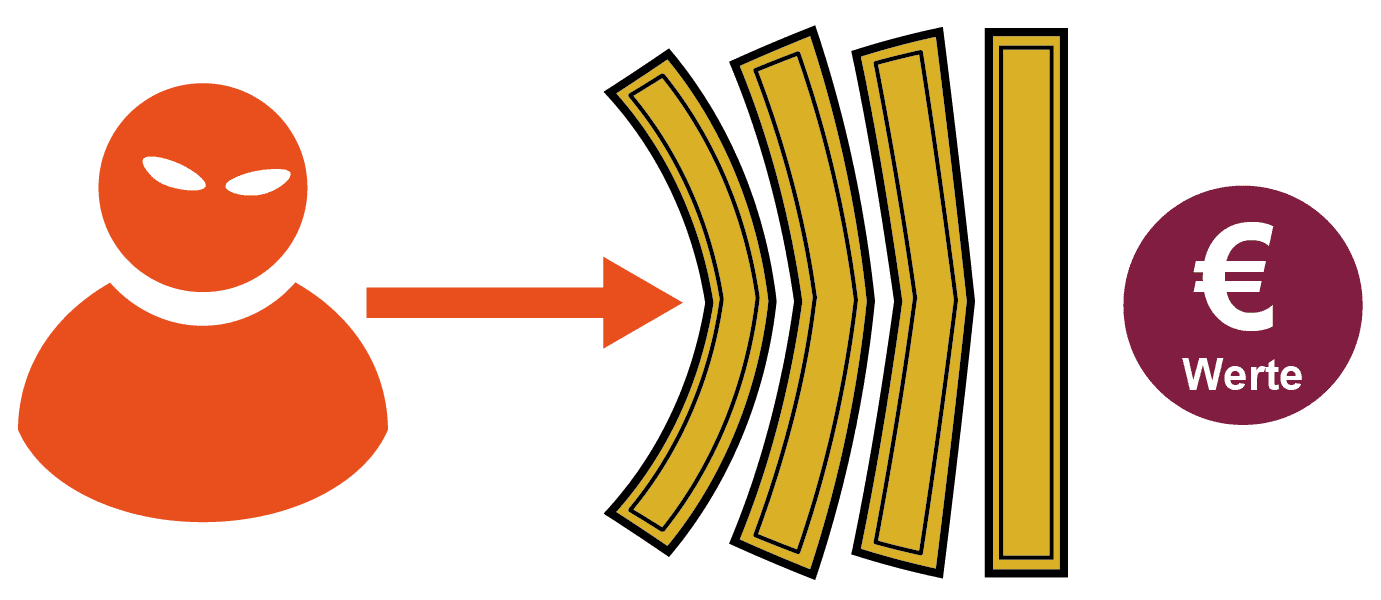

Cyber-Sicherheitsanforderung…bestimmtes Cyber-Sicherheitsniveau bezüglich der IT-Sicherheit zu erreichen. Siehe auch: IT-Sicherheitsaudit Abbildung: Cyber-Sicherheitsanforderung – © Copyright-Vermerk Weitere Informationen zum Begriff “Cyber-Sicherheitsanforderung”: Artikel „Cyber Security – 10 aktuelle Problemfelder: Problembewusstsein muss zunächst… weitere Informationen |  |

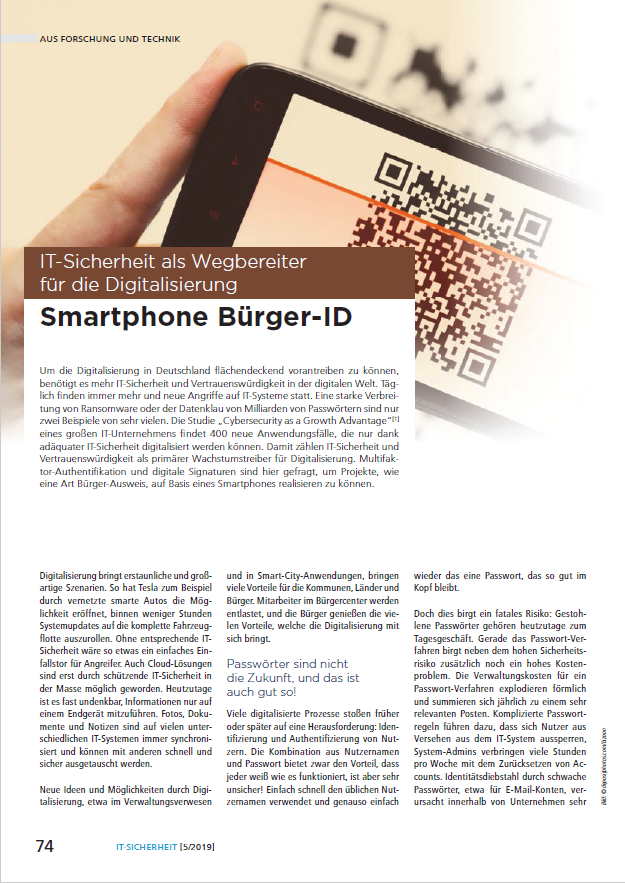

Smartphone Bürger-ID – IT-Sicherheit als Wegbereiter für die Digitalisierung…nach dem Passwort – Handhabbare Multifaktor-Authentifizierung für ein gesundes Eco-System” „Abschied vom Passwort – Authentifikation für ein gereiftes Internet“ “Bring Your Own Device For Authentication (BYOD4A) – The Xign–System“ “Ein… weitere Informationen |  |

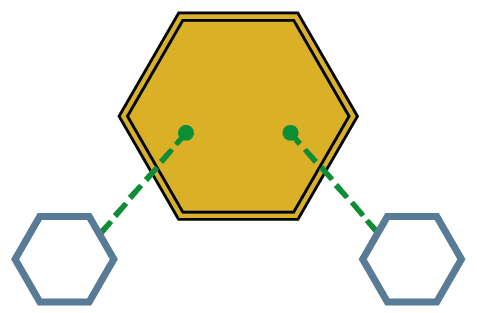

Vertrauensmodelle von Public-Key-Infrastrukturen (PKIs)…Download“ Vorlesungen „Vorlesungen zum Lehrbuch Cyber-Sicherheit“ Vorträge „IT-Sicherheitsherausforderungen – Wie kann ich mich schützen?“ „IT Services für Unternehmen – Sicher und passend“ „Sicherheit mit digitaler Selbstbestimmung – Self-Sovereign Identity (SSI)“… weitere Informationen |  |

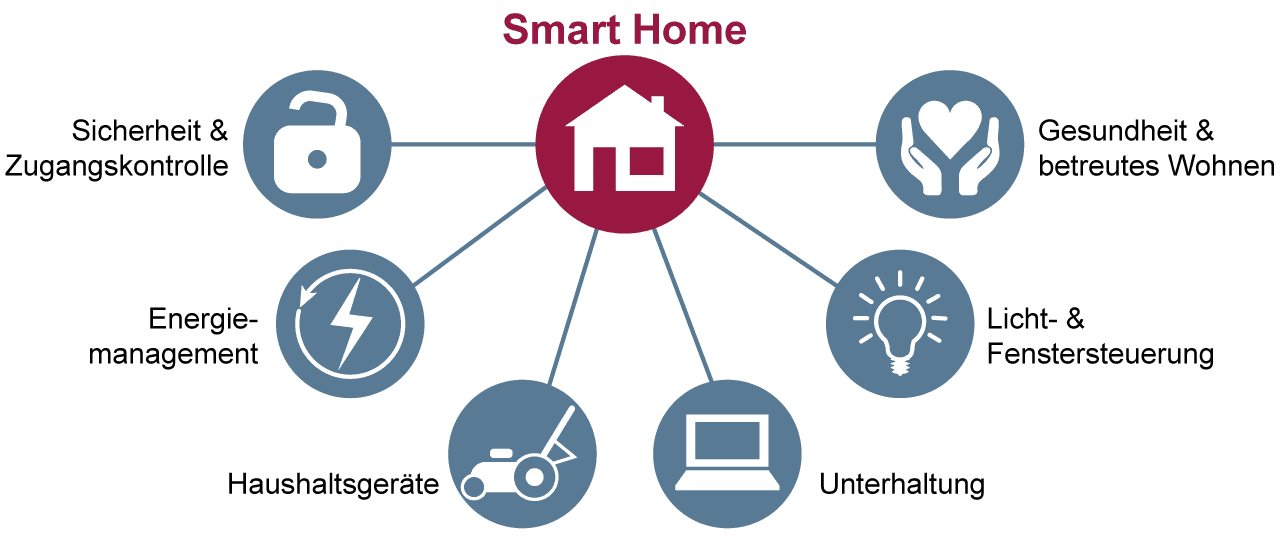

Smart Home Sicherheit…intelligenten Schließsystemen – Smart versus Sicherheit?“ „Ohne Cybersicherheit gelingt keine Digitale Heimat – Keine Heimat ohne Sicherheit“ „Sicherheitsrisiko Smartphone: Die Kehrseiten unbegrenzter Mobility“ „Anforderungen an IT-Systeme in kritischen Infrastrukturen –… weitere Informationen |  |

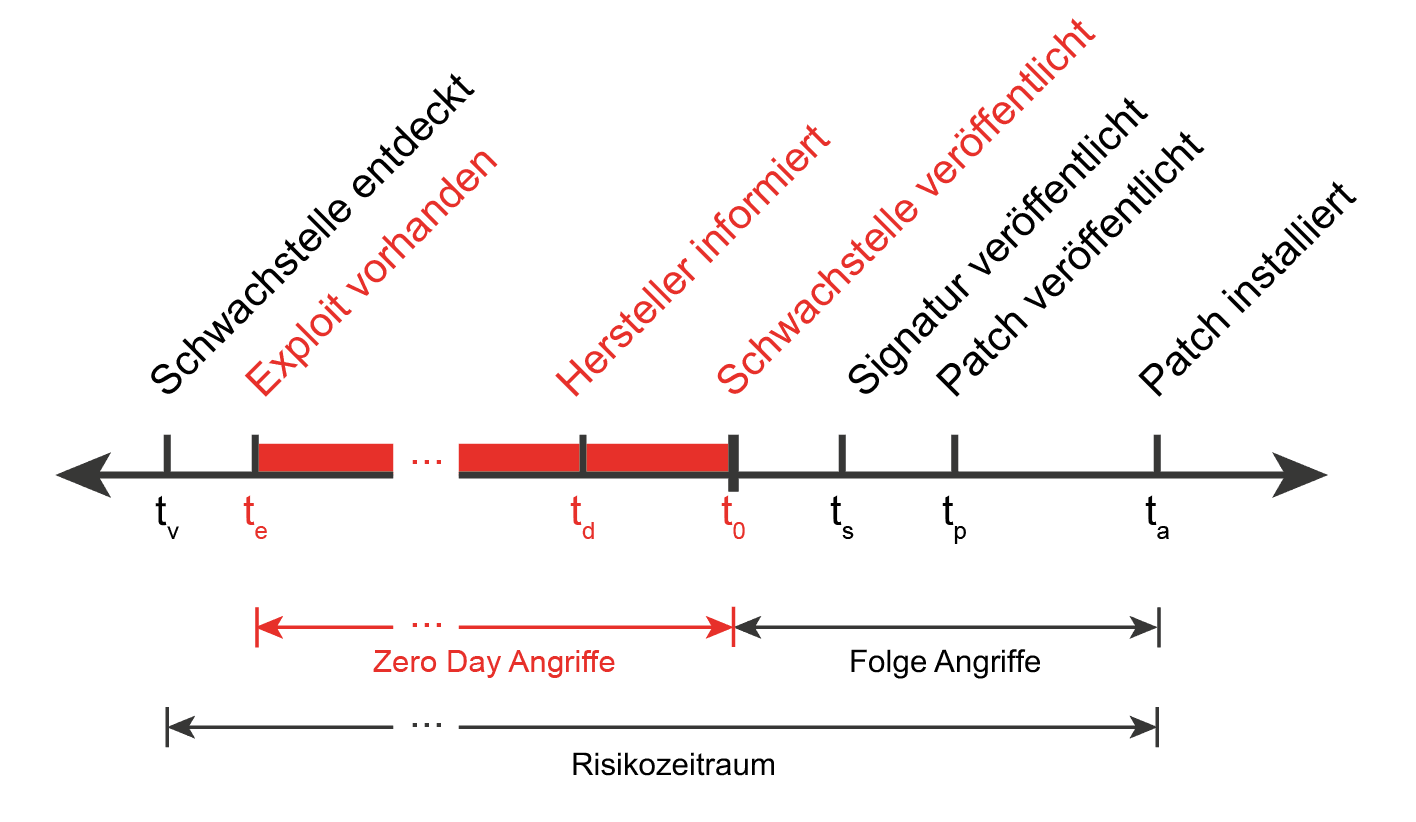

Lebenszyklen von Schwachstellen…Security“ „Die Kunst des weißen Hackens – Ziele, Methoden und Praxis bei Penetrationstests“ „Cyber Security – 10 aktuelle Problemfelder: Problembewusstsein muss zunächst entwickelt werden!“ „Strafverfolgung darf die IT-Sicherheit im Internet… weitere Informationen |  |

eco – Discussion Paper – DNS over HTTPS (DoH)…– who have until now been largely responsible for the provision of DNS services – but rather application developers, content delivery networks, and distributed DNS providers, in order to offer… weitere Informationen |  |

Concept of a Life-Cycle Management with Tamper Resistant Distributed Cyber-Physical Systems…the back-end infrastructure. It combines the software development with the operational life-cycle and depicts a high level view on secured update mechanisms with hardware supported security features. We will describe… weitere Informationen |  |