Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

tNAC – trusted Network Access Control meets security platformM. Jungbauer, N. Pohlmann:, “tNAC – trusted Network Access Control meets security platform”, ENISA Quarterly Vol. 5, No. 3, September 2009 tNAC – trusted Network Access Control meets security platform… weitere Informationen |  |

Cyber-Sicherheitslage – Cyber-SicherheitsstrategienProf. Norbert Pohlmann (Institut für Internet-Sicherheit) Internet Security Days 2022 – ISD-2022, Vortrag: “Cyber-Sicherheitslage – Cyber-Sicherheitsstrategien“, Brühl, September 2022 Cyber-Sicherheitslage – Cyber-Sicherheitsstrategien Die Cyber-Sicherheitslage und die damit verbundenen Risiken durch die… weitere Informationen |  |

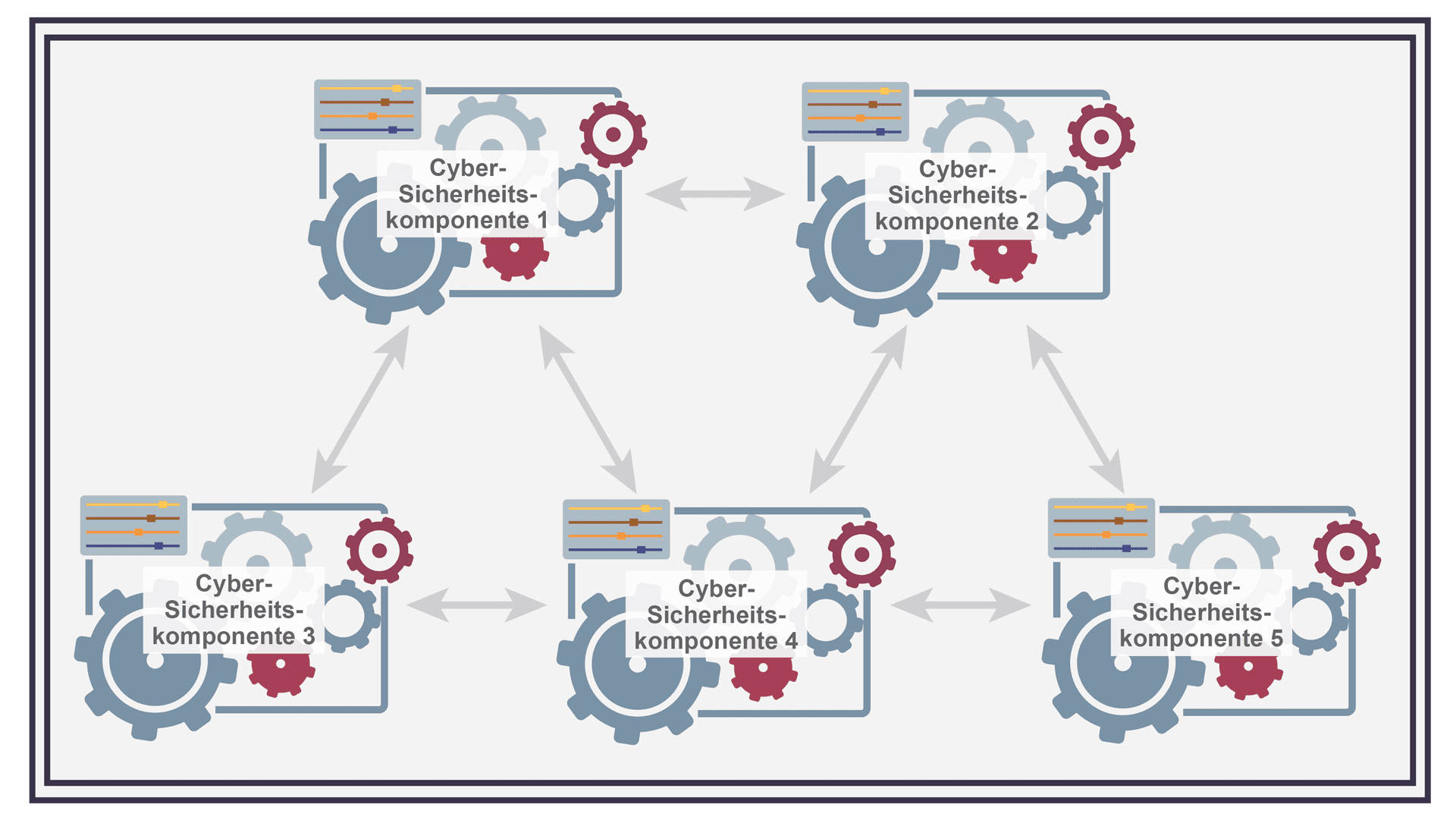

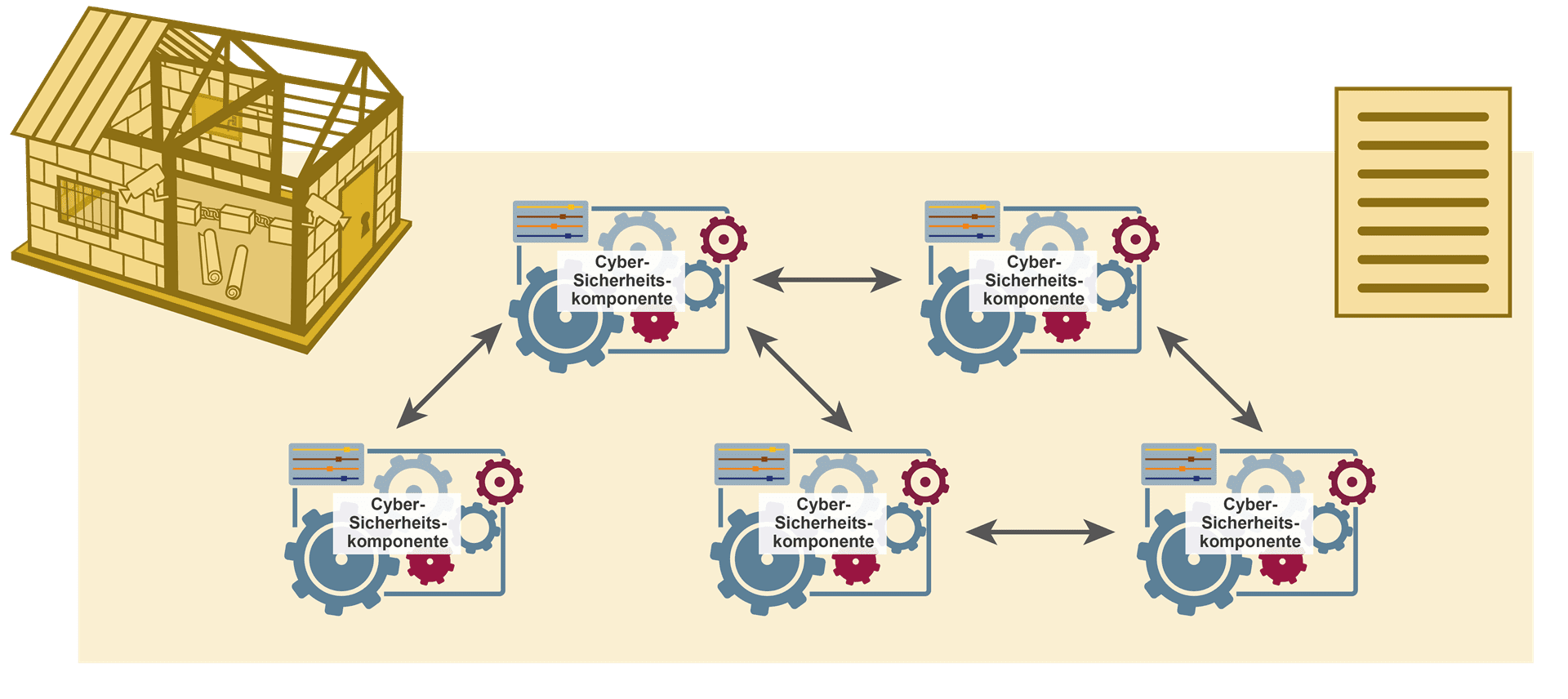

Cyber-Sicherheitssystem…für High-Level Security. Abbildung: Cyber-Sicherheitssystem – © Copyright-Vermerk Weitere Informationen zum Begriff “Cyber-Sicherheitssystem”: Artikel „Wirtschaftlichkeitsbetrachtung von IT-Sicherheitsmechanismen“ „Wirtschaftlichkeitsbetrachtung von IT-Sicherheitsmechanismen – Teil 1“ „Wirtschaftlichkeitsbetrachtung von IT-Sicherheitsmechanismen – Teil 2“ „Wirtschaftlichkeitsbetrachtung… weitere Informationen |  |

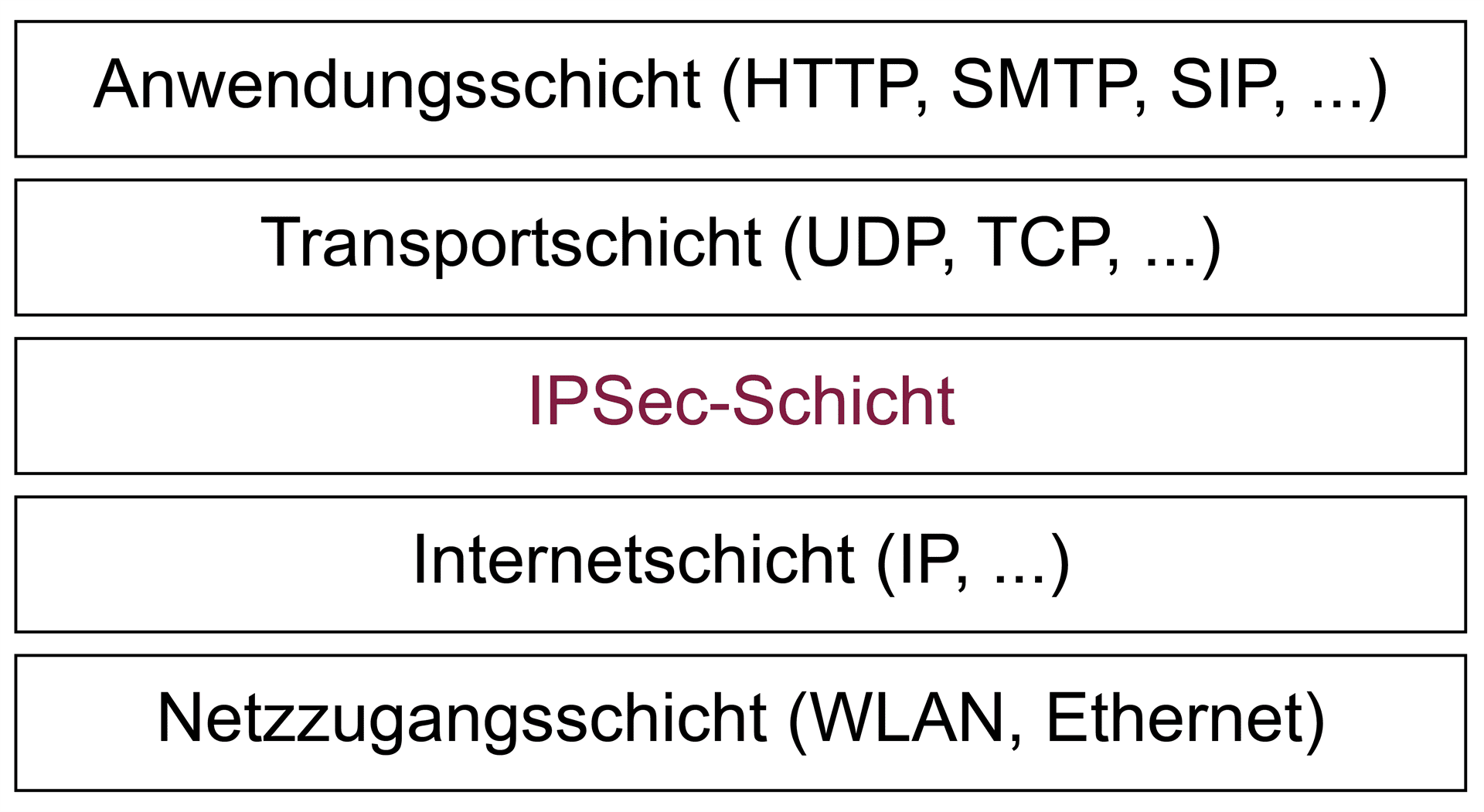

IPSec Verschlüsselung…den IPSec-Headern sind nur minimal notwendige Informationen untergebracht, die auf Datenbanken verweisen und mit weiteren Security Associations das Security-Management umsetzen. Bei der Aushandlung der entsprechenden Policy können mit den Security… weitere Informationen |  |

Security Gateway – Plattform zur Absicherung von UnternehmensnetzenA. Philipp, Norbert Pohlmann (Institut für Internet-Sicherheit), B. Weiss: “Security Gateway – Plattform zur Absicherung von Unternehmensnetzen”. In Proceedings der Enterprise Security Konferenz, Hrsg.: Patrick Horster, IT Verlag, 2002 Security… weitere Informationen |  |

The global View of Security Situation in the InternetNorbert Pohlmann (Institut für Internet-Sicherheit):, “The global View of Security Situation in the Internet”, ECN – European CIIP Newsletter, Volume 3, Brüssel 12/2007 The constantly growing importance of the Internet… weitere Informationen |  |

Kann Big Data Security unsere IT-Sicherheitssituation verbessern?Norbert Pohlmann (Institut für Internet-Sicherheit):, „Kann Big Data Security unsere IT-Sicherheitssituation verbessern?“, KES – Die Zeitschrift für Informations-Sicherheit, SecMedia Verlag, März 2015 Die Schäden durch Angriffe im Internet zeigen, dass… weitere Informationen |  |

Cyber-Sicherheitsarchitekturen…eines Vertrauensdienstes ist eine Blockchain-Lösung Cyber-Sicherheitskomponenten sind: Blockchain-Infrastruktur Node Transaktion Block Blockchain Konsensfindungsverfahren Verteilte Validierung … Blockchain-Anwendung- Wallet Blockchain-App 4.) Sicherheitsarchitektur von Self-Sovereign Identity (SSI) Rollen / Akteure sind Aussteller,… weitere Informationen |  |

Cybersecurity made in EU – Ein Baustein europäischer SicherheitN. Pohlmann, M. Sparenberg:, “Cybersecurity made in EU – Ein Baustein europäischer Sicherheit”, DuD Datenschutz und Datensicherheit – Recht und Sicherheit in Informationsverarbeitung und Kommunikation, Vieweg Verlag, 4/2018 Europa will… weitere Informationen |  |

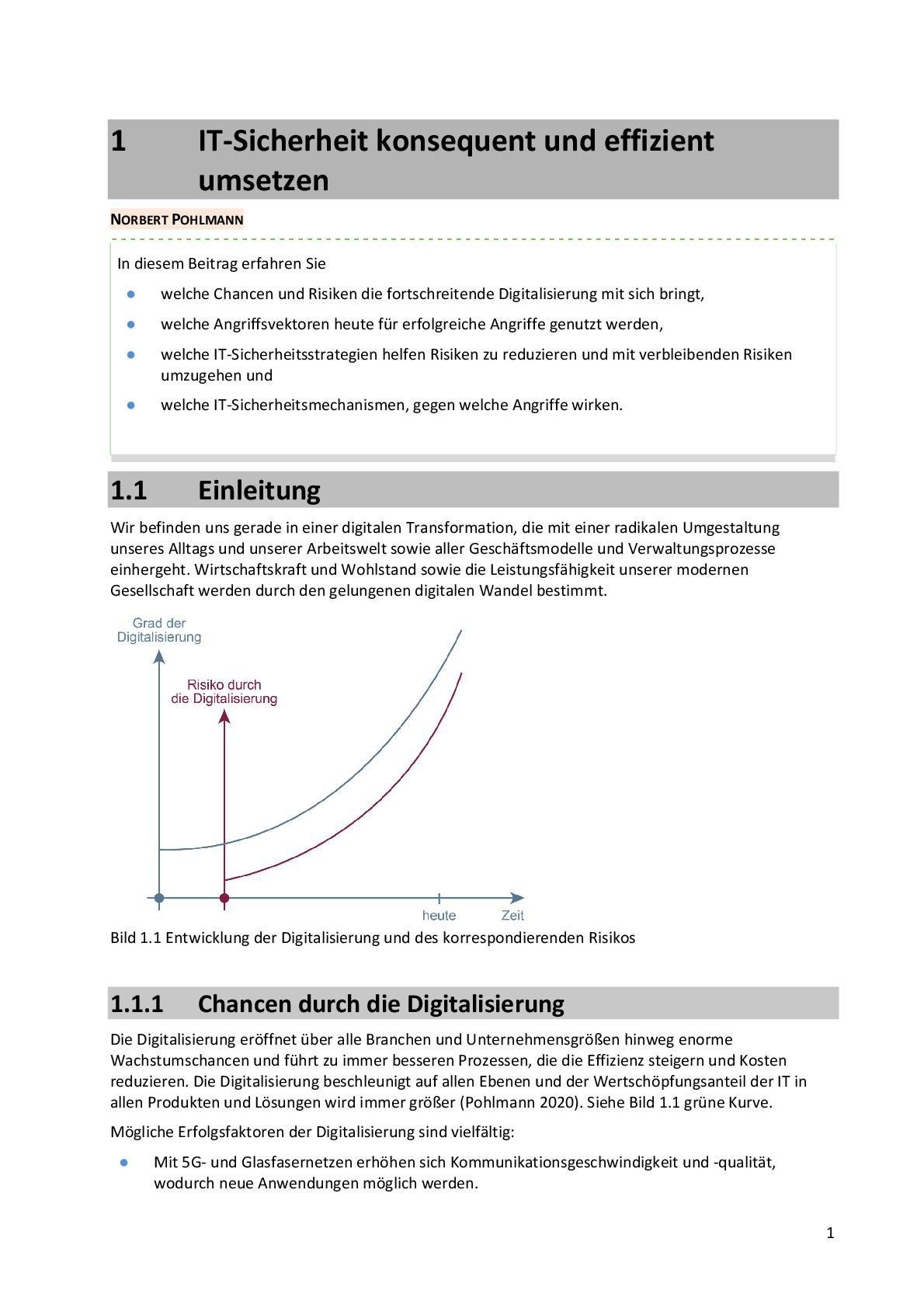

IT-Sicherheit konsequent und effizient umsetzen…Zusammenarbeit mit Hilfe der Blockchain-Technologie“ „Künstliche Intelligenz und Cybersicherheit – Unausgegoren aber notwendig“ „Vertrauen – ein elementarer Aspekt der digitalen Zukunft“ „Eine Diskussion über Trusted Computing – Sicherheitsgewinn durch vertrauenswürdige IT-Systeme“ „Ideales… weitere Informationen |  |

Web Service Security – XKMSD. Bär, A. Philipp, N. Pohlmann, “Web Service Security – XKMS”. In Proceedings of the ISSE 2004 – Securing Electronic Business Processes – Highlights of the Information Security Solutions Europe… weitere Informationen |  |

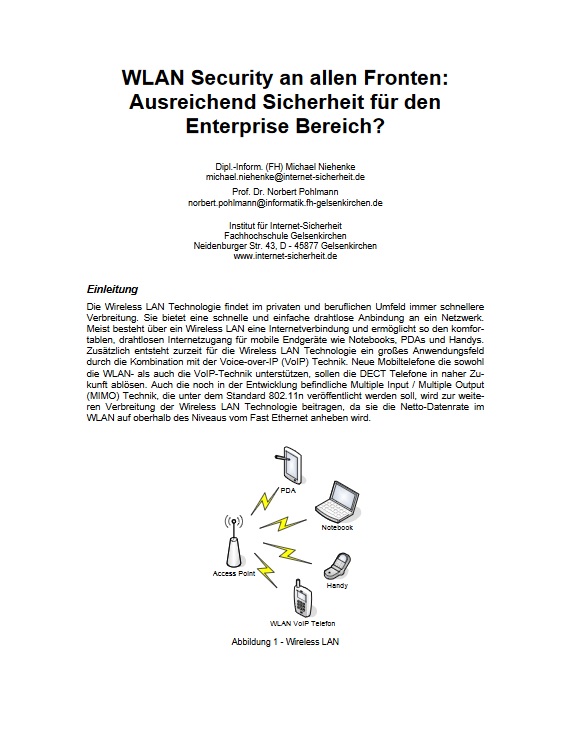

WLAN Security an allen Fronten: Ausreichend Sicherheit für den Enterprise Bereich?M. Niehenke, N. Pohlmann:, “WLAN Security an allen Fronten: Ausreichend Sicherheit für den Enterprise Bereich?”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 06/2005 WLAN Security an allen Fronten Die Wireless LAN… weitere Informationen |  |

Location Based Security – Ansätze für ein StufenkonzeptM. Hesse, N. Pohlmann: “Location Based Security – Ansätze für ein Stufenkonzept”. In Proceedings der DACH Mobility Konferenz 2006, Hrsg.: Patrick Horster, syssec Verlag, 2006 Location-Based Security beschreibt die Idee,… weitere Informationen |  |

Security analysis of OpenID, followed by a reference implementation of an nPA-based OpenID providerS. Feld, N. Pohlmann:, “Security analysis of OpenID, followed by a reference implementation of an nPA-based OpenID provider”. In Proceedings of the ISSE 2010 – Securing Electronic Business Processes –… weitere Informationen |  |

Building Trustworthiness and Acceptance of IT Security Solutions…as a Service – Vertrauen als Dienstleistung – Validierung digitaler Nachweise mit der Blockchain” “Wie können wir der KI vertrauen? – Mechanismus für gute Ergebnisse” “Gemeinsames Vorgehen für mehr Vertrauen… weitere Informationen |  |

No Security by Obscurity…Cyber-Sicherheit“ Vorträge „Sei gewarnt! Vorhersage von Angriffen im Online-Banking“ „Managing Digital Security“ „CISO 2025 – Berufsbild im Wandel“ „Internet-Sicherheit – Was ist und was kommt?“ Webseiten „Forschungsinstitut für Internet-Sicherheit (IT-Sicherheit,… weitere Informationen |  |

Venture Capital-Stammtisch Düsseldorf – Cyber-Sicherheit vor dem Hintergrund von Krisensituationen…das Vermeiden von Angriffen, das Entgegenwirken von Angriffen, das Erkennen von Angriffen und die Reaktion auf Angriffe. Des Weiteren werden Problemfelder wie Privatheit und Autonomie, Wirtschaftsspionage und Cyberwar beleuchtet, um… weitere Informationen |  |

IoT-Security – K.O.-Kriterium?Prof. Norbert Pohlmann (Institut für Internet-Sicherheit)Experten-Roundtable “Zukunft der Telekommunikation: Optimieren zwischen Gigabit-Hype und Narrowband-Ökonomie?” Vortrag: “IoT-Security – K.O.-Kriterium?“ Online, 02.2021 IoT-Security – K.O.-Kriterium? Die Präsentation von Prof. Dr. Norbert Pohlmann… weitere Informationen |  |

Personal Firewalls: One More Step Towards Comprehensive SecurityNorbert Pohlmann (Institut für Internet-Sicherheit):, “Personal Firewalls: One More Step Towards Comprehensive Security”, Information Security Bulletin, The International Journal for IT Security Professionals, CHI Publishing Ltd., Salford, England, March 2001 … weitere Informationen |  |

Kapitel 3: „Hardware-Sicherheitsmodule zum Schutz von sicherheitsrelevanten Informationen“… Authentizität Integrität Verbindlichkeit Verfügbarkeit Anonymisierung / Pseudomisierung Cyber-Sicherheitsstrategien Vermeiden von Angriffen Entgegenwirken von Angriffen X Erkennen von Angriffen Reaktion auf Angriffe … weitere Informationen |