Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

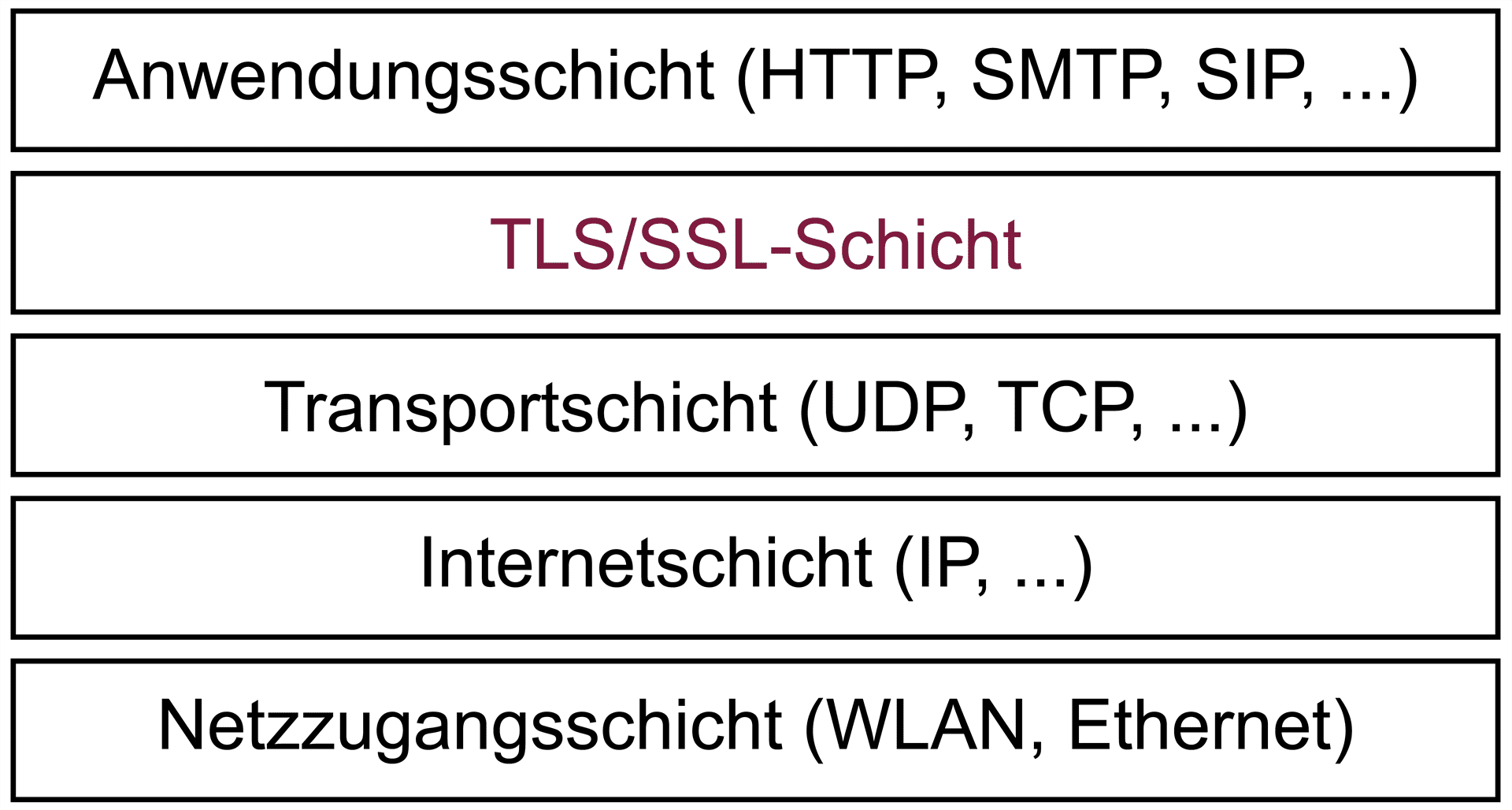

Kapitel 11: „Transport Layer Security (TLS) / Secure Socket Layer (SSL)“…X Verbindlichkeit Verfügbarkeit Anonymisierung / Pseudomisierung Cyber-Sicherheitsstrategien Vermeiden von Angriffen Entgegenwirken von Angriffen X Erkennen von Angriffen Reaktion auf Angriffe Übungsaufgabe 2 Erläutern Sie die Aufgaben der TLS/SSL-Protokolle: „Record Layer“,… weitere Informationen |

Internet Security Survey 2024Prof. Norbert Pohlmann (Institut für Internet-Sicherheit), German-American IT Security Forum 2024 Vortrag: “Internet Security Survey 2024″ San Francisco, USA, 05.2024 Internet Security Survey 2024 In der heutigen digitalen Welt wird Internet-Sicherheit… weitere Informationen |  |

Transport Layer Security (TLS) / Secure Socket Layer (SSL)…sich die generierten Verbindungsschlüssel von denen der vorherigen Verbindung unterscheiden. Weitere Informationen zum Begriff “Transport Layer Security (TLS) – Secure Socket Layer (SSL)”: Artikel „Sicherheit zwischen Klick und Webseite –… weitere Informationen |  |

Security for Future Service in Next Generation NetworksNorbert Pohlmann (Institut für Internet-Sicherheit):, “Security for Future Service in Next Generation Networks”, Telekommunikation Aktuell, Verlag für Wissenschaft und Leben, 03/04 2005 Security for Future Service in Next Generation Networks… weitere Informationen |  |

Web Service Security – XKMS (TrustPoint)D. Bär, A. Philipp, N. Pohlmann:, “Web Service Security – XKMS (TrustPoint)”. In Proceedings der Elektronische Geschäftsprozesse Konferenz, Hrsg.: Patrick Horster, syssec Verlag, 2004 Web Service Security – XKMS (TrustPoint)… weitere Informationen |  |

Kapitel 10: „IPSec-Verschlüsselung“…Security Assoziation Modi: Basic Quick Mode oder Perfect Forward Secrecy Mode Aufgaben: Aushandeln der IPSec-Parameter: – Security Protocol (AH, ESP) – Algorithmen (One-Way-Hashfunktion und das Verschlüsselungsverfahren, falls ESP) und Schlüssel,… weitere Informationen |

Kapitel 19: „Vertrauenswürdigkeit“…festen Schema, zum Beispiel mit einem klaren Betriebskonzept, Organisations- und Arbeitsanweisungen oder Nutzerrichtlinien. Blockchain-Technologien Grundsätzlich wird mit der Blockchain-Technologie eine Blockchain erzeugt, in der fälschungssichere, verteilte Datenstrukturen und in denen… weitere Informationen |

if(is)-Ausgründung „TrustCerts“ sorgt künftig für fälschungssichere ZeugnisseTrustCerts, ein Start-up des Instituts für Internet-Sicherheit – if(is), etabliert mit der FOM Hochschule für Ökonomie und Management einen Blockchain basierten Vertrauensdienst zur Absicherung von Zeugnissen: Dank der Technologie des… weitere Informationen |  |

Das am if(is) gegründete Startup TrustCerts gewinnt den Startup Award der it-sa…sich mit verifizierbaren Nachweisen und digitalen Identitäten unter Einsatz der Blockchain-Technologie , damit Kunden ihre Prozesse automatisieren und absichern können. Weitere Vorgaben wie das Lieferkettengesetz sowie Produktpässe sorgen für zusätzlichen… weitere Informationen |  |

eco-Studie: Security und digitale Identitäteneco-Studie: Security und digitale Identitäten Digitale Nachweise könnten bald weitere physische Dokumente sicher und vertrauenswürdig digital ablösen sowie Prozesse in Verwaltung, Wirtschaft und Gesellschaft enorm vereinfachen. Erste digitale Identität en… weitere Informationen |  |

Security: Sich an den Symptomen abarbeiten – oder es doch einmal mit dem Grundkonstrukt versuchen?Prof. Norbert Pohlmann (Institut für Internet-Sicherheit) Experten-Sounding-Board “Abschied vom Internet as-we-know-it?” Vortrag: „Security: Sich an den Symptomen abarbeiten – oder es doch einmal mit dem Grundkonstrukt versuchen?“ Frankfurt/Online, 09.2021 Security: Sich… weitere Informationen |  |

Hardware-Sicherheitsmodul…Lehrbuch Cyber-Sicherheit“ Vorträge „Künstliche Intelligenz (KI) und Cyber-Sicherheit“ „IT Security Talks im Rahmen der it-sa 365 – Vertrauenswürdigkeit schafft Vertrauen“ „Smart Energy – Reale Gefährdung?“ „TeleTrusT IT-Sicherheitsagenda 2029 – IT-Sicherheit… weitere Informationen |  |

Verifiable Credentials (VC)…Begriff “Verifiable Credentials (VC)”: Artikel „Was Self-Sovereign Identity (SSI) unverzichtbar macht“ „Blockchain als Echtheitsgarant – Sicherung von digitalen Zeugnissen und Nachweisen“ „Self-Sovereign Identity (SSI) – Auf dem Weg in ein… weitere Informationen |  |

Artificial Intelligence (AI) for Cyber Security…Intelligenz – Bedrohungen und Schutzmaßnahmen“ „Künstliche Intelligenz und Cybersicherheit – Unausgegoren aber notwendig“ „Chancen und Risiken von ChatGPT – Vom angemessenen Umgang mit künstlicher Sprachintelligenz” „Ethik und künstliche Intelligenz –… weitere Informationen |  |

Cloud security made for the EU: Securing data and applications…beschleunigen. – Confidential Computing ist ein aktuelles IT-Sicherheitskonzept , um Cloud-Anwendungen und Daten zu schützen. – Kontinuierliche Überwachung von Sicherheitskontrollen schafft eine widerstandsfähige Cloud-Infrastruktur. – Vertrauenswürdigkeit sowohl der Cloud-Lösungen als… weitere Informationen |  |

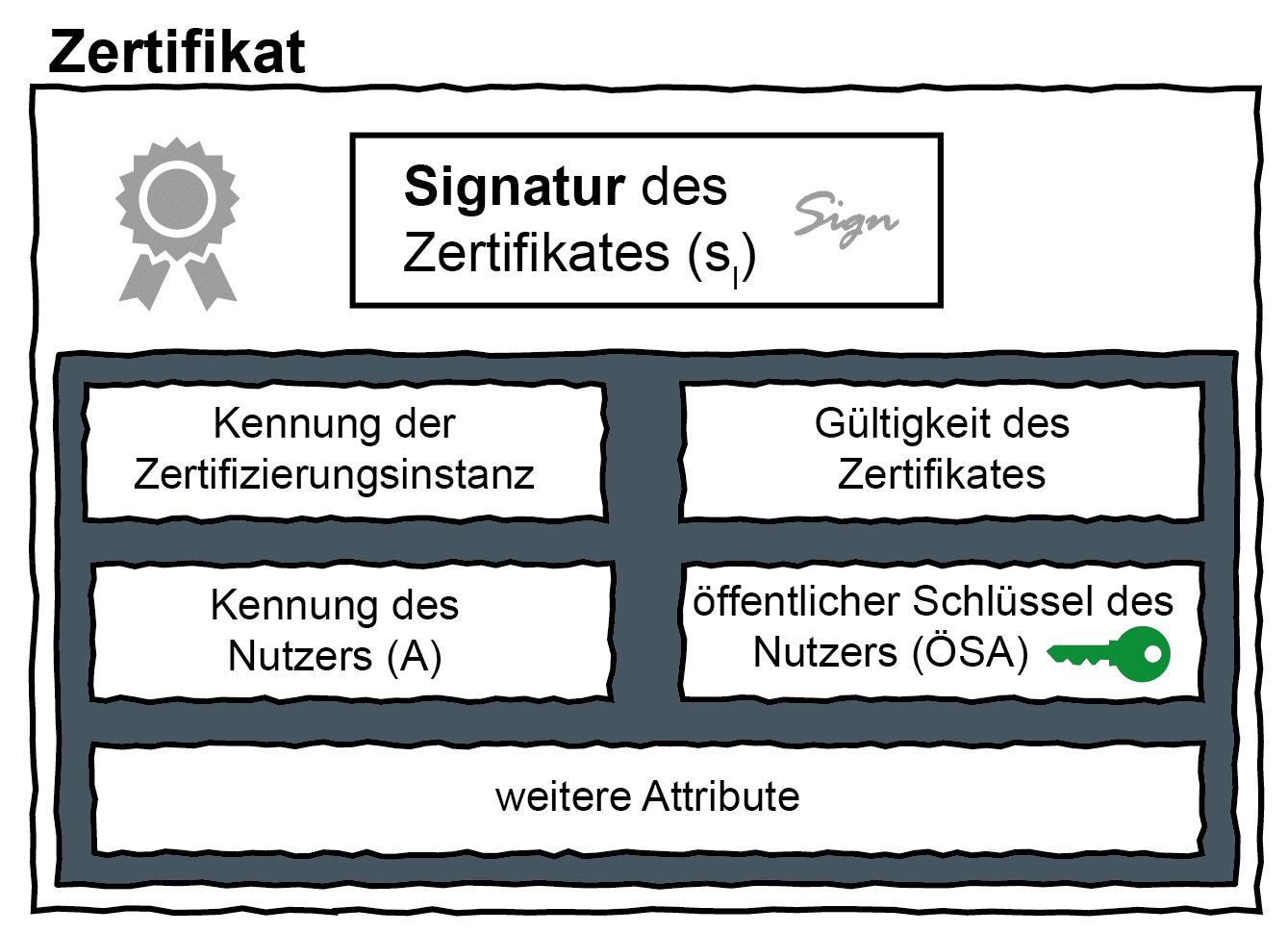

Elektronische / digitale Zertifikate…Vorträge „Trusted Blockchain Interfaces“ „Blockchain-Technologie als Tool für Industrial Security“ „The Future of Trust in Ecosystems – Global Challenges“ „Blockchain Security“ Webseiten „Forschungsinstitut für Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Master-Studiengang Internet-Sicherheit (IT-Sicherheit,… weitere Informationen |  |

Kommunale IT-Sicherheit…Vermeidung von Angriffen, Entgegenwirken von Angriffen, Erkennen von Angriffen und Reaktion auf Angriffe. Diese Strategien umfassen Cyber-Sicherheitsmaßnahmen wie die Nutzung sicherer IT-Technologien, Verschlüsselung , Multifaktor-Authentifizierung und Cyber-Sicherheitsmechanismen , um Angriffe… weitere Informationen |  |

Security-Insider: Fachartikel beschreibt Vorzüge der Self Sovereign-IdentitySecurity-Insider: Self-Sovereign Identity In einem aktuellen Fachartikel beschreibt Prof. Norbert Pohlmann, Leiter des Instituts für Internet-Sicherheit – if(is), das Voranschreiten bei der Entwicklung, Nutzung und baldigen Etablierung von digitalen Identitäten…. weitere Informationen |  |

DACH Security 2018 Konferenz, IT Security & IT Management; Bestandsaufnahme, Konzepte, Anwendungen, PerspektivenMitherausgeber Norbert Pohlmann (Institut für Internet-Sicherheit), neben Peter Schartner ISBN 978-3-00-060424-9, syssec Verlag, 2018 kostenlos Leseprobe downloaden… weitere Informationen |  |