Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

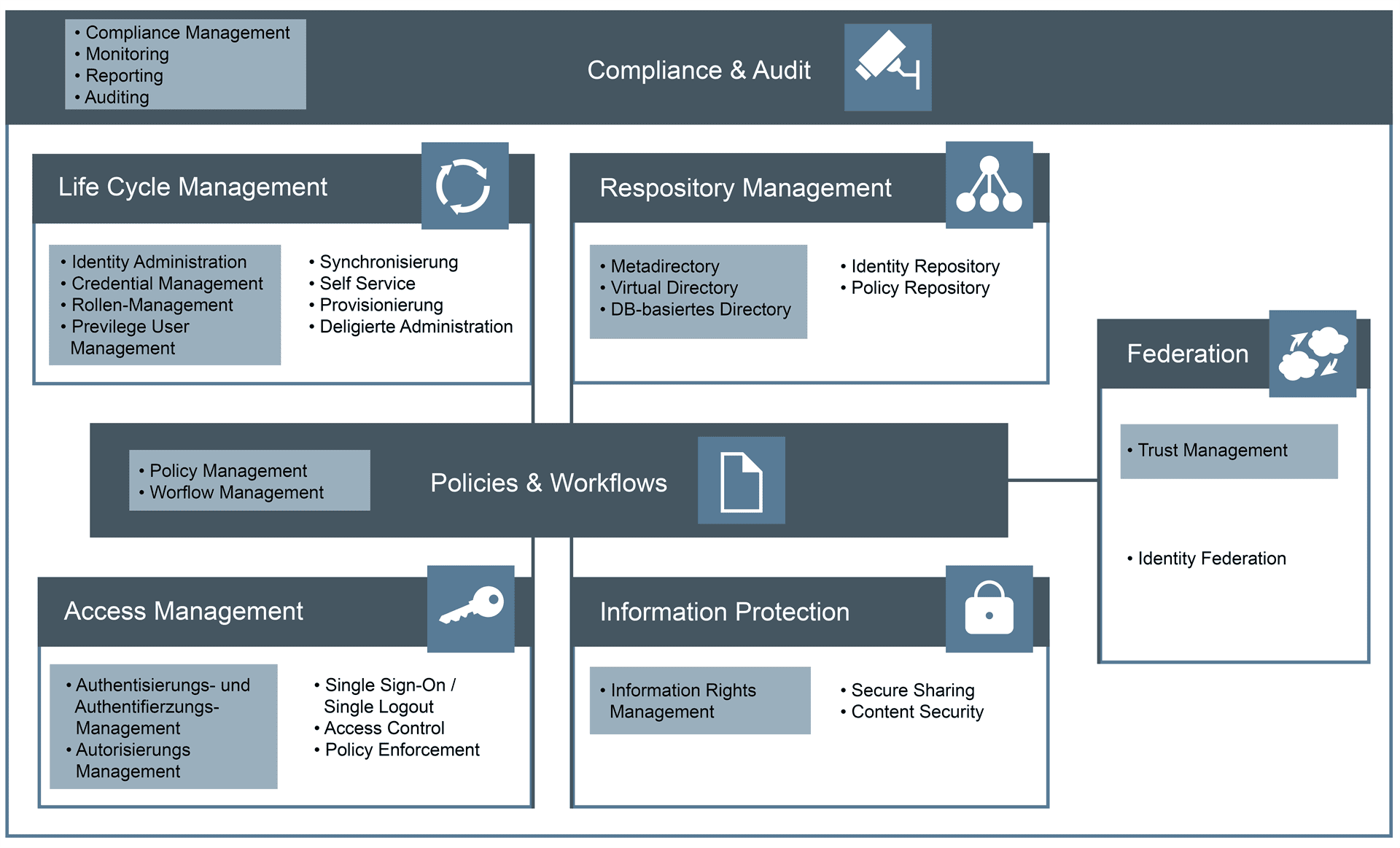

Enterprise Identity und Access Management…Vorlesungen „Vorlesungen zum Lehrbuch Cyber-Sicherheit“ Vorträge „Chancen und Risiken von Smart Home“ „IT-Sicherheit – Robotik“ „Blockchain – Idee, Konzepte, Mechanismen und Anwendungen“ „Sind Sie sicher? Optimierte Strategien und Lösungen!“ Webseiten… weitere Informationen |  |

Die Grenzen digitaler Schutzmauern: kalkuliertes Restrisiko…und Verfügbarkeit zu schützen. Sie benötigen deshalb Sicherheitssysteme, um sich gegen Angriffe aus dem Internet zu schützen, zum Beispiel Firewall-System e. Damit diese wirklich effektiv eingesetzt werden können, sind nachvollziehbare… weitere Informationen |  |

European Multilateral Secure Computing Base…Systems – Trusted Network Connect” „Turaya – Die offene Trusted Computing Sicherheitsplattform” „Vertrauenswürdige Netzwerkverbindungen mit Trusted Computing – Sicher vernetzt?“ „European Multilateral Secure Computing Base” Vorträge: “Trusted Computing (Vortrag)” “Bausteine… weitere Informationen |  |

Ideen für eine IT-Sicherheitsstrategie Deutschland – Klassenmodell für Security-WirkungS. Barchnicki, N. Pohlmann:, „Ideen für eine IT-Sicherheitsstrategie Deutschland – Klassenmodell für Security-Wirkung“, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 1/2015 Seit Edward Snowden ist klar geworden, dass wichtige IT-Technologien aus… weitere Informationen |  |

Sicherheit mit digitaler Selbstbestimmung – Self-Sovereign Identity (SSI)…IT-Sicherheit zum kostenlosen Download“ VORLESUNGEN „Vorlesungen zum Lehrbuch Cyber-Sicherheit“ „Self-Sovereign Identity (SSI) – PDF Vorlesung – freie Vorlesung“ „Self-Sovereign Identity (SSI) – Vorlesung“ „Self-Sovereign Identity (SSI) – Das souveräne europäische… weitere Informationen |  |

Sharing is Caring: Towards Analyzing Attack Surfaces on Shared Hosting Providers…„Ex schola pro vita – Studien- und Fortbildungsangebote zur Cybersicherheit“ „Modern Endpoint Security – Mehr Schutz vor Angriffen“ „Die Notwendigkeit von neuen IT-Sicherheitskonzepten“ BÜCHER „Lehrbuch Cyber-Sicherheit“ „Übungsaufgaben und Ergebnisse zum… weitere Informationen |  |

ISO 27001…„Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“ Vorlesungen „Vorlesungen zum Lehrbuch Cyber-Sicherheit“ Vorträge „BlockChain-Sicherheit – Verfügbarkeit / Robustheit versus Vertrauensbildung und Effizienz?“ „Vertrauen u. Vertrauenswürdigkeit“ Zurück zur Übersicht… weitere Informationen |  |

Vertrauen…beabsichtigten Zweck in der erwarteten Weise funktioniert. Bei einem aus Nutzersicht transparenten Vorgang – zum Beispiel der Bestellung von Waren im Internet – lässt sich anhand selbst definierter impliziter oder… weitere Informationen |  |

Künstliche Intelligenz für Cyber-Sicherheit…Risiken von ChatGPT – Vom angemessenen Umgang mit künstlicher Sprachintelligenz“ „Angriffe auf die Künstliche Intelligenz – Bedrohungen und Schutzmaßnahmen“ „Künstliche Intelligenz und Cybersicherheit – Unausgegoren aber notwendig“ „Ethik und künstliche… weitere Informationen |  |

Artikel Confidential Computing – IT-Sicherheit und Datenschutz in der Cloud…aber notwendig“ „Vertrauen – ein elementarer Aspekt der digitalen Zukunft“ „Eine Diskussion über Trusted Computing – Sicherheitsgewinn durch vertrauenswürdige IT-Systeme“ „Ideales Internet-Frühwarnsystem“ „Bedrohungen und Herausforderungen des E-Mail-Dienstes – Die Sicherheitsrisiken des E-Mail-Dienstes… weitere Informationen |  |

Cyber-Sicherheit vor dem Hintergrund von KrisensituationenProf. Norbert Pohlmann (Institut für Internet-Sicherheit) WFZruhr-Workshop “Kritische Infrastruktur – Wie schütze ich mich vor Cyberangriffen?”, Vortrag: „Cyber-Sicherheit vor dem Hintergrund von Krisensituationen“, Online, November 2022 Cyber-Sicherheit vor dem Hintergrund von… weitere Informationen |  |

Poisoning Attack…– Unausgegoren aber notwendig“ „Ethik und künstliche Intelligenz – Wer macht die Spielregeln für die KI?“ „Der Virtuelle IT-Sicherheitsberater – Künstliche Intelligenz (KI) ergänzt statische Anomalien“ „Angriffe auf die Künstliche… weitere Informationen |  |

Künstliche Intelligenz (KI) und Cyber-Sicherheit…Digitalgipfel 2018“ „Künstliche Intelligenz und Cybersicherheit – Unausgegoren aber notwendig“ „Sei gewarnt! Vorhersage von Angriffen im Online-Banking“ „Angriffe auf die Künstliche Intelligenz – Bedrohungen und Schutzmaßnahmen“ „Chancen und Risiken von… weitere Informationen |  |

IT Security Talks im Rahmen der it-sa 365 – Vertrauenswürdigkeit schafft VertrauenProf. Norbert Pohlmann (Institut für Internet-Sicherheit) IT Security Talks im Rahmen der it-sa 365 Vortrag: “it-sa – Vertrauenswürdigkeit schafft Vertrauen“ Online, 03.2022 it-sa – Vertrauenswürdigkeit schafft Vertrauen In der Präsentation von… weitere Informationen |  |

IT-Security-Trends 2019: Künstliche Intelligenz ist weltweit wichtigstes Thema…erfolgreich werden zu können“, evaluiert Prof. Norbert Pohlmann. Trend-Thema des Jahres 2018 – Blockchain – wird auch 2019 wichtig bleiben. Hier jedoch stehen laut Prof. Pohlmanns Einschätzung nunmehr praktische Umsetzungen… weitere Informationen |  |

seit 1997 Vorstandsvorsitzender des Bundesverbands IT-Sicherheit – TeleTrusT…Association California (GABA, USA) und die German Asia-Pacific Business Association (OAV). Aktuelle Projektthemen sind beispielsweise Elektronische Signatur Biometrische Verfahren Blockchain IT-Sicherheit Smart Grids/ Industrial Security Cloud Security Secure Interoperable ChipCard… weitere Informationen |

Output Feedback Mode (OFB-Mode)…zum kostenlosen Download“ Vorlesungen „Vorlesungen zum Lehrbuch Cyber-Sicherheit“ Vorträge „IoT-Security – K.O.-Kriterium?“ „Blockchain Security“ „The Future of Trust in Ecosystems – Global Challenges“ „Cyber Security Inkubator – CUBE 5 +… weitere Informationen |  |

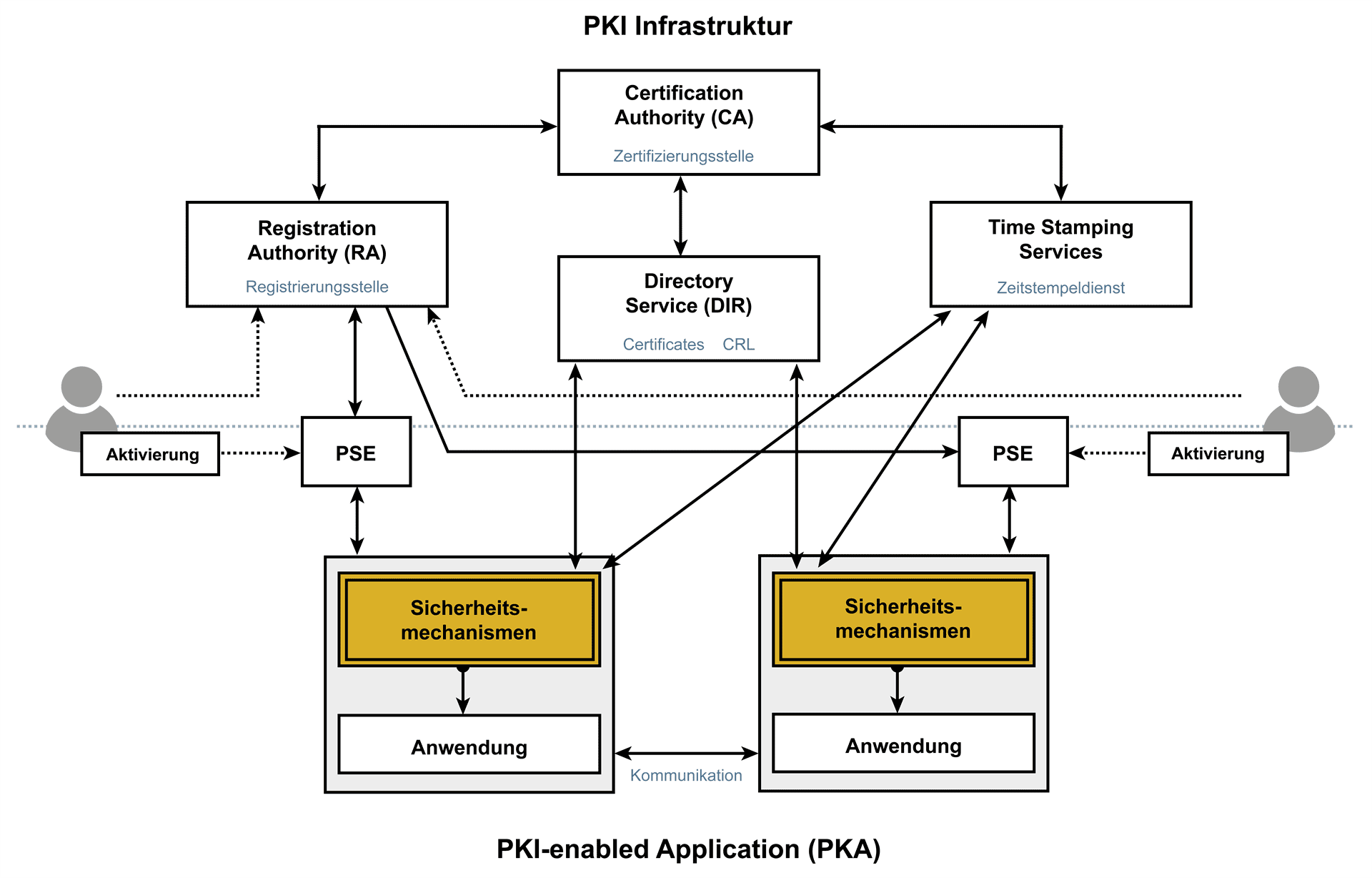

Public Key-Infrastrukturen (PKI) / PKI-enabled Application (PKA)…zum Beispiel ein zu spät eingereichtes Angebot über E-Mail rechtssicher dokumentiert werden. Personal Security Environment (PSE) Das Personal Security Environment (PSE) ist die Sammlung aller sicherheitsrelevanten Daten eines Teilnehmers. Dazu… weitere Informationen |  |

Counter Mode (CTR-Mode)…Operations: – ECB-Mode (Electronic Code Book Mode) – CBC-Mode (Cipher Block Chaining Mode) – CFB-Mode (Cipher Feedback Mode) – OFB-Mode (Output Feedback Mode) – CCM-Mode (Counter with CBC-MAC) – GCM-Mode… weitere Informationen |  |

Electronic Code Book Mode (ECB-Mode)…Feedback Mode) – OFB-Mode (Output Feedback Mode) – CTR-Mode (Counter Mode) – GCM-Mode (Galois/Counter Mode) – CCM-Mode (Counter with CBC-MAC) Artikel „Kryptographie: Von der Geheimwissenschaft zur alltäglichen Nutzanwendung“ – Elementare… weitere Informationen |  |