Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

Selbstlernakademie: Neues Projekt macht WissenschaftlerInnen fit für Cyber-Security…Der Starttermin von SecAware.NRW ist für Dezember dieses Jahres geplant, weitere Informationen unter: www.dh.nrw/kooperationen/SecAware.NRW-76 Begriffe aus dem Glossar – Security Awareness (Sicherheitsbewusstsein ) – Cyber-Sicherheit – Angriffsvektoren Weitere Informationen Vorlesungen: „Lehrbuches… weitere Informationen |  |

Cyber-Sicherheitsmaßnahme…Hardware-Sicherheitsmodule (Smartcard , Trusted Platform Module (TPM) , High-Level Security Module (HSM) , …) Firewall-Systeme , Firewall-Element Anti-Malware-Lösungen Anti-DDoS-Verfahren Signaturverfahren Trusted Computing (Security Kernel, Isolierung- und Separierungstechnologien) Blockchain-Technologie Business Continuity… weitere Informationen |  |

ChatGPT: Konsequenzen für die IT-Sicherheit…können zu einer erhöhten Erfolgsrate bei Angriffen führen, insbesondere bei CEO-Angriffen . Ein weiterer Schwerpunkt liegt auf der Beschleunigung der Entwicklung von Angriffen durch den Einsatz von ChatGPT. Selbst weniger… weitere Informationen |  |

Fakes, Malware, Security: Können die Sicherheitslücken geschlossen werden?…Berlin, 01.2023 Fakes, Malware, Security: Können die Sicherheitslücken geschlossen werden? Die Präsentation von Professor Norbert Pohlmann vom Institut für Internet-Sicherheit – if(is) an der Westfälischen Hochschule in Gelsenkirchen konzentriert sich… weitere Informationen |  |

Sicheres und vertrauenswürdiges Arbeiten im Homeoffice – aktuelle Situation der Cybersicherheitslage…kann. Beispiele sind: Sicherheitsbewusstsein schaffen (Security Awareness) Ziel von Security Awareness ist es, die durch Mitarbeiter verursachten Gefahren für die IT-Sicherheit zu minimieren. Security Awareness soll die Mitarbeiter auch davor… weitere Informationen |  |

Cyber-Resilience…Risiken für Betriebsausfälle zu minimieren. Letztendlich soll der Fortbestand des Unternehmens oder der Organisation gesichert werden. Abbildung: Cyber-Resilience – © Copyright-Vermerk Der Weg von – Cyber-Security zu Cyber-Resilience – Cyber-Sicherheit… weitere Informationen |  |

Spoofing…Risiken für Unternehmen“ „Unternehmen brauchen einen sicheren und vertrauenswürdigen Digitalisierungsprozess“ „Sicherheit von Blockchain-Anwendungen“ „Blockchain – Hype oder Trend?“ Webseiten „Forschungsinstitut für Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Marktplatz IT-Sicherheit“… weitere Informationen |  |

Stand der Technik…der IT-Sicherheit: Menschen, Prozesse, Technologie“ „Mit Vertrauenswürdigkeit in eine sichere Zukunft – Warum im Cyberraum ein technisches Pendant zur menschlichen Empathie nötig ist“ „Wertschöpfung der Digitalisierung sichern – Vier Cybersicherheitsstrategien… weitere Informationen |  |

1988-1999 – Geschäftsführender Gesellschafter der KryptoKom GmbH…habe ich folgende Entwicklungsprojekte durchgeführt: – Bundesforschungsministerium: – „Sicherheit in paketorientierten Netzen“ – TeleTech – Projekt: NRW-Wirtschaftsministerium: – „Vertrauliche Datenübertragung von 2 MBit/s-Strecken“ Anekdote aus der KryptoKom Zeit: Ein sehr… weitere Informationen |

1988-1999 – Geschäftsführender Gesellschafter der KryptoKom GmbH…Forschungsprojekten, wie – RACE und – ECHO mit dem Schwerpunkt Kommunikationssysteme und Informationssicherheit gearbeitet. Außerdem habe ich folgende Entwicklungsprojekte durchgeführt: – Bundesforschungsministerium: – „Sicherheit in paketorientierten Netzen“ – TeleTech –… weitere Informationen |

Confidential Computing – Intel TDX: Geschützt in der Public CloudS. Gajek, Norbert Pohlmann (Institut für Internet-Sicherheit), „Confidential Computing – Intel TDX: Geschützt in der Public Cloud”, iX – Magazin für professionelle Informationstechnik, Heise-Verlag, 08/2023 Confidential Computing – Intel TDX… weitere Informationen |  |

Möglichkeiten und Grenzen von Firewall-Systemen…von Firewall-Systemen (Vortrag)” “Personal Firewall” Buch: „Firewall-Systeme – Sicherheit für Internet und Intranet, E-Mail-Security, Virtual Private Network, Intrusion-Detection-System, Personal Firewalls“ Vorlesung: “Firewall-Systeme” Glossareintrag: “Firewall-System” Informationen über das Lehrbuch: Lehrbuch Cyber-Sicherheit… weitere Informationen |  |

Firewall-Systeme – Sicherheit für Internet und Intranet, E-Mail-Security, Virtual Private Network, Intrusion-Detection-System, Personal FirewallsNorbert Pohlmann: (Institut für Internet-Sicherheit) 5. aktualisierte und erweiterte Auflage Ersterscheinung 1997 ISBN 3-8266-0988-3; 604 Seiten MITP-Verlag, Bonn 2003 kostenlos downloaden… weitere Informationen |  |

Self-Sovereign Identity – Autonom und sicher in der Smart Economy…der Digitalisierung sichern – Vier Cybersicherheitsstrategien für den erfolgreichen Wandel in der IT“ „Eine vertrauenswürdige Zusammenarbeit mit Hilfe der Blockchain-Technologie“ „Vertrauen – ein elementarer Aspekt der digitalen Zukunft“ “Self-Sovereign Identity –… weitere Informationen |  |

Self-Sovereign Identity (SSI) – Auf dem Weg in ein souveränes europäisches Ökosystem für IdentitätsdatenN. Pohlmann: „Self-Sovereign Identity (SSI) – Auf dem Weg in ein souveränes europäisches Ökosystem für Identitätsdaten“, KES – Die Zeitschrift für Informations-Sicherheit , DATAKONTEXT-Fachverlag, 4/2021 Self-Sovereign Identity (SSI) – das… weitere Informationen |  |

RSA-Verfahren…Elementare Verschlüsselungsverfahren – Symmetrische Verschlüsselungsverfahren – Asymmetrische Verschlüsselungsverfahren – Prüfsummen, Zertifikate und die elektronische Signatur – Public Key Infrastruktur (PKI) – Vertrauensmodelle von Public-Key-Infrastrukturen Bücher „Lehrbuch Cyber-Sicherheit“ „Übungsaufgaben und Ergebnisse… weitere Informationen |  |

YAML…Artikel „Möglichkeiten und Grenzen von Firewall-Systemen“ „Personal Firewall – Sicherheitsmechanismen für PC gegen Internet-Bedrohungen“ „Es werden neue, innovative Sicherheitslösungen kommen“ „Distributed Denial of Service Attacks (DDoS)“ „Web Service Security –… weitere Informationen |  |

Self-Sovereign Identity (SSI) – Das souveräne europäische Ökosystem für IdentitätsdatenProf. Norbert Pohlmann (Institut für Internet-Sicherheit) Internet Security Days 2021 – eco/Heise-Konferenz Vortrag: „Self-Sovereign Identity (SSI) – Das souveräne europäische Ökosystem für Identitätsdaten“ Online, 09.2021 Self-Sovereign Identity (SSI) – Das souveräne… weitere Informationen |  |

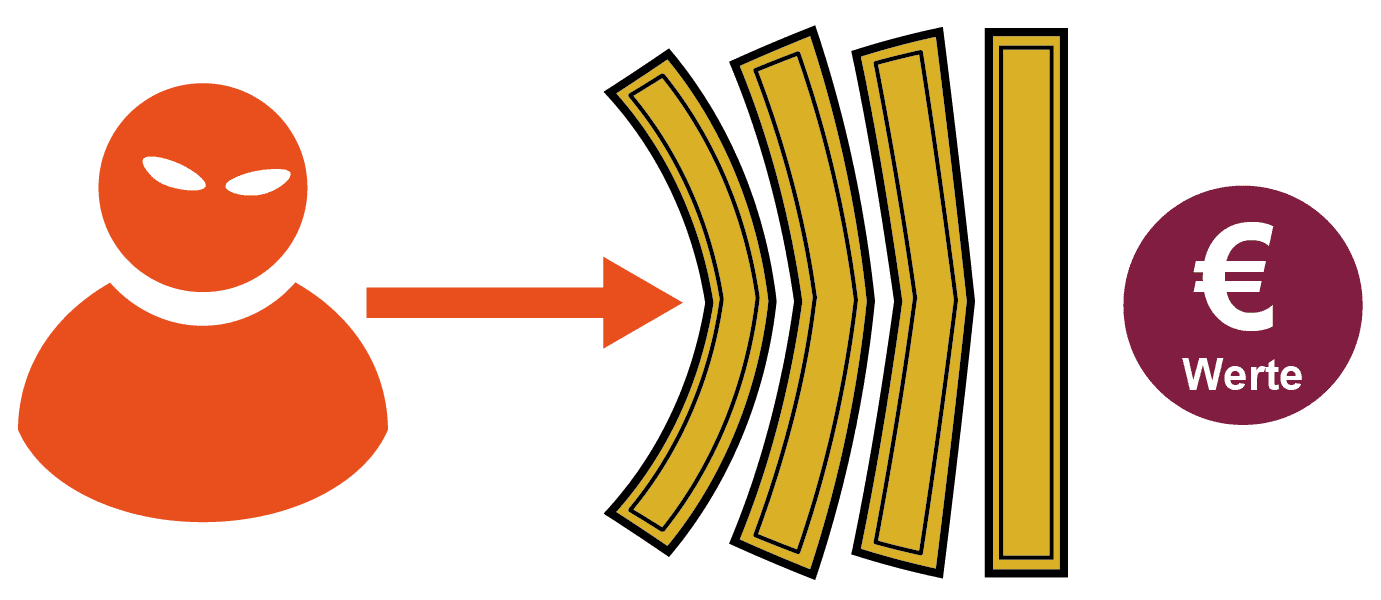

Cyber-Sicherheitsstrategien…den Umgang mit der Komplexität der IT-Systeme. Es werden verschiedene Cyber-Sicherheitsstrategien vorgestellt, wie die Vermeidung von Angriffen, das Entgegenwirken von Angriffen, das Erkennen von Angriffen und die Reaktion auf Angriffe…. weitere Informationen |  |

Objekt-Sicherheit…„Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“ Vorlesungen „Vorlesungen zum Lehrbuch Cyber-Sicherheit“ Vorträge „Managing Digital Security“ „CISO 2025 – Berufsbild im Wandel“ „BlockChain-Technologie – Sicherheit und Anwendungen“ „Wissenschaftliche… weitere Informationen |  |