Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

Social Media Scraper im Einsatz – Wie Kriminelle hoch personalisierte Phishing-Attacken vorbereitenJ. Hörnemann, J. Parol, N. Pohlmann: „Social Media Scraper im Einsatz – Wie Kriminelle hoch personalisierte Phishing-Attacken vorbereiten“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz , DATAKONTEXT-Fachverlag, 3/2021 Social Media… weitere Informationen |  |

Das Ohr am Netz: Eco-Podcast zum Thema Cyber-Sicherheit, Homeoffice und Herausforderungen für die Wirtschaft…und somit das Unternehmen ausreichend schützen. Der Leiter des Instituts für Internet-Sicherheit – if(is) ist überzeugt, dass die derzeitige Situation die Bereitschaft, sich auf digitale Situationen einzustellen, gefördert hat:… weitere Informationen |  |

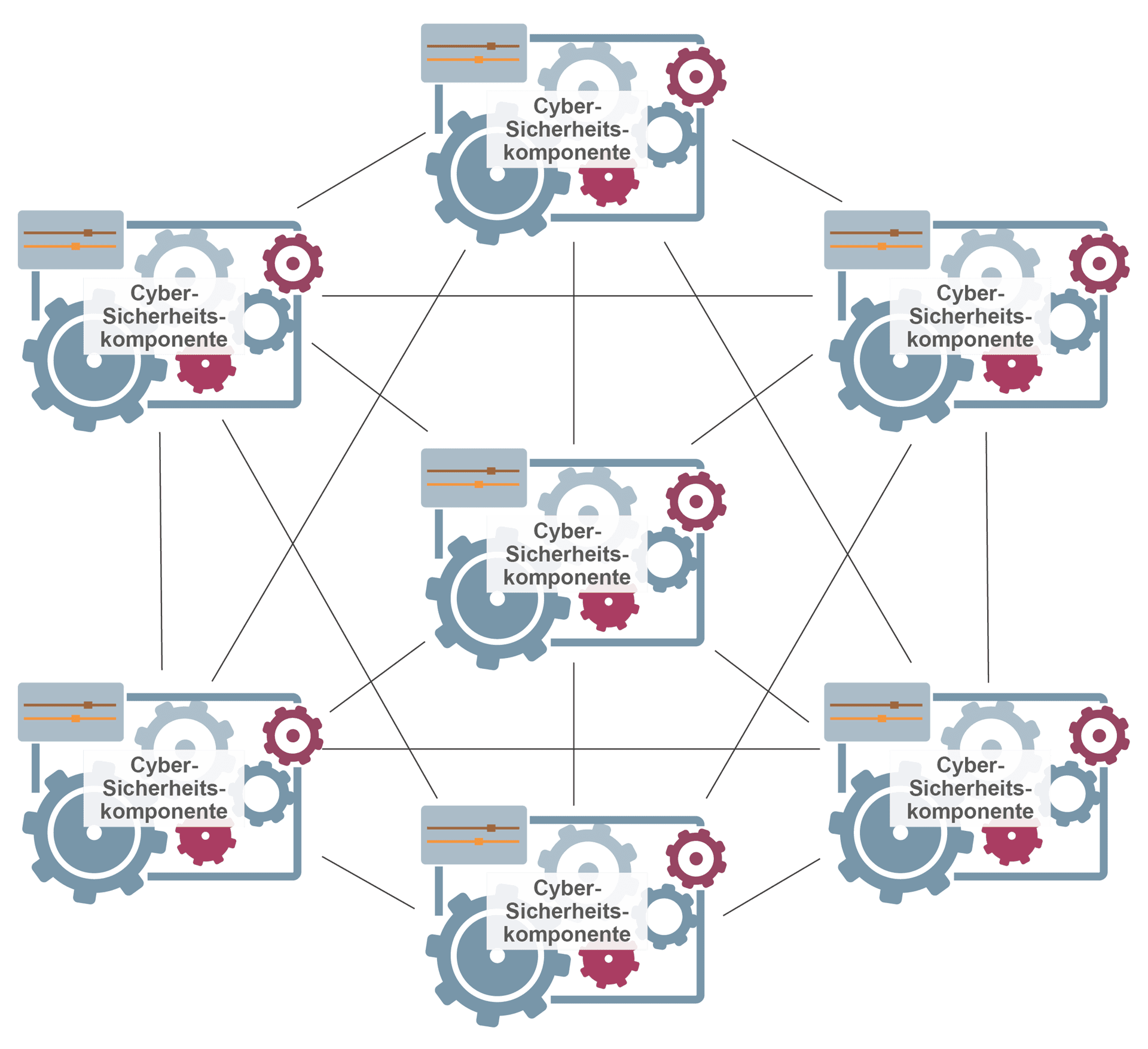

Cyber-Sicherheitsmodelle…IT-Sicherheitsmechanismen“ „Wirtschaftlichkeitsbetrachtung von IT-Sicherheitsmechanismen – Teil 1“ „Wirtschaftlichkeitsbetrachtung von IT-Sicherheitsmechanismen – Teil 2“ „Wirtschaftlichkeitsbetrachtung von IT-Sicherheitsmechanismen – Teil 3“ „“E-Banking”, “E-Commerce”, “INTERNET” und “Firewall”“ „Internet-Frühwarnsysteme: Strukturen und Techniken“ „Sicherheit neu… weitere Informationen |  |

Cybernation – Motivation/Definition/Vorgehensweise…Heimat – Keine Heimat ohne Sicherheit“ „Cybersicherheit & Datenschutz – Öffentliche Sicherheit und individuelle Freiheit“ „Künstliche Intelligenz und Cybersicherheit – Unausgegoren aber notwendig“ „Künstliche Intelligenz und Cybersicherheit – Diskussionsgrundlage für… weitere Informationen |  |

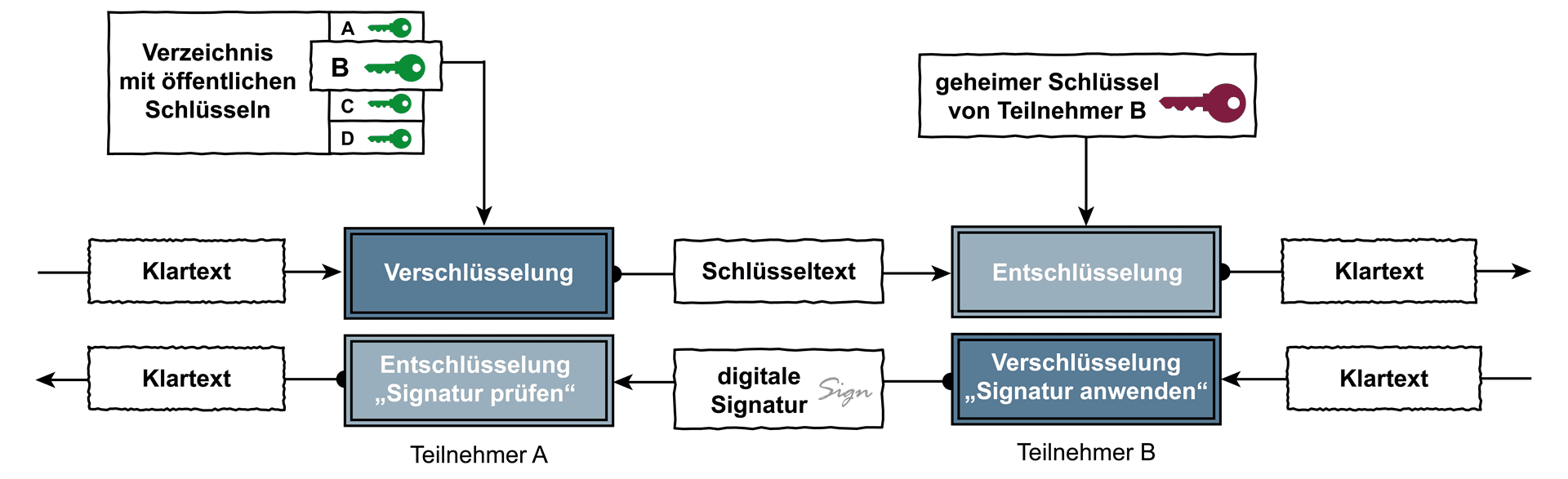

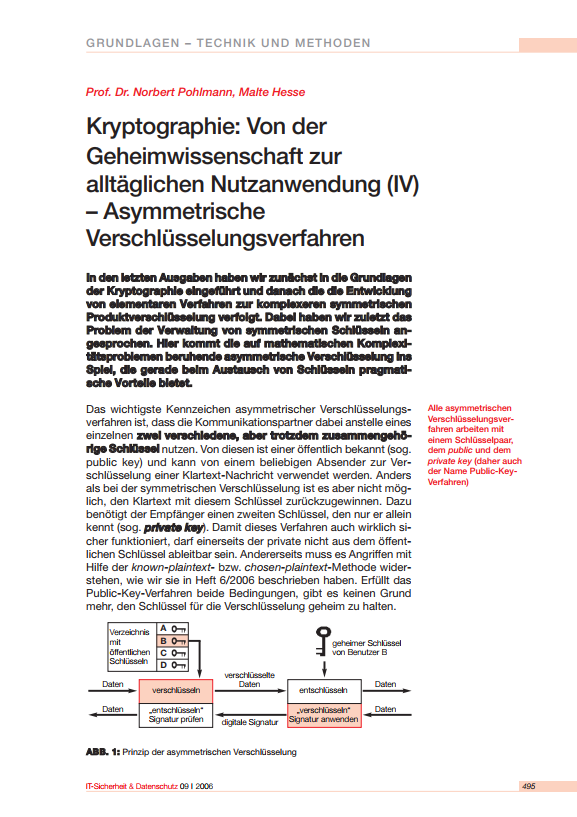

Asymmetrische Verschlüsselung…Copyright-Vermerk Beispiele von asymmetrische Verfahren: RSA-Verfahren Diffie-Hellman-Verfahren Weitere Informationen zum Begriff “Asymmetrische Verschlüsselung”: Artikel „Kryptographie: Von der Geheimwissenschaft zur alltäglichen Nutzanwendung“ – Elementare Verschlüsselungsverfahren – Symmetrische Verschlüsselungsverfahren – Asymmetrische Verschlüsselungsverfahren… weitere Informationen |  |

Ohne Cybersicherheit gelingt keine Digitale Heimat – Keine Heimat ohne SicherheitProf. Norbert Pohlmann (Institut für Internet-Sicherheit): „Ohne Cybersicherheit gelingt keine Digitale Heimat – Keine Heimat ohne Sicherheit“, Digitale Heimat – Verortung und Perspektiven, Herausgeber Wolfram P. Brandes, Verlagshaus Römerweg, 2020… weitere Informationen |  |

Kommunikationslage im Blick – Gefahr erkannt, Gefahr gebanntD. Petersen, N. Pohlmann:, „Kommunikationslage im Blick – Gefahr erkannt, Gefahr gebannt“. IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 4/2014 Die IT-Sicherheitsereignisse der jüngsten Vergangenheit haben weitreichen-de Auswirkungen – sowohl für… weitere Informationen |  |

Einfallstor Internet – Wie verwundbar sind deutsche Unternehmen? Prof. Norbert Pohlmann im eco audiomagazin zur aktuellen Lage der IT-Sicherheit01.08.2017 Gemeinsam mit drei weiteren Sicherheitsexperten der Internet-Sicherheit diskutiert Prof. Norbert Pohlmann, Leiter des Instituts für Internet-Sicherheit – if(is), den Status Quo der IT-Sicherheit in Unternehmen. Dabei sprechen die Experten… weitere Informationen |  |

Gefahrenpotenzial visualisieren: Erfassen und Visualisierung des Malware-Aufkommens im World Wilde WebN. Pohlmann, A. Schnapp:, “Gefahrenpotenzial visualisieren: Erfassen und Visualisierung des Malware-Aufkommens im World Wilde Web”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 2/2010 Um Malware und Netzangriffe in Zukunft noch besser… weitere Informationen |  |

IT-Sicherheitslage in Deutschland: Unternehmen sollten ihre Cyber-Sicherheitsmaßnahmen jetzt überprüfen…und bei Bedarf anheben zu können. Basisschutz überprüfen – Angriffsflächen reduzieren Unternehmen sollten die aktuelle Lage zum Anlass nehmen, ihre bestehenden grundlegenden Maßnahmen zum Schutz vor Cyberangriffen zu überprüfen. Wie… weitere Informationen |  |

Was gibt’s Neues in der IT-Sicherheit?…Ausgabe des Podcasts Backup befasst sich mit einem Rundumblick über den Status Quo der Cyber-Sicherheit . Prof. Norbert Pohlmann, Leiter des Instituts für Internet-Sicherheit – if(is) und Journalist Michael Voregger… weitere Informationen |  |

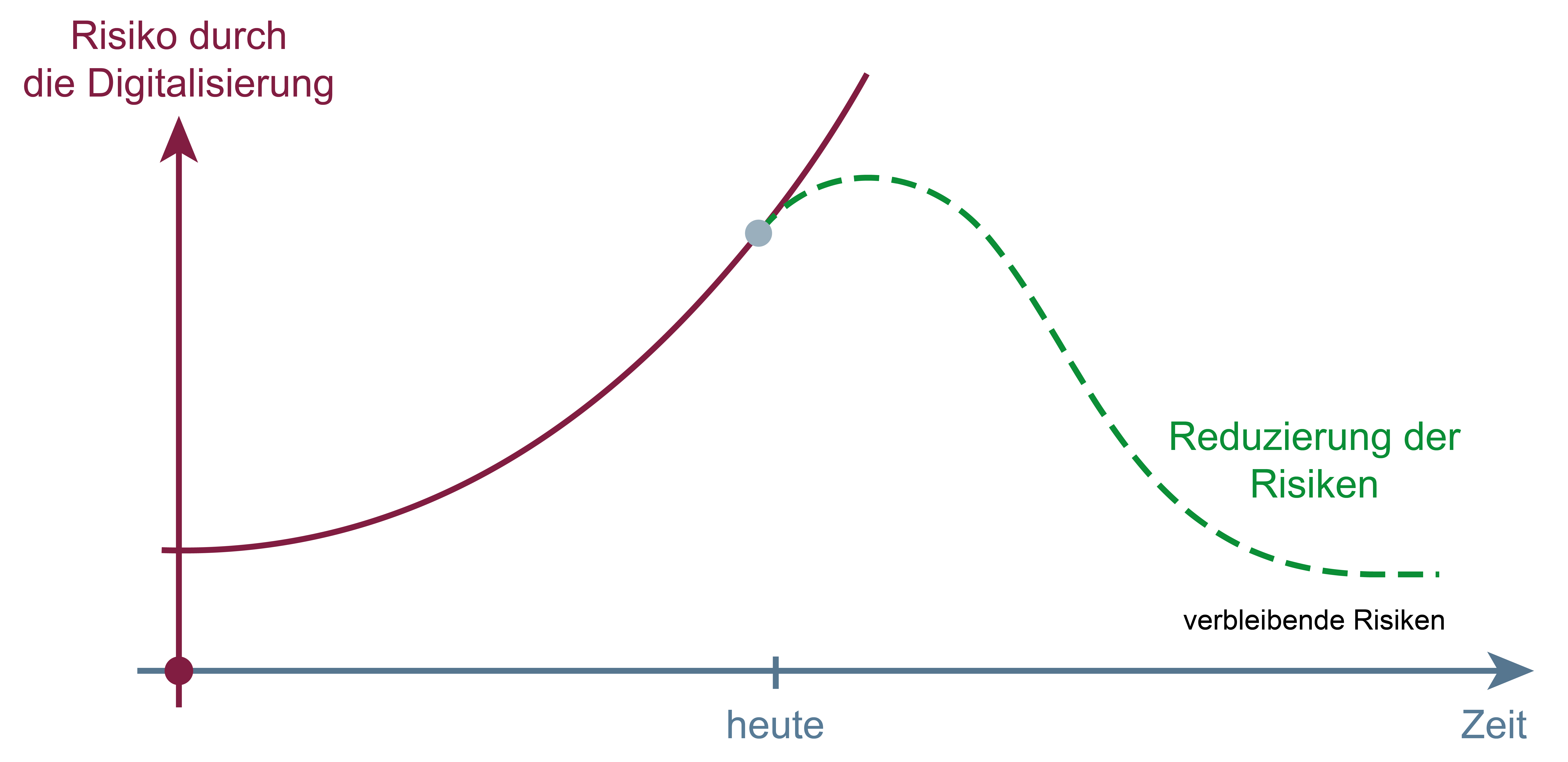

Restrisiko VideoIdent-Verfahren…viel Restrisiko können wir leben? Weitere Informationen zum Thema: “Restrisiko VideoIdent-Verfahren” Artikel: – Wenn der Softbot menschliche Identität bestätigt – VideoIdent-Verfahren: Die Technik – Risikobasierte und adaptive Authentifizierung – Cyber-Sicherheitsstrategien… weitere Informationen |  |

Kapitel 15: „Künstliche Intelligenz und Cyber-Sicherheit“…Nachvollziehbarkeit – gerade im Produktionsumfeld – auch durch die Förderung von qualitativ hochwertigen und sicheren Sensoren abhängig. Aktualität der Daten Die grundsätzliche Idee beim Maschinellen Lernen oder KI ist die… weitere Informationen |

IT-Sicherheit im Lauf der Zeit…laufen den Angriffen hinterher. Die vernetzte Wissens- und Informationsgesellschaft als Ganzes und die Internet-Benutzer im speziellen sind nicht richtig auf die Anforderungen des neuen Mediums Internet vorbereitet. … kostenlos downloaden… weitere Informationen |  |

Cloud unter (eigener) Kontrolle: Trusted Cloud Enklave – Vertrauen durch SicherheitN. Pohlmann, A. Wehrhahn-Aklender:, „Cloud unter (eigener) Kontrolle: Trusted Cloud Enklave – Vertrauen durch Sicherheit“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz , DATAKONTEXT-Fachverlag, 3/2018 Die Cloud ist eine Top-Technologie,… weitere Informationen |  |

Gefahren und Risiken bei Web 2.0…2.0 scheint für die Informations- und Wissensgesellschaft neue und interessante Anwendungs- und Geschäftsmöglichkeiten zu bieten. Dazu müssen – wie bei jeder neuen Technologie – auch die Gefahren und Risiken, wie… weitere Informationen |  |

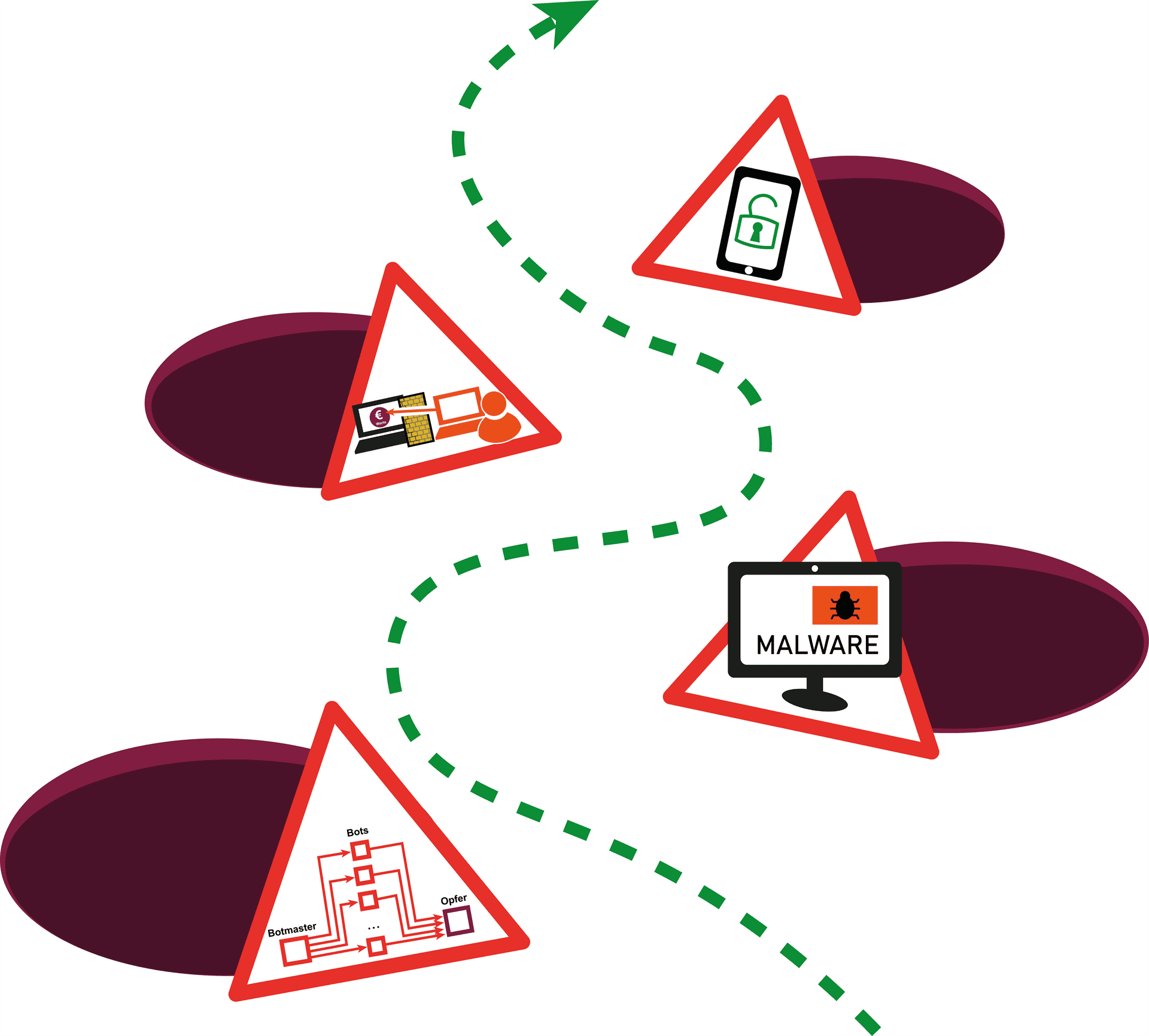

Cyber-Sicherheitsgefahr…eines Unternehmens, einer Organisation oder einer Person. Siehe auch: Cyber-Sicherheitsschaden Abbildung: Cyber-Sicherheitsgefahr – © Copyright-Vermerk Beispiele von Cyber-Sicherheitsgefahren durch Angreifer DDoS-Angriffe auf die Verfügbarkeit Nutzung Schadfunktionen der Malware auf IT-Systemen… weitere Informationen |  |

Cognitive Computing…Konsequenz fortschreitet, wie lässt sich dann – aufgrund der Komplexität – zukünftig noch evaluieren, dass Handlungsempfehlungen richtig sind? Da Cognitive Computing-Anwendungen enorme Vorteile bringen – in erster Linie natürlich, um… weitere Informationen |  |

Spear-Phishing / Whaling…Surface“ „Menschliche Basis fürs Business – Mechanismen zur Vertrauensbildung“ „Social Media Scraper im Einsatz – Wie Kriminelle hoch personalisierte Phishing-Attacken vorbereiten“ „GDPiRated – Stealing Personal Information On- and Offline“ „Trickbetrügern… weitere Informationen |  |

Kryptographie (IV): Von der Geheimwissenschaft zur alltäglichen Nutzanwendung – Asymmetrische VerschlüsselungsverfahrenM. Hesse, N. Pohlmann:, “Kryptographie (IV): Von der Geheimwissenschaft zur alltäglichen Nutzanwendung – Asymmetrische Verschlüsselungsverfahren”, IT-Sicherheit & Datenschutz – Zeitschrift für rechts- und prüfungssicheres Datenmanagement, Vogel-Verlag, 09/2006 In den letzten… weitere Informationen |  |