Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

Kurányi wird entlassen?! – Patch-Management im Privat- und Unternehmensumfeld – Nutzen und Gefahren von Bugfix, Update, Patch und Co.S. Feld, M. Linnemann, N. Pohlmann:, “Kurányi wird entlassen?! – Patch-Management im Privat- und Unternehmensumfeld – Nutzen und Gefahren von Bugfix, Update, Patch und Co.”, IT-Sicherheit – Management und Praxis,… weitere Informationen |  |

IT-Risiken bei Netzwerk Videoüberwachung – Kamera-Anbieter denken bisher kaum an die Gefährdung…ohne detaillierte Netzwerkkenntnisse findet meist keine oder nur unzureichende Hinweise vom Hersteller, wie er ein solches System ausreichend vor Angriffen schützen kann. Was gilt es zu beachten? … kostenlos downloaden… weitere Informationen |  |

Anwendungen sicher ausführen mit Turaya – In Sicherheit…Trusted Computing – Sicherheitsgewinn durch vertrauenswürdige IT-Systeme“ “Anwendungen sicher ausführen mit Turaya – In Sicherheit” „Integrity Check of Remote Computer Systems – Trusted Network Connect” „Turaya – Die offene Trusted… weitere Informationen |  |

Datenschutzkonforme Kommunikationsanalyse zum Schutz der IT-InfrastrukturN. Pohlmann, M. Proest:, “Datenschutzkonforme Kommunikationsanalyse zum Schutz der IT-Infrastruktur”, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 01/2006 Nahezu jedes Unternehmen ist bereits schon einmal mit Hackerangriffen und den mehr oder… weitere Informationen |  |

Trickbetrügern auf der Spur: Wie man der Phishing-Welle entkommen kann…Ausdruck für den Identitäts – und Passwortdiebstahl im Internet etabliert und beschäftigt viele Branchen. Laut einer Statistik der Anti-Phishing Working Group (APWG) erfolgen über 80 Prozent aller Phishingangriffe auf den… weitere Informationen |  |

Studie für das BMI: “Restrisiken beim Einsatz der AusweisApp auf dem Bürger-PC zur Online Authentisierung mit Penetrations-Test”…Of Things” „Die Zeit nach dem Passwort – Handhabbare Multifaktor-Authentifizierung für ein gesundes Eco-System” „Abschied vom Passwort – Authentifikation für ein gereiftes Internet“ “Bring Your Own Device For Authentication (BYOD4A)… weitere Informationen |  |

ISSE 2006 – Securing Electronic Business ProcessesHighlights of the Information Security Solutions Europe 2006 Conference Mitherausgeber Norbert Pohlmann (Institut für Internet-Sicherheit), neben Sachar Paulus, Helmut Reimer September 2006 ISBN-10 3-8348-0213-1 Vieweg-Verlag, Wiebaden 2006 kostenlos Leseprobe downloaden… weitere Informationen |  |

ISSE 2011 – Securing Electronic Business ProcessesHighlights of the Information Security Solutions Europe 2011 Conference Mitherausgeber Norbert Pohlmann (Institut für Internet-Sicherheit), neben Helmut Reimer, Wolfgang Schneider ISBN: 978-3-8348-1911-6, Vieweg-Teubner Verlag, Wiesbaden November 2011 kostenlos Leseprobe downloaden… weitere Informationen |  |

ISSE 2012 – Securing Electronic Business ProcessesHighlights of the Information Security Solutions Europe 2012 Conference Mitherausgeber Norbert Pohlmann (Institut für Internet-Sicherheit), neben Helmut Reimer, Wolfgang Schneider ISBN 978-3-658-00332-6, Springer-Vieweg Verlag, Wiesbaden 2012 kostenlos Leseprobe downloaden… weitere Informationen |  |

ISSE 2014 – Securing Electronic Business ProcessesHighlights of the Information Security Solutions Europe 2014 Conference Mitherausgeber Norbert Pohlmann (Institut für Internet-Sicherheit), neben Helmut Reimer, Wolfgang Schneider ISBN 978-3-658-06707-6, Springer-Vieweg Verlag, Wiesbaden 2014 kostenlos Leseprobe downloaden… weitere Informationen |  |

ISSE 2015 – Securing Electronic Business ProcessesHighlights of the Information Security Solutions Europe 2015 Conference Mitherausgeber Norbert Pohlmann (Institut für Internet-Sicherheit), neben Helmut Reimer, Wolfgang Schneider ISBN 978-3-658-10933-2, Springer-Vieweg Verlag, Wiesbaden 2015 kostenlos Leseprobe downloaden… weitere Informationen |  |

Digitale Ethik…„Vertrauen – ein elementarer Aspekt der digitalen Zukunft“ „Mit Vertrauenswürdigkeit in eine sichere Zukunft“ „Wie können wir der KI vertrauen? – Mechanismus für gute Ergebnisse“ „Verlieren wir schleichend die Kontrolle… weitere Informationen |  |

Zero-Click Exploit…über einen aufwendigen Social Engineering Angriff durch den Angreifer zu einer Aktion motiviert werden, um Schadsoftware auf einem Opfersystem zu installieren. Siehe auch Angriffsvektor . Abbildung: Angriffsvektor / Anfriffstechniken –… weitere Informationen |  |

Identity Provider…auch: OpenID OAuth 2.0 OpenID Connect Abbildung: ID-Provider oder Identitätsanbieter – © Copyright-Vermerk Weitere Informationen zum Begriff “ID-Provider”: Artikel „Self-Sovereign Identity (SSI) – Auf dem Weg in ein souveränes europäisches… weitere Informationen |  |

Backdoor…sein. Bei vielen bekannten Programmen, mit denen sich IT-Systeme über einen Remote Desktop fernsteuern lassen, handelt es sich – genau genommen – um nichts anderes als eine Backdoor. Allerdings verbleibt… weitere Informationen |  |

ISSE 2004 – Securing Electronic Business ProcessesHighlights of the Information Security Solutions Europe 2004 Conference Mitherausgeber Norbert Pohlmann (Institut für Internet-Sicherheit), neben Sachar Paulus, Helmut Reimer September 2004 ISBN 3-528-05910-9 Vieweg-Verlag, Wiesbaden 2004 kostenlos Leseprobe downloaden… weitere Informationen |  |

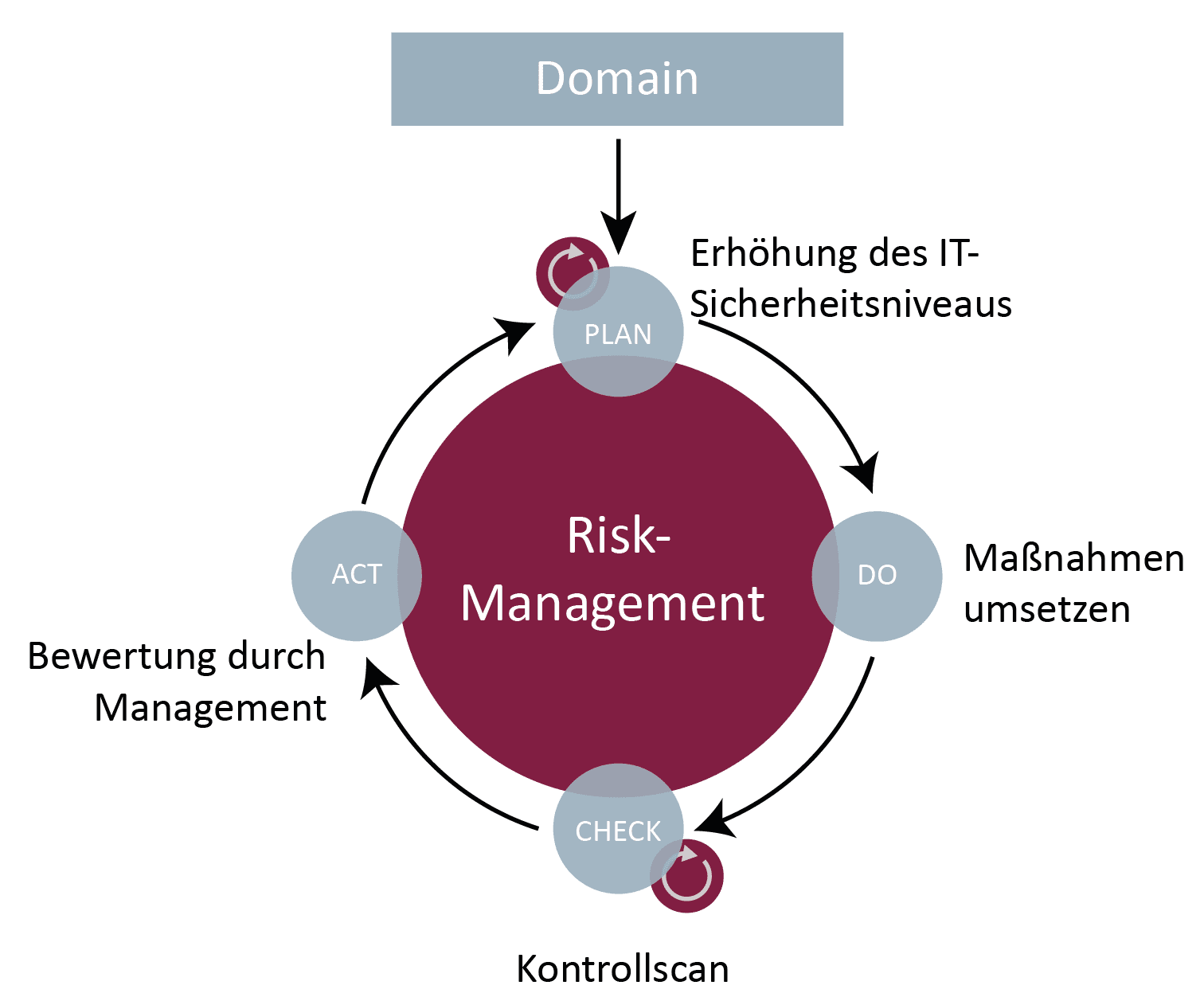

Digital Risk Management (DRM)…Intelligence (CTI) Open Source Intelligence (OSINT) Weitere Informationen zum Begriff “Digital Risk Management”: Artikel „DIGITAL RISK MANAGEMENT (DRM) – Automatisiertes Sammeln, Analysieren und Bewerten von Unternehmensinformationen im Internet“ „Turaya –… weitere Informationen |  |

Securing Electronic Business ProcessesHighlights of the Information Security Solutions Europe 2003 Conference Mitherausgeber Norbert Pohlmann (Institut für Internet-Sicherheit), neben Sachar Paulus, Helmut Reimer Januar 2004 ISBN 3-528-05887-0 Vieweg-Verlag, Wiesbaden 2004 kostenlos Leseprobe downloaden… weitere Informationen |  |

ISSE 2005 – Securing Electronic Business ProcessesHighlights of the Information Security Solutions Europe 2005 Conference Mitherausgeber Norbert Pohlmann (Institut für Internet-Sicherheit), neben Sachar Paulus, Helmut Reimer September 2005 ISBN 3-8348-0011-2 Vieweg-Verlag, Wiesbaden 2005 kostenlos Leseprobe downloaden… weitere Informationen |  |

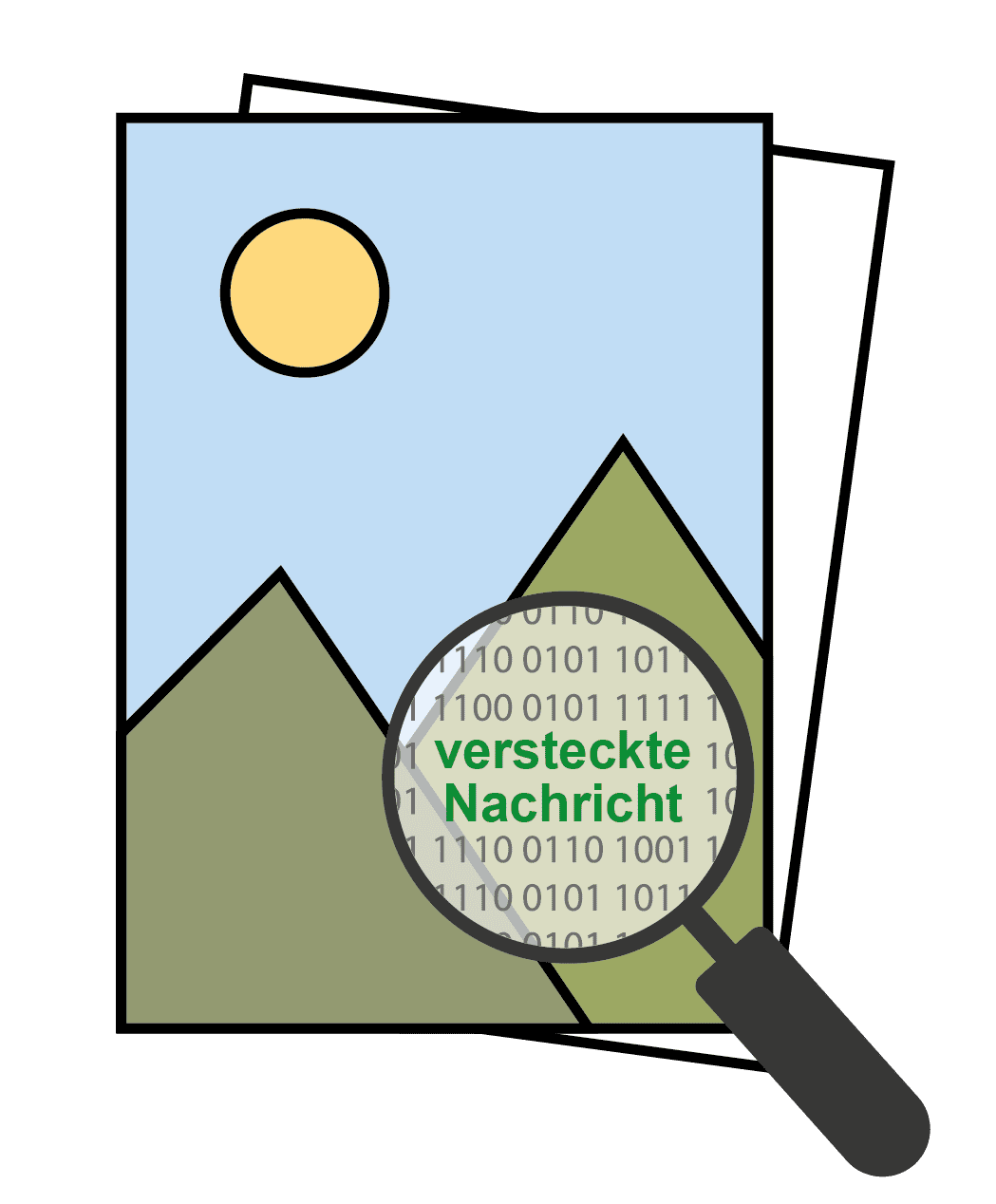

Steganografie…„Kryptographie: Von der Geheimwissenschaft zur alltäglichen Nutzanwendung“ – Elementare Verschlüsselungsverfahren – Symmetrische Verschlüsselungsverfahren – Asymmetrische Verschlüsselungsverfahren – Prüfsummen, Zertifikate und die elektronische Signatur – Public Key Infrastruktur (PKI) – Vertrauensmodelle… weitere Informationen |  |