Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

Angriffe auf die Künstliche Intelligenz – Bedrohungen und Schutzmaßnahmen…– ein elementarer Aspekt der digitalen Zukunft“ „Eine Diskussion über Trusted Computing – Sicherheitsgewinn durch vertrauenswürdige IT-Systeme“ „Ideales Internet-Frühwarnsystem“ „Bedrohungen und Herausforderungen des E-Mail-Dienstes – Die Sicherheitsrisiken des E-Mail-Dienstes im Internet“ Vorlesungen: „Vorlesungen… weitere Informationen |  |

Gaia-X-sichere und vertrauenswürdige |  |

Cyber-Sicherheitsstrategien: Strategien zur Reduzierung von Risiken…die Bedeutung von sicheren Hardwarekomponenten betont. Zu den vorgestellten Cyber-Sicherheitsstrategien gehören das Vermeiden von Angriffen, das Entgegenwirken von Angriffen, das Erkennen von Angriffen und die Reaktion auf Angriffe. Die Vermeidungsstrategie… weitere Informationen |  |

Risk-Management – Human FactorProf. Norbert Pohlmann (Institut für Internet-Sicherheit):, Internet Security Days 2020 Vortrag: „Risk-Management – Human Factor“ Online, 09.2020 Risk-Management – Human Factor Die Internet Security Days 2020, präsentiert von Prof. Norbert… weitere Informationen |  |

Cybersicherheit auf Plattormen: Steigerung des Patientenwohls durch vertrauenswürdige und sichere Verarbeitung von medizinischen Daten…„Vertrauen – ein elementarer Aspekt der digitalen Zukunft“ „Eine Diskussion über Trusted Computing – Sicherheitsgewinn durch vertrauenswürdige IT-Systeme“ „Ideales Internet-Frühwarnsystem“ „Bedrohungen und Herausforderungen des E-Mail-Dienstes – Die Sicherheitsrisiken des E-Mail-Dienstes im Internet“… weitere Informationen |  |

Cyberangriffe steigen in Deutschland…ernstzunehmender Faktor für Unternehmen in Deutschland und weltweit. Immer mehr Unternehmen sind von Hackerangriffen betroffen, die nicht nur erhebliche finanzielle Schäden verursachen, sondern auch das Vertrauen von Kunden und Geschäftspartnern… weitere Informationen |  |

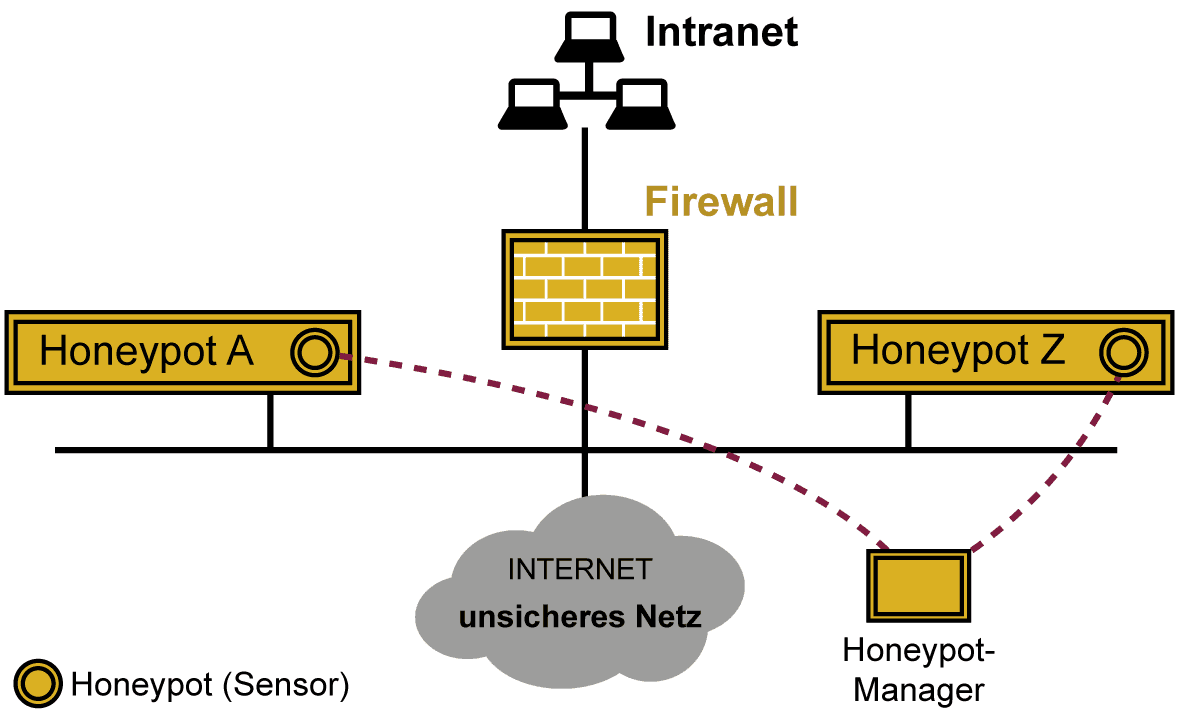

Honeypot…„Artificial Intelligence (AI) for Cyber Security“ „Cyber-Sicherheitslage – Cyber-Sicherheitsstrategien“ „Sicherheit mit digitaler Selbstbestimmung – Self-Sovereign Identity (SSI)“ Webseiten „Forschungsinstitut für Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Marktplatz IT-Sicherheit“ „It’s… weitere Informationen |  |

IT-Sicherheit…– E-Mail Sicherheit (PGP , S/MIME ) – Signaturverfahren – Trusted Computing (Security Kernel, Isolierung- und Separierungstechnologien) – Blockchain-Technologie – Business Continuity Management (BCM) – Cyber-Sicherheit-Frühwarn- und Lagebildsystem – Kompetenz des Nutzers (Security Awareness (Sicherheitsbewusstsein) , …)… weitere Informationen |  |

Was Self-Sovereign Identity (SSI) unverzichtbar macht…macht”: Vorlesungen: „Lehrbuches Cyber-Sicherheit“ Artikel: “Blockchain-Insider beleuchtet Self Sovereign-Identity als Zukunftstechnologie“ “Security-Insider: Fachartikel beschreibt Vorzüge der Self Sovereign-Identity“ “Risiko von unsicheren Internet-Technologien“ „Wertschöpfung der Digitalisierung sichern – Vier Cybersicherheitsstrategien für den erfolgreichen… weitere Informationen |  |

Mitglied der Advisory Group der European Union Agency for Cypersecurity – ENISA…umfasst unter anderem: – die europaweiten Cyber-Sicherheitsübungen, – die Entwicklung und Bewertung nationaler Cyber-Sicherheitsstrategien, – CSIRTs Zusammenarbeit und Kapazitätsaufbau, – Studien zu IoT und intelligenten Infrastrukturen, die sich mit Datenschutzproblemen,… weitere Informationen |

Transport Layer Security (TLS) / Secure Socket Layer (SSL) – PDF Vorlesung – freie VorlesungTransport Layer Security (TLS) / Secure Socket Layer (SSL) In der Vorlesung „Transport Layer Security (TLS) / Secure Socket Layer (SSL)” werden die Cyber-Sicherheitsarchitektur , Cyber-Sicherheitsprinzipien, Cyber-Sicherheitseigenschaften , Cyber-Sicherheitsmechanismen und… weitere Informationen |  |

Firewall Systems – Internet and Intranet SecurityNorbert Pohlmann: (Institut für Internet-Sicherheit) Englische Ausgabe ISBN 3-8266-4015-2; 570 Seiten MITP-Verlag, Bonn 2001… weitere Informationen |  |

Kapitel 2: „Kryptographie“…Verbindlichkeit Verfügbarkeit Anonymisierung / Pseudomisierung Cyber-Sicherheitsstrategien Vermeiden von Angriffen Entgegenwirken von Angriffen Erkennen von Angriffen Reaktion auf Angriffe Diese Tabelle ist auf Ihrem Gerät nicht anzeigbar. Lösung: einblenden Cyber-Sicherheitsmechanismen… weitere Informationen |

Kapitel 8: „Cyber-Sicherheit Frühwarn- und Lagebildsysteme“…Authentifikation Authentizität Integrität Verbindlichkeit Verfügbarkeit Anonymisierung / Pseudomisierung Cyber-Sicherheitsstrategien Vermeiden von Angriffen Entgegenwirken von Angriffen Erkennen von Angriffen Reaktion auf Angriffe Diese Tabele ist auf Ihrem Gerät nicht anzeigbar. Lösung:… weitere Informationen |

A Crypto-Token Based Charging Incentivization Scheme for Sustainable Light Electric Vehicle Sharing…[1]. However, the ecological impact of LEVS can still be improved, especially with regard to their energy supply. In many cases, vehicles or batteries are collected using diesel vans in… weitere Informationen |  |

Detecting Gray in Black and White…the mail content at all. In addition, professional services conveniently operate high-quality DNS based blacklists and supply these to mail receivers. Thus, hitherto, blacklisting is the (or at least one… weitere Informationen |  |

Cybersicherheit, IT-Sicherheit und Informationssicherheit – Definition und AbgrenzungNorbert Pohlmann (Institut für Internet-Sicherheit): „Cybersicherheit, IT-Sicherheit und Informationssicherheit – Definition und Abgrenzung“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz, DATAKONTEXT-Fachverlag, 2/2024 Cybersicherheit, IT-Sicherheit und Informationssicherheit – Definition und Abgrenzung Was… weitere Informationen |  |

Elementare Verschlüsselungsverfahren…Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“ Vorlesungen „Vorlesungen zum Lehrbuch Cyber-Sicherheit“ Vorträge „Sicherheit von Blockchain-Anwendungen“ „Blockchain – Hype oder Trend?“ „Artificial Intelligence – Hype oder Trend?“ „Blockchain-Sicherheit“ Webseiten „Forschungsinstitut für… weitere Informationen |  |

Maschinelles Lernen…eine hierarchische Struktur. Abbildung: Trainieren eines hierarchischen Clustering-Verfahren – Teil 1 – © Copyright-Vermerk Abbildung: Trainieren eines hierarchischen Clustering-Verfahren – Teil 2 – © Copyright-Vermerk Eingabedaten (1) • beliebige Daten… weitere Informationen |  |

Chishing…von Angreifern angewendet wird. Spoofing bedeutet, dass ein Angreifer – vorzugsweise ein Hacker – eine falsche digitale Identität vorspiegelt, um so auf vertrauliche Informationen zugreifen zu können. Häufig wird Spoofing… weitere Informationen |  |