Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

Deutschland ist Europameister! Die jungen Hacker aus Deutschland gewinnen die European Cyber Security Challenge…bei der Cyber Security Challenge Germany in Düsseldorf aus ca. 1.000 IT-Security-Talente ausgewählt. Das Institut für Internet-Sicherheit – if(is) suchte gemeinsam mit TeleTrusT und Heise die besten Hacker zwischen 14… weitere Informationen |  |

Human-Centered Systems Security – IT-Sicherheit von Menschen für MenschenDie Forschungsagenda “Human-Centered Systems Security – IT-Sicherheit” befasst sich mit dem Faktor Mensch in der IT. Dazu erfolgt eine Bedarfsanalyse, um die Benutzbarkeit zu verbessern. Ebenso wird festgestellt, wo es… weitere Informationen |  |

Interaktive Visualisierung als Beurteilungsgrundlage: Ein Auge auf SecurityD. Bothe, N. Pohlmann:, „Interaktive Visualisierung als Beurteilungsgrundlage: Ein Auge auf Security“, IT-Sicherheit – Management und Praxis, DATAKONTEXT-Fachverlag, 6/2014 Die breite Verteilung von IT-Lösungen zur Verwertung von Firmendaten zieht eine… weitere Informationen |  |

Cyber Security – 10 aktuelle Problemfelder: Problembewusstsein muss zunächst entwickelt werden!Die zehn größten Problemfelder der Cyber Security Welche Problemfelder bestehen in der IT-Sicherheit , welche Faktoren machen uns so angreifbar? Komplexe Software kombiniert mit zu wenig Wissen auf der Nutzerseite,… weitere Informationen |  |

Mit Vertrauenswürdigkeit in eine sichere Zukunft – Warum im Cyberraum ein technisches Pendant zur menschlichen Empathie nötig ist…der it-sa 365 – Vertrauenswürdigkeit schafft Vertrauen“ „TeleTrusT Konferenz 2021 – Vortrag zu Vertrauen und Vertrauenswürdigkeit“ Vorlesung: „Vertrauen und Vertrauenswürdigkeit“ Glossareinträge: – Vertrauen – Vertrauenswürdigkeit – Vertrauenswürdigkeitstechnologie Vorlesungen: „Vorlesungen zum Lehrbuch… weitere Informationen |  |

Vertrauenswürdigkeit schafft Vertrauen – Vertrauen ist der Schlüssel zum Erfolg von IT- und IT-Sicherheitsunternehmen…Turaya” Vorträge: „IT Security Talks im Rahmen der it-sa 365 – Vertrauenswürdigkeit schafft Vertrauen“ „TeleTrusT Konferenz 2021 – Vortrag zu Vertrauen und Vertrauenswürdigkeit“ Vorlesung: „Vertrauen und Vertrauenswürdigkeit“ Glossareinträge: – Vertrauen… weitere Informationen |  |

Cyber-Sicherheit – Lage und StrategienProf. Norbert Pohlmann (Institut für Internet-Sicherheit), Cybersicherheit in Unternehmen – Firmendaten im Visier – FAZ / Sparkasse Vortrag: „Cyber-Sicherheit – Lage und Strategien“ Gelsenkirchen, Dezember 2023 Cyber-Sicherheit – Lage und… weitere Informationen |  |

Ex schola pro vita – Studien- und Fortbildungsangebote zur Cybersicherheit…der Regel von den Unternehmen voll- oder teilfinanziert werden. Beispiele von Personenzertifikaten im Bereich Cyber-Sicherheit sind: TeleTrusT Information Security Professional vom Bundesverband IT-Sicherheit – TeleTrusT und CISSP – Certified Information… weitere Informationen |  |

Cyber-Sicherheit und Vertrauenswürdigkeit für Smart-Cities…Verwendung von Cyber-Sicherheitsmechanismen wie Verschlüsselung , Multifaktor-Authentifikation und Anti-Malware-Lösungen wurde hervorgehoben, um die IT-Systeme vor Angriffen zu schützen. Des Weiteren wird die Rolle der Blockchain-Technologie in der Sicherheitsarchitektur von Smart… weitere Informationen |  |

Reaktive Cyber-Sicherheitssysteme…Risiken, die durch die Cyber-Sicherheitsstrategien wie „Vermeiden von Angriffen“ und „Entgegenwirken von Angriffen“ noch vorhanden sind, zu reduzieren. Airbag-Methode Reaktive Cyber-Sicherheitssysteme entsprechen der „Airbag-Methode“ – Wenn’s passiert, soll es weniger… weitere Informationen |  |

Zero Trust…Vorlesungen „Vorlesungen zum Lehrbuch Cyber-Sicherheit“ Vorträge „Smart Energy – Reale Gefährdung?“ „IoT-Security – K.O.-Kriterium?“ „IoT und Cyber-Sicherheit – Probleme & Lösungen“ „Risk-Management – Human Factor“ Webseiten „Forschungsinstitut für Internet-Sicherheit (IT-Sicherheit,… weitere Informationen |  |

Cyber Security Challenge Germany 2019 – GewinnerInnen stehen fest11.07.2019 Cyber Security Challenge Germany 2019 Am 3. Juli ging die Cyber Security Challenge Germany 2019 mit einem großartigen Finale in Düsseldorf zu Ende. Begleitet wurde der Tag der Preisverleihung… weitere Informationen |  |

Our (in)Secure Web: Understanding Update Behavior of Websites and Its Impact on Security…a large-scale measurement. Previous work also analyzed update behavior on the Web but – to the best of our knowledge – our measurement is more comprehensive than the previous studies…. weitere Informationen |  |

Decentralized Identifiers (DIDs)…verbunden, da sie im DID-Dokument enthalten ist. Wer als Ausstellen mit seiner DID in eine SSI-Blockchain registriert wird, regelt Compliance des Konsortiums der jeweiligen SSI-Blockchain. In einer SSI-Blockchain kann ein… weitere Informationen |  |

Gaia-X secure and trustworthy |  |

Cybersicherheitsstrategien in der veränderten Situation…(DDoS) . Risiken durch die Digitalisierung wurden ebenfalls diskutiert, und Strategien zur Risikoreduzierung wurden vorgestellt, darunter Vermeidung von Angriffen, Entgegenwirken von Angriffen, Erkennen von Angriffen und Reaktion auf Angriffe. Unter… weitere Informationen |  |

Dokumente sicher im Griff: Sicheres Enterprise Rights Management…“Anwendungen sicher ausführen mit Turaya – In Sicherheit” „Integrity Check of Remote Computer Systems – Trusted Network Connect” „Turaya – Die offene Trusted Computing Sicherheitsplattform” „Vertrauenswürdige Netzwerkverbindungen mit Trusted Computing… weitere Informationen |  |

Transport Layer Security (TLS) / Secure Socket Layer (SSL) – Abbildungenkostenlos downloaden… weitere Informationen |  |

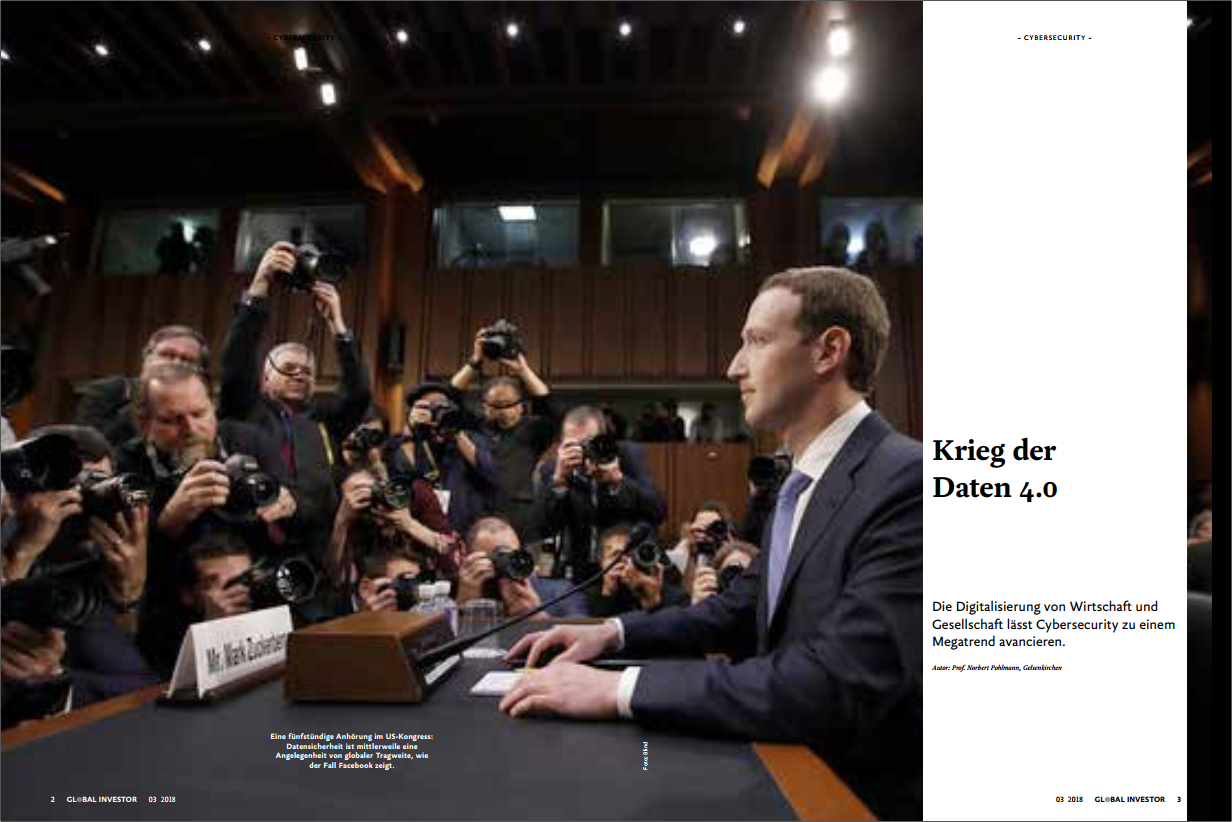

Krieg der Daten 4.0 – Die Digitalisierung von Wirtschaft und Gesellschaft lässt Cybersecurity zu einem Megatrend avancierenNorbert Pohlmann (Institut für Internet-Sicherheit):, „Krieg der Daten 4.0 – Die Digitalisierung von Wirtschaft und Gesellschaft lässt Cybersecurity zu einem Megatrend avancieren“, GLOBAL INVESTOR – Die Welt der Investmentfonds, Cash.Print,… weitere Informationen |  |

Cyber-Sicherheitsmechanismus…Hardware-Sicherheitsmodule (Smartcard , Trusted Platform Module (TPM) , High-Level Security Module (HSM) , …) Firewall-Systeme , Firewall-Element Anti-Malware-Lösungen Anti-DDoS-Verfahren Signaturverfahren Trusted Computing (Security Kernel, Isolierung- und Separierungstechnologien) Blockchain-Technologie Business Continuity… weitere Informationen |  |