Deine Suchergebnisse für Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen

Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassenJ. Christl, A. Wozniczka, Norbert Pohlmann (Institut für Internet-Sicherheit): „Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen“, IT-Sicherheit – Mittelstandsmagazin für Informationssicherheit und Datenschutz, DATAKONTEXT-Fachverlag, 3/2022 Wie sich… weitere Informationen |  |

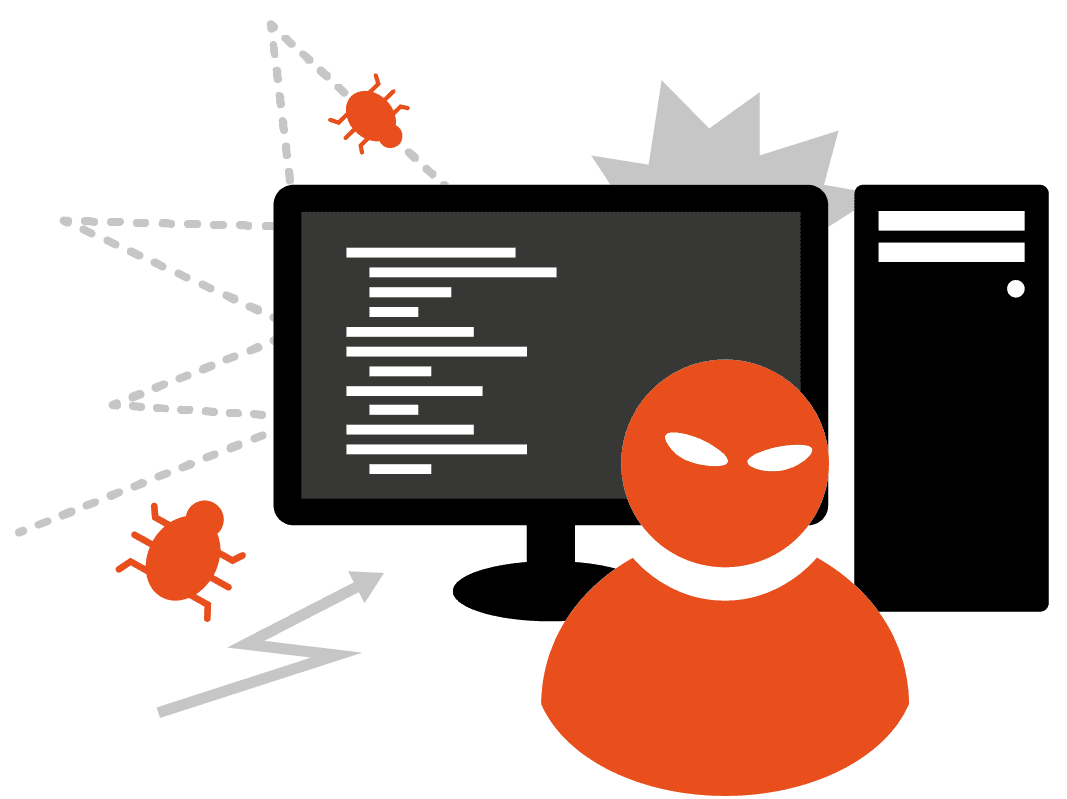

Supply Chain Angriff…Abbildung: Supply Chain Angriff © Copyright-Vermerk Weitere Informationen zum Begriff “Supply Chain Angriff”: Artikel „Verwendung von Geolokation als Angriffsvektor für Social Engineering“ „Angriffe auf die Künstliche Intelligenz“ „Supply Chain Security… weitere Informationen |  |

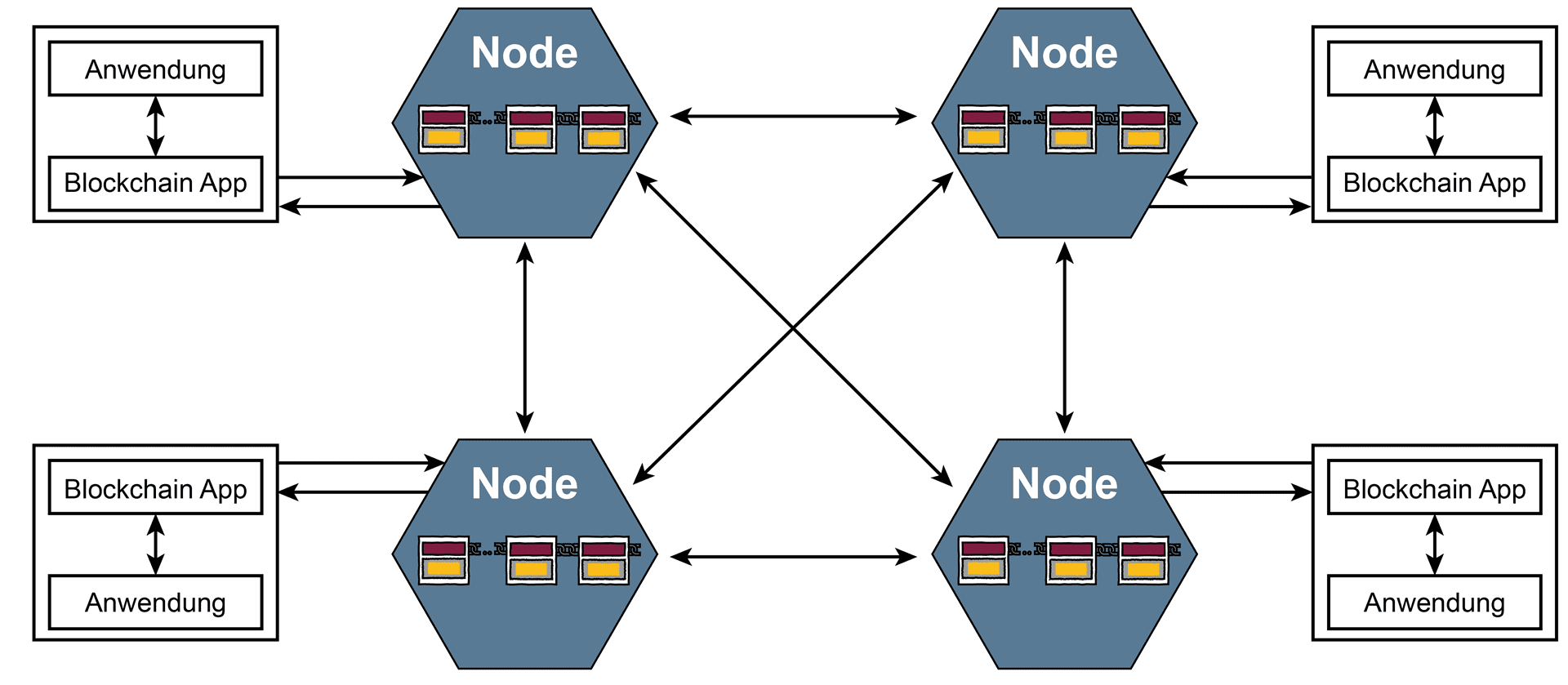

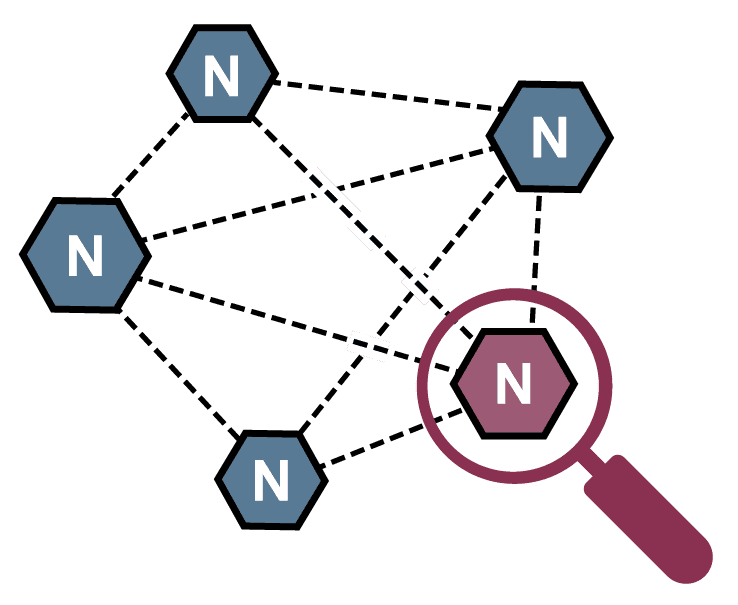

Blockchain-Technologie…wird. Abbildung: Verteilung von Transaktionen in einer Blockchain – © Copyright-Vermerk Blockchain: Node Jede Blockchain hat Nodes mit der entsprechenden Blockchain-Technologie, die als Peer-to-Peer-Blockchain-Netzwerk die vielfältigen Mechanismen der Blockchain-Technologie umsetzen…. weitere Informationen |  |

Fachdialog Blockchain des BMWK – Blockchain & IT-Sicherheit im Mittelstand…Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen“ „Eine vertrauenswürdige Zusammenarbeit mit Hilfe der Blockchain-Technologie“ „Blockchain als Echtheitsgarant – Sicherung von digitalen Zeugnissen und Nachweisen“ „Blockchain-Technologie unter der… weitere Informationen |  |

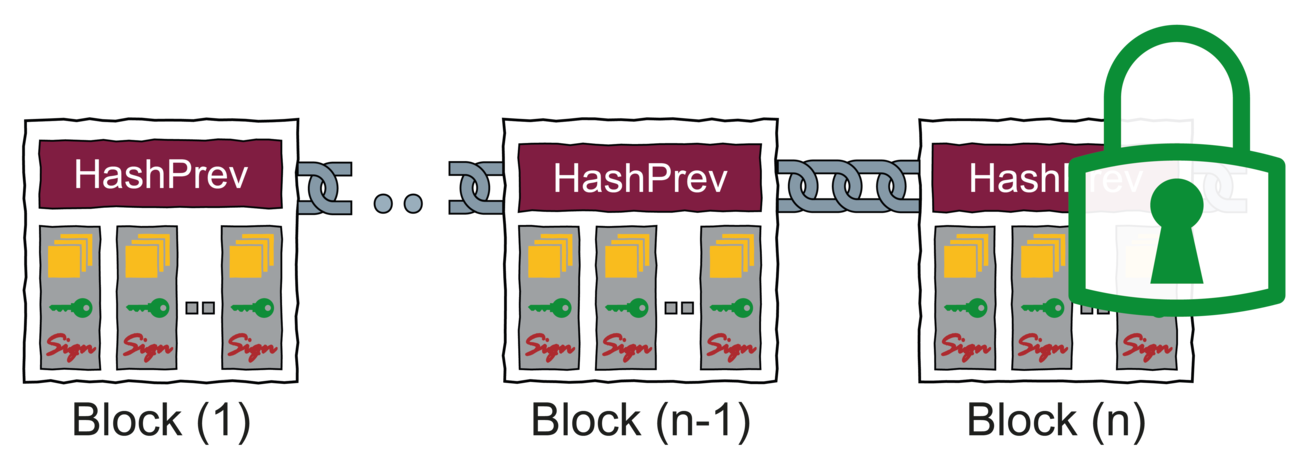

Blockchain Sicherheit…besser diskutieren zu können, wird die „Blockchain“ in die Blockchain-Infrastruktur und die Blockchain-Anwendung unterteilt. Abbildung: Sicherheit und Vertrauenswürdigkeit einer Blockchain © Copyright-Vermerk Auf der linken Seite sind die Blockchain-Infrastruktur mit… weitere Informationen |  |

Angriffsvektor…als Angriffsvektor für Social Engineering“ „Angriffe auf die Künstliche Intelligenz“ „Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen“ „Cyber Security – 10 aktuelle Problemfelder“ „Social Media Scraper… weitere Informationen |  |

Blockchain-Technologie unter der Lupe – Sicherheit und Vertrauenswürdigkeit kryptografisch verkettete Datenblöcke…“Vertrauen – ein elementarer Aspekt der digitalen Zukunft” Vorträge: BlockChain-Sicherheit – Verfügbarkeit / Robustheit versus Vertrauensbildung und Effizienz?“ BlockChain – Einführung und Einsatzmöglichkeiten BlockChain-Technologie – Sicherheit und Anwendungen Wissenschaftliche Perspektiven… weitere Informationen |  |

Eine vertrauenswürdige Zusammenarbeit mit Hilfe der Blockchain-Technologie…und Einsatzmöglichkeiten BlockChain-Technologie – Sicherheit und Anwendungen Wissenschaftliche Perspektiven im Bereich Blockchain Wie sicher ist eigentlich die Blockchain? eco-Whitepaper: “Die Blockchain im Mittelstand” Vorlesung: „Blockchain-Technologie – Lehrbuch Cyber-Sicherheit“ Informationen über… weitere Informationen |  |

Blockchain-Technologie revolutioniert das digitale Business: Vertrauenswürdige Zusammenarbeit ohne zentrale Instanz…“Vertrauen – ein elementarer Aspekt der digitalen Zukunft” Vorträge: BlockChain-Sicherheit – Verfügbarkeit / Robustheit versus Vertrauensbildung und Effizienz?“ BlockChain – Einführung und Einsatzmöglichkeiten BlockChain-Technologie – Sicherheit und Anwendungen Wissenschaftliche Perspektiven… weitere Informationen |  |

Advanced Persistent Threat (APT)…Personal Information On- and Offline“ „Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen“ „Daten gegen Diebstahl sichern“ „Plenty of Phish in the Sea: Analyzing Potential Pre-Attack Surface“… weitere Informationen |  |

Konsensfindungsverfahren bei der Blockchain…zum kostenlosen Download“ Vorlesungen „Vorlesungen zum Lehrbuch Cyber-Sicherheit“ Vorträge „BlockChain-Sicherheit – Verfügbarkeit / Robustheit versus Vertrauensbildung und Effizienz?“ „BlockChain – Einführung und Einsatzmöglichkeiten“ „BlockChain-Technologie – Sicherheit und Anwendungen“ „Wissenschaftliche Perspektiven… weitere Informationen |  |

Cyber-Sicherheit braucht Künstliche Intelligenz…und Schutzmaßnahmen“ „Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen“ „Vertrauenswürdigkeit von KI – Klare Anforderungen an die KI-Anbieter“ „Die Notwendigkeit von neuen IT-Sicherheitskonzepten“ BÜCHER „Lehrbuch Cyber-Sicherheit“… weitere Informationen |  |

eco-Whitepaper Blockchain in SMEs…als Echtheitsgarant – Sicherung von digitalen Zeugnissen und Nachweisen” Vorträge: BlockChain-Sicherheit – Verfügbarkeit / Robustheit versus Vertrauensbildung und Effizienz?“ BlockChain – Einführung und Einsatzmöglichkeiten BlockChain-Technologie – Sicherheit und Anwendungen Wissenschaftliche… weitere Informationen |  |

eco – Whitepaper: Die Blockchain im Mittelstand…von digitalen Zeugnissen und Nachweisen” Vorträge: BlockChain-Sicherheit – Verfügbarkeit / Robustheit versus Vertrauensbildung und Effizienz?“ BlockChain – Einführung und Einsatzmöglichkeiten BlockChain-Technologie – Sicherheit und Anwendungen Wissenschaftliche Perspektiven im Bereich Blockchain… weitere Informationen |  |

Advanced Attacks – Übersicht und Handlungsmöglichkeiten…Dach“ „Sharing is Caring: Towards Analyzing Attack Surfaces on Shared Hosting Providers“ „Artikel Confidential Computing – IT-Sicherheit und Datenschutz in der Cloud“ „Supply Chain Security – Wie sich Lieferketten vor… weitere Informationen |  |

Software Bill of Materials (SBOM)…sich Lieferketten vor Angriffen schützen lassen“ „Cyber Security – 10 aktuelle Problemfelder“ „Social Media Scraper im Einsatz“ „Cybersicherheit auf Plattormen“ Bücher „Lehrbuch Cyber-Sicherheit“ „Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher… weitere Informationen |  |

Blockchain als Echtheitsgarant – Sicherung von digitalen Zeugnissen und Nachweisen…und Nachweisen” Vorträge: BlockChain-Sicherheit – Verfügbarkeit / Robustheit versus Vertrauensbildung und Effizienz?“ BlockChain – Einführung und Einsatzmöglichkeiten BlockChain-Technologie – Sicherheit und Anwendungen Wissenschaftliche Perspektiven im Bereich Blockchain Wie sicher ist… weitere Informationen |  |

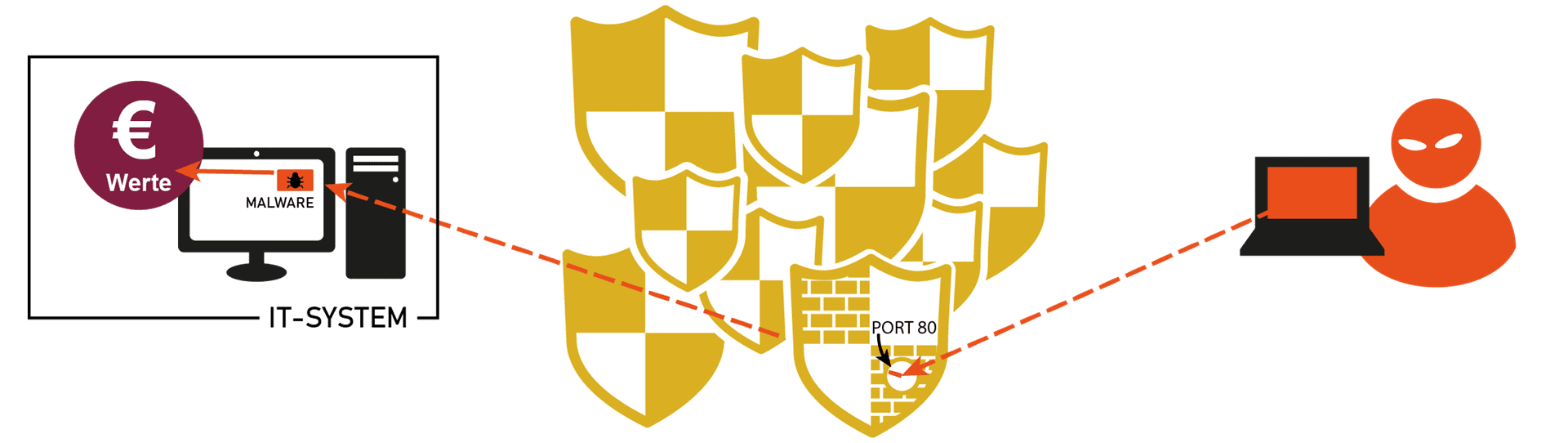

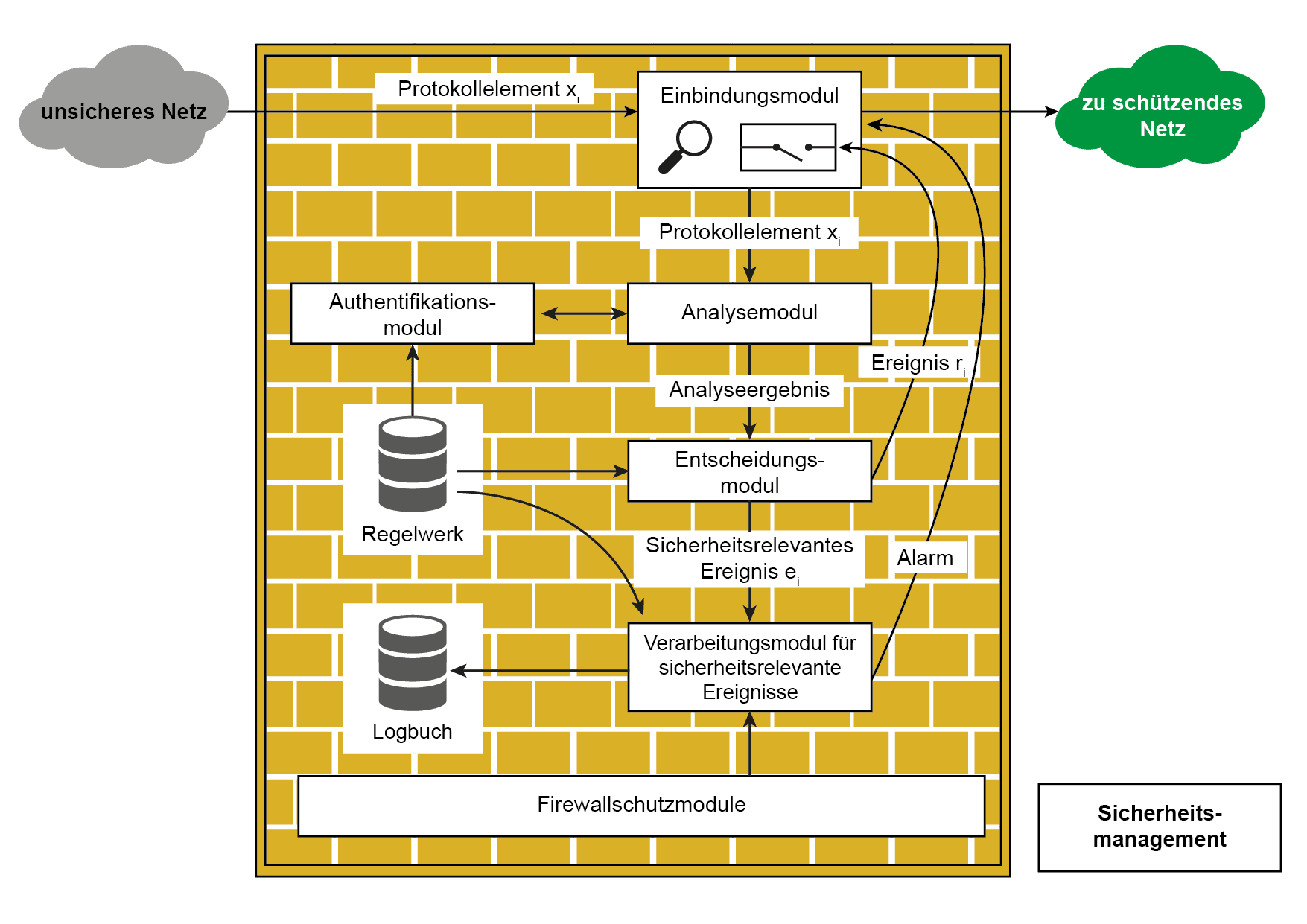

Firewall-Element…der sicherheitsrelevanten Ereignisse aus den Logbüchern analysiert werden. Weitere Informationen zum Begriff “Firewall-Element”: Artikel „Supply Chain Security – Wie sich Lieferketten vor Angriffen schützen lassen“ „Dreiklang der IT-Sicherheit: Menschen, Prozesse,… weitere Informationen |  |

if(is)-Experten laden im dotmagazine zur Teilnahme am eco Blockchain Governance Framework ein…auf Anregungen und Ergänzungen. Hier geht es zum eco Blockchain Governance Framework: https://internet-sicherheit.github.io/eBGF/ Den ganzen Artikel „THE ECO BLOCKCHAIN GOVERNANCE FRAMEWORK – EBGF“ finden Sie in englischer Sprache unter: https://www.dotmagazine.online/issues/building-bridges/eco-blockchain-governance-framework… weitere Informationen |  |

Landesförderung: if(is) wird wichtiger Teil des Blockchain-Reallabors im Rheinischen Revier…Für mehr zum Thema Blockchain siehe auch ARTIKEL „Blockchain-Technologie unter der Lupe – Sicherheit und Vertrauenswürdigkeit kryptografisch verkettete Datenblöcke” „Blockchain-Technologie revolutioniert das digitale Business: Vertrauenswürdige Zusammenarbeit ohne zentrale Instanz“ „Eine… weitere Informationen |  |