Cyber-Sicherheitsstrategien - Prof. Dr. Norbert Pohlmann

Cyber-Sicherheitsstrategien | |

| Inhaltsverzeichnis Was ist Cyber-Sicherheitsstrategie?

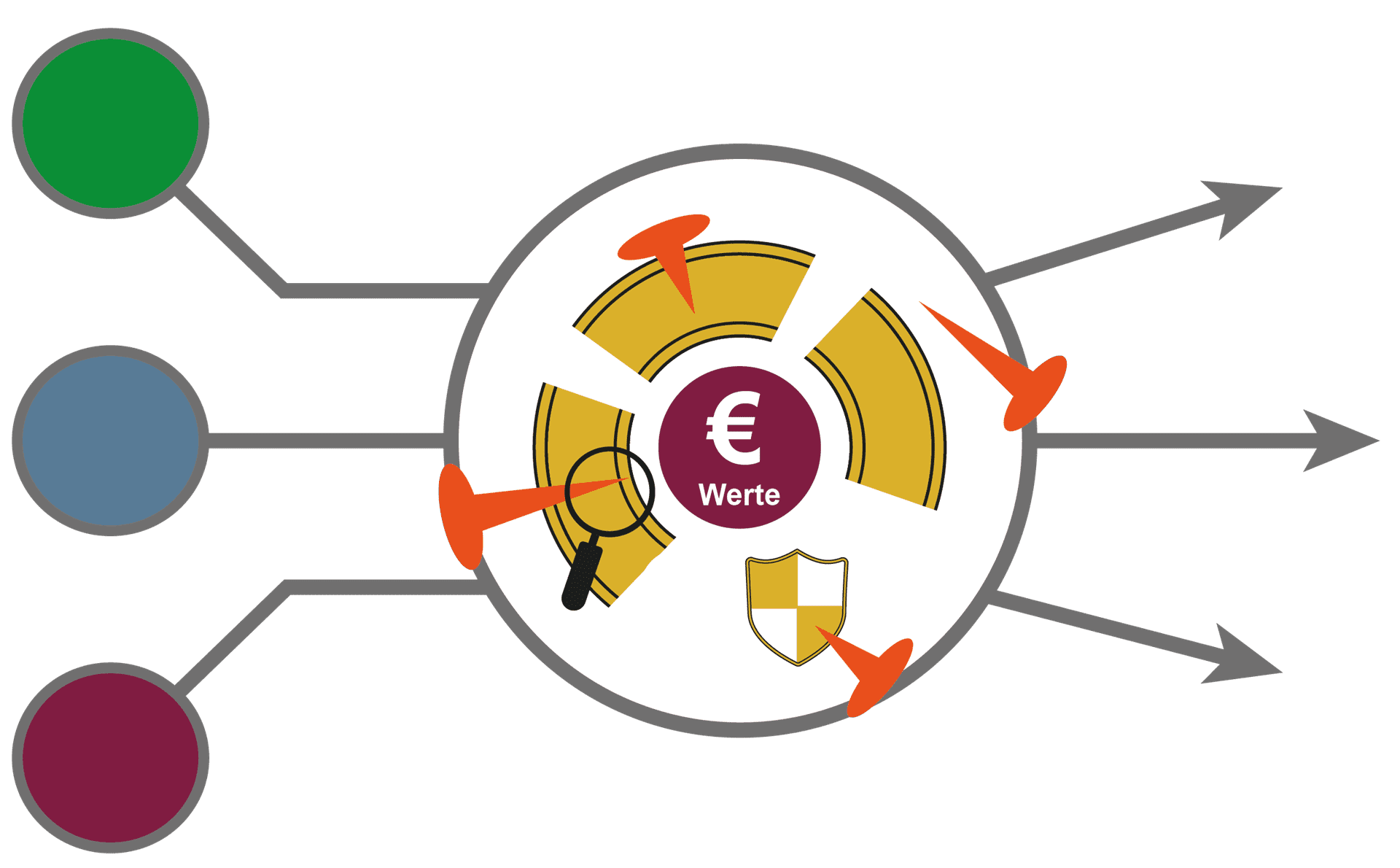

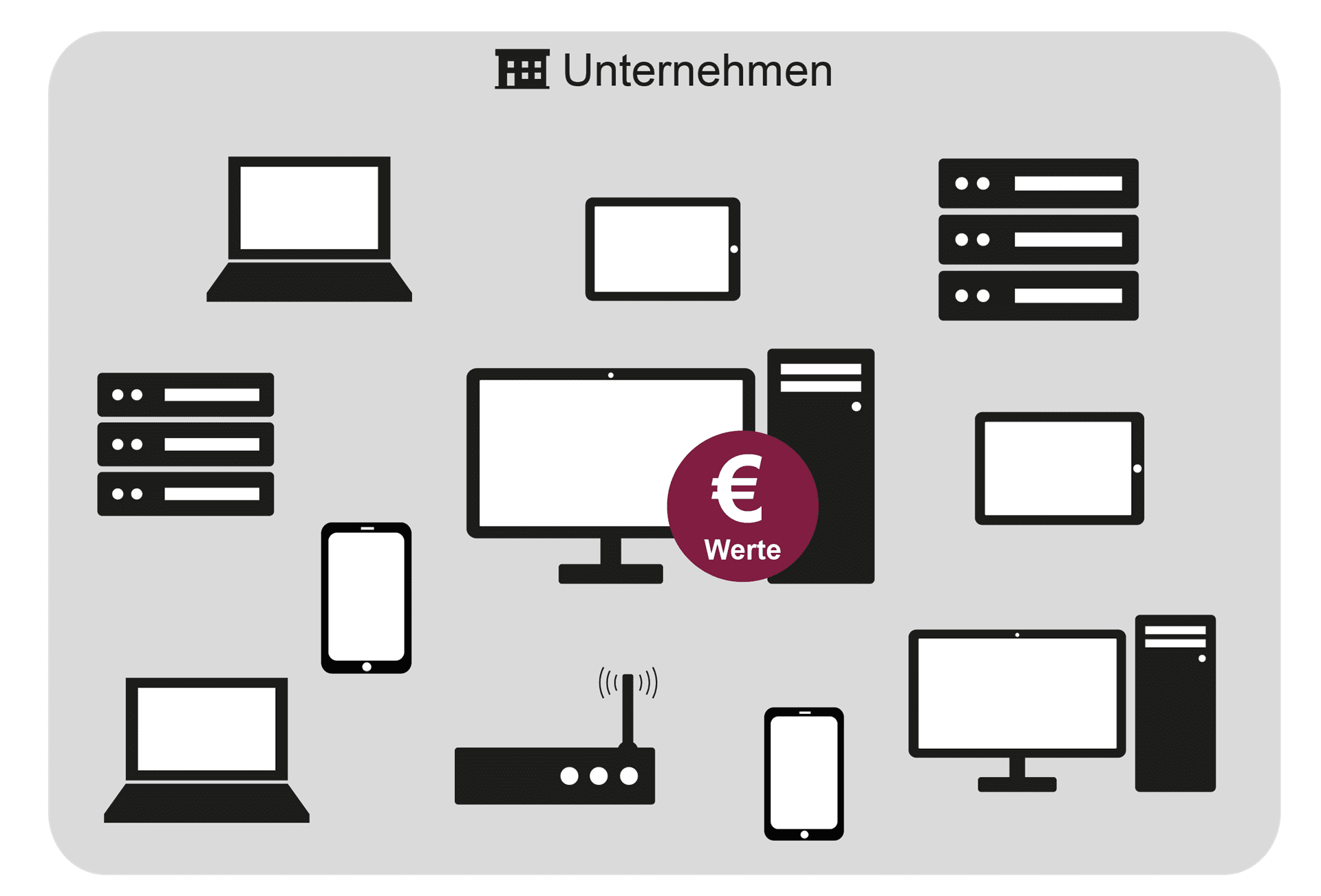

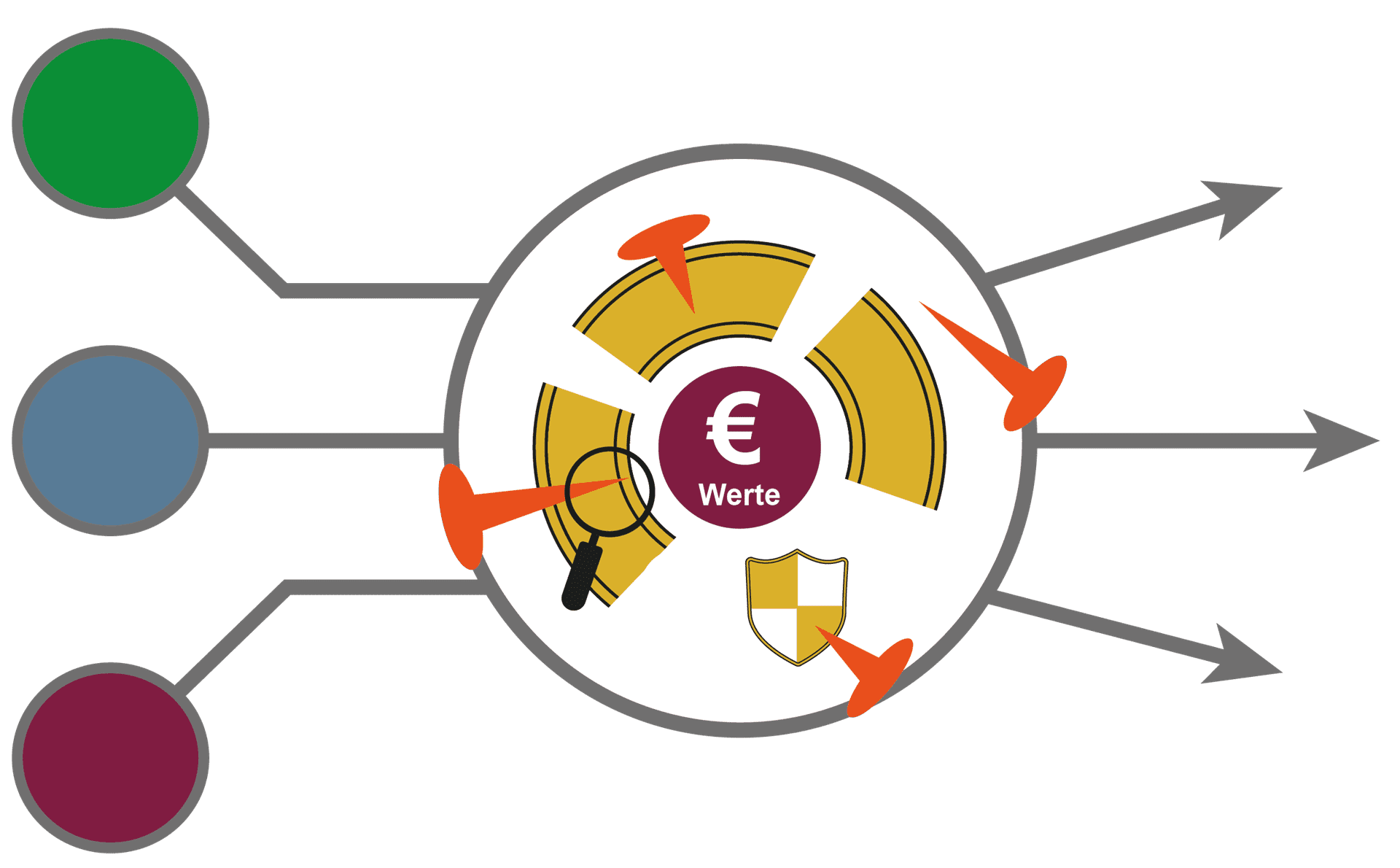

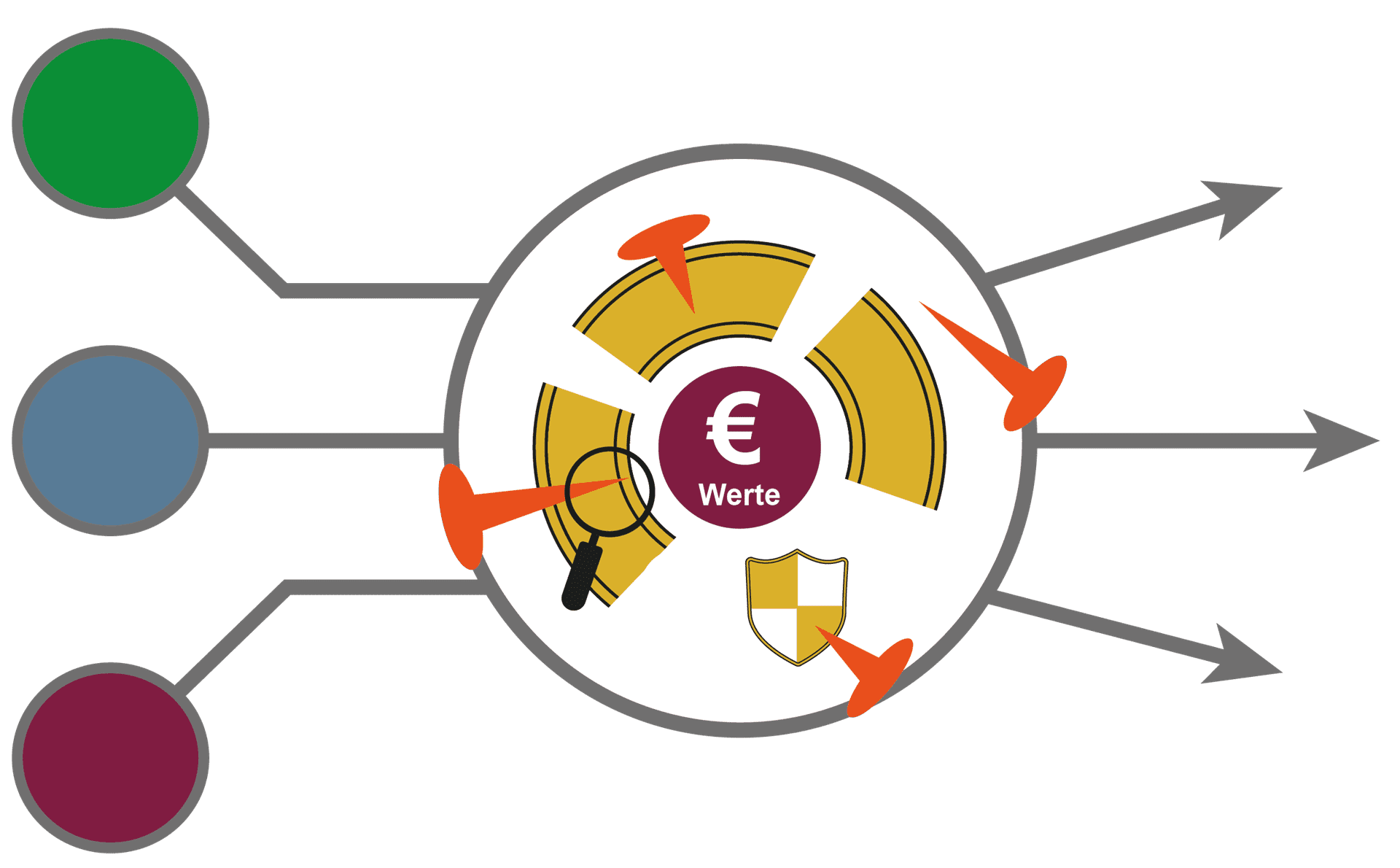

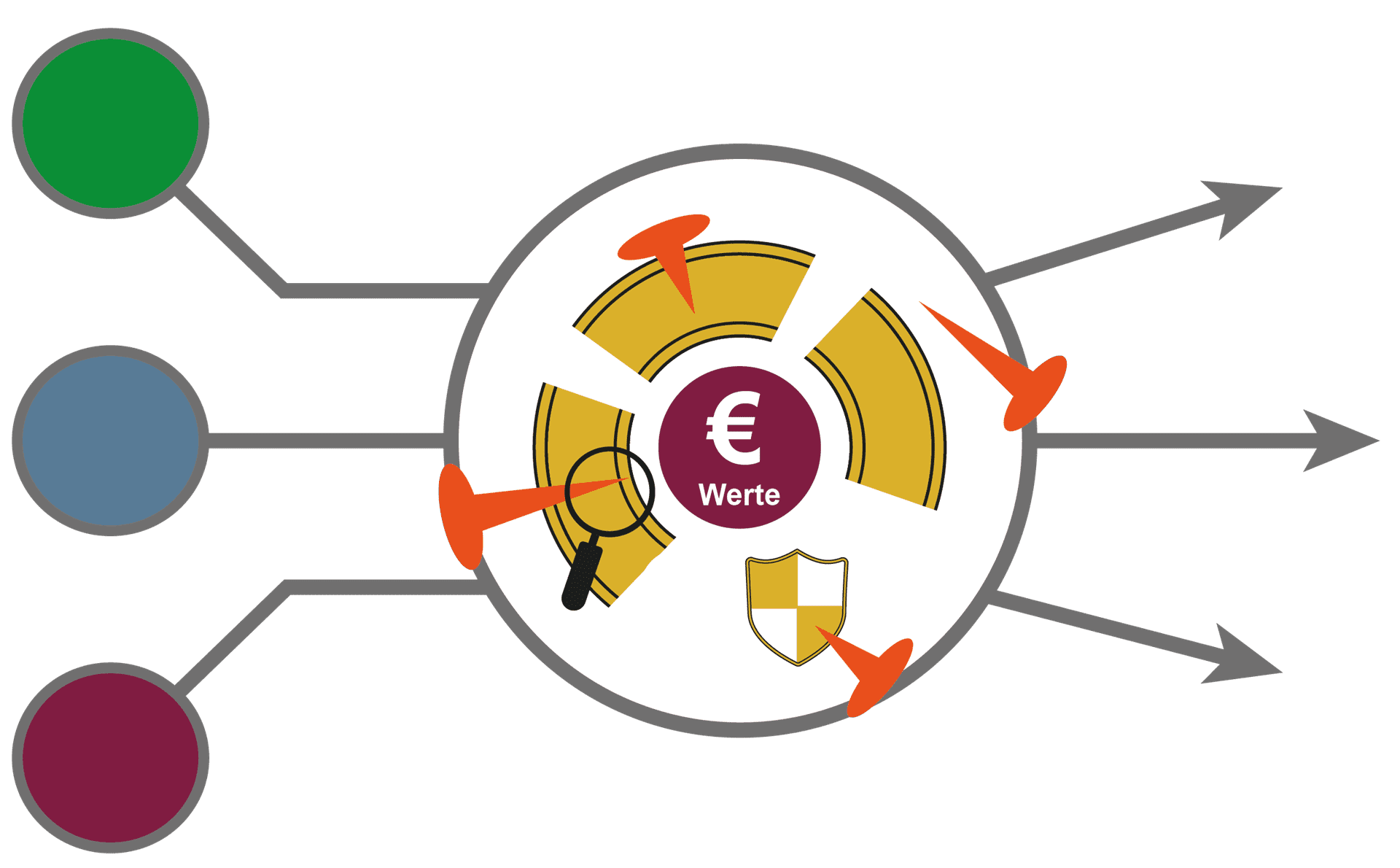

Die Cyber-Sicherheitsstrategien “Vermeiden von Angriffen“ und “Entgegenwirken von Angriffen“ helfen, den Level an verbleibenden Risiken so klein wie möglich zu bekommen und zu halten. Die verbleibenden Risiken beschreiben die noch vorhandene Eintrittswahrscheinlichkeit eines Schadens in einem Unternehmen, trotz durchgeführter Cyber-Sicherheitsmaßnahmen zur Reduzierung der Risiken, weil es keine 100-prozentige Cyber-Sicherheit gibt. Cyber-Sicherheitsstrategien, um mit verbleibenden Risiken umzugehen Da mit dem Einsatz der Cyber-Sicherheitsstrategien zur Reduzierung der Risiken keine 100-prozentige Cyber-Sicherheit erzielt werden kann, müssen weitere Cyber-Sicherheitsstrategien für die verbleibenden Risiken angewendet werden. Hier helfen die zwei Cyber-Sicherheitsstrategien “Erkennen von Angriffen“ und “Reagieren auf Angriffe“. Im Folgenden werden die vier prinzipielle Cyber-Sicherheitsstrategien beschrieben, die helfen können, Cyber-Sicherheitsmechanismen in strategische Ziele einzuteilen, um die Risiken der Digitalisierung zu managen. So können deren Wirkung auf Angriffe und den Schutz der Werte besser verstanden und geeignete Cyber-Sicherheitsstrategien ausgesucht sowie umgesetzt werden. Vermeiden von Angriffen (Cyber-Sicherheitsstrategie)Eine generelle Cyber-Sicherheitsstrategie zum Schutz der Werte eines Unternehmens ist die Idee einen Schaden durch Angriffe zu vermeiden – Vermeidungsstrategie. Durch diese Vorgehensweise wird eine Reduzierung der Angriffsfläche und damit die Reduzierung der Risiken erreicht.  Im Folgenden werden unterschiedliche Prinzipien der Vermeidung von erfolgreichen Angriffen aufgezeigt: a) Prinzip der Datensparsamkeit Ein Aspekt der Vermeidungsstrategie ist das Prinzip der Datensparsamkeit, das heißt, so wenige wertvolle Daten generieren wie möglich und so viele wie nötig. Das Prinzip: Daten, die nicht auf IT-Systemen vorhanden sind, können auch nicht angegriffen werden. Daher sollten nur Daten gespeichert werden, die wirklich notwendig sind. Abgeleitete Daten, Zusammenfassungen und so weiter sollten nicht gespeichert werden, sondern bei Bedarf automatisiert neu berechnet werden. b) Nur sichere IT-Technologien, -Produkte und -Dienste verwenden Ein weiteres Prinzip der Cyber-Sicherheitsstrategie Vermeiden von Angriffen ist: „Keine Technologien, Produkte und Dienste mit bekannten Schwachstellen verwenden“. Dazu müssen natürlich die entsprechenden Schwachstellen bekannt sein, damit ihnen begegnet werden kann. Beispiele von IT-Lösungen, bei denen dieses Prinzip umgesetzt werden kann, sind Browser, Betriebssysteme und Internet-Dienste. Hilfreich ist hier die Realisierung einer Zwei-Hersteller-Strategie: Beispielsweise bei Browsern. Diese ermöglicht, dass wenn bei einem Browser Schwachstellen bekannt werden, unmittelbar der zweite Browser, ohne bekannte Schwachstelle, mit allen Einstellungen weiterverwendet werden kann. c) Fokussierung Aus Studien ist bekannt, dass im Schnitt ca. 5 % aller vorhandenen Daten in Unternehmen besonders schützenswert sind. Welche Daten in einem Unternehmen die 5 % der besonders schützenswerten Daten sind, wissen die Verantwortlichen in der Regel nicht genau. Dies sind unter anderem Daten, die dem Unternehmen einen hohen Schaden verursachen, wenn sie in die Hände des Wettbewerbs fallen würden, also beispielsweise das geistige Eigentum des Unternehmens, Kalkulationsdaten, Kundendaten usw. Aus diesem Grund ist eine Schutzbedarfsanalyse notwendig, um diese unternehmenskritischen Daten auf den vorhandenen IT-Systemen zu identifizieren und deren Schutzbedürfnisse genau zu kennen. Mit dem Wissen, welche Daten für das Unternehmen besonders schutzbedürftig sind, sind die Verantwortlichen in der Lage, sich auf möglichst wenige IT-Systeme zu konzentrieren und diese besonders zu schützen. In der Abbildung ist aufgezeigt, dass nur im IT-System in der Mitte besonders sicherheitsrelevante Werte des Unternehmens gespeichert sind, die schlussfolgernd auch spezifisch der Schutzbedürfnisse geschützt werden müssen.  d) Reduzierung von IT-Möglichkeiten Die Reduzierung der IT-Möglichkeiten ist ein weiteres Prinzip zur Vermeidung von Angriffen. Nicht notwendige Software vom IT-System entfernen, nicht verwendete Funktionen einer Anwendung deaktivieren oder Kommunikationsmöglichkeiten zum Beispiel mithilfe von Routern und Firewall-Systemen reduzieren, helfen, die potenziellen Angriffsflächen zu verringern. e) Sicherheitsbewusste Mitarbeiter Security Awareness, also ein Sicherheitsbewusstsein, ist ein weiterer und wichtiger Punkt der Vermeidungsstrategie. Sicherheitsbewusstsein setzt sich aus dem Wissen und der Einstellung der Mitarbeiter eines Unternehmens zusammen, um die IT mit all ihren Werten zu schützen. Das relevante Wissen erstreckt sich hierbei über die Werte eines Unternehmens, die zu schützen sind, den Schutzbedarf dieser Werte sowie die Bedrohungen, die auf diese Werte wirken. Aber auch unter anderem darüber, welche organisatorischen Regelungen einzuhalten sind oder die richtige Nutzung von Cyber-Sicherheitsmaßnahmen zum Schutz der Werte. Mit der Einstellung ist gemeint, dieses Wissen zu verinnerlichen und zum Schutz des Unternehmens aktiv umzusetzen. Bewertung der Vermeidung Das Vermeiden von Angriffen ist die beste Cyber-Sicherheitsstrategie, um Schäden zu reduzieren. Leider ist die Vermeidungsstrategie jedoch praktisch nur eingeschränkt umsetzbar, da immer IT-Systeme und Daten benötigt werden, um die gewünschten digitalen Aktivitäten umzusetzen. Daher reduziert das Vermeiden von Angriffen zwar die Angriffsfläche, aber für die gewollten IT-Anwendungen und -Dienste sowie die gewünschten Kommunikationspartner muss eine weitere Cyber-Sicherheitsstrategie, wie das Entgegenwirken von Angriffen eingesetzt werden, um die vorhandenen Risiken weiter zu reduzieren. Entgegenwirken von Angriffen (Cyber-Sicherheitsstrategien)Das Entgegenwirken von Angriffen ist die meistverwendete Cyber-Sicherheitsstrategie, um das vorhandene Risiko zu minimieren und damit Schäden zu vermeiden. Dazu werden Cyber-Sicherheitsmechanismen verwendet, die eine hohe Wirkung gegen bekannte Angriffe zur Verfügung stellen und damit die Werte angemessen schützen. Die Stärke der Wirkung eines Cyber-Sicherheitsmechanismus hängt prinzipiell von unterschiedlichen Aspekten ab. Außerdem müssen die Fachkenntnisse, Gelegenheit und Ressourcen der Angreifer bei der Diskussion der Wirksamkeit betrachten werden.  Angriffe werden immer ausgefeilter, komplexer und intelligenter. Aus diesem Grund müssen Cyber-Sicherheitsmechanismen kontinuierlich optimiert werden, um die notwendige Wirkung aufrecht zu halten. Cyber-Sicherheitsmechanismen, die gegen spezielle Angriffe wirken, sind zum Beispiel:

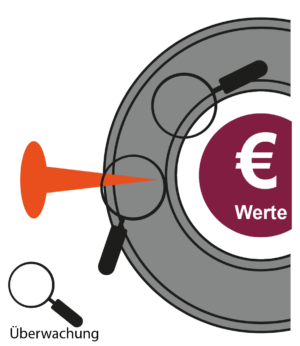

Da Angreifer immer schneller, mehr und neue Angriffsmethoden entwickeln und umsetzen sowie die potenziellen Ressourcen immer leistungsstärker werden, müssen auch die Cyber-Sicherheitsmechanismen, die dagegen wirken sollen, kontinuierlich und zeitnah angepasst werden. Bewertung des Entgegenwirkens Die Cyber-Sicherheitsstrategien „Entgegenwirken von Angriffen“ ist eine naheliegende Vorgehensweise, digitale Werte angemessen zu schützen. Cyber-Sicherheitsmechanismen sollten dem Stand der Technik genügen, um eine hohe Wirkung zu haben und dadurch einen angemessenen Cyber-Sicherheitslevel zu erzielen. Leider stehen nicht genug oder nicht schnell genug wirkungsvolle Cyber-Sicherheitstechnologien, -lösungen und -produkte gegen immer intelligentere Angriffe zur Verfügung oder werden nicht angemessen und umfänglich genug eingesetzt, was die erfolgreichen professionellen durchgeführten Angriffe jeden Tag dokumentieren. Da es keine 100-prozentige IT-Sicherheit gibt und somit immer ein Restrisiko bleibt, muss mit weiteren Cyber-Sicherheitsstrategien gegen die verbleibenden Risiken vorgegangen werden. Erkennen von Angriffen (Cyber-Sicherheitsstrategie)Wenn Angriffen mithilfe von Cyber-Sicherheitsmechanismen nicht angemessen oder vollständig entgegengewirkt werden oder eine Vermeidung nicht ausreichend die Angriffsfläche reduzieren kann, dann bleibt noch die Strategie, Angriffe zu erkennen und zu versuchen, den Schaden so schnell wie möglich zu minimieren.  In diesem Bereich spielen prinzipiell Cyber-Sicherheit Frühwarn- und Lagebildsysteme eine besondere Rolle, da sie Lagebilder erstellen und Warnungen erzeugen, wenn die Bedrohungslage besonders groß wird und gerade umgesetzte Angriffe erkannt werden. Hier ist die Idee, dass in einem definierten Bereich (IT- und Kommunikationsinfrastruktur, Endgeräte, …) nach Angriffssignaturen oder Anomalien gesucht wird. Wird ein Angriff erkannt, werden die Hintergründe analysiert und passende Gegenmaßnahmen eingeleitet. Dadurch ist es möglich entsprechend zu reagieren, damit weitere Schaden noch verhindert oder zumindest reduziert werden kann. Bewertung des Erkennens Die Cyber-Sicherheitsstrategie „Erkennen von Angriffen“ ist sehr hilfreich, hat aber definierte Grenzen, da es keine 100-prozentige Erkennungsrate gibt. Aus diesem Grund wird es in der Zukunft wichtig, auf diesem Gebiet durch mehr und bessere Sensoren und den unternehmensübergreifenden Austausch viele sicherheitsrelevante Informationen verfügbar zu machen und mit modernen KI-Systemen die Erkennungsraten so hoch wie nur möglich zu bekommen. Außerdem ist es wichtig, schnell und angemessen zu reagieren. Daher müssen die Cyber-Sicherheitsstrategien „Erkennen von Angriffen“ und „Reaktion auf Angriffe” zusammen betrachtet werden. Reaktion auf Angriffe (Cyber-Sicherheitsstrategien)Wenn Angriffe erkannt werden, sollte so schnell wie möglich mit passenden Aktionen reagiert werden, die den Schaden im optimalen Fall noch verhindern oder zumindest die Höhe reduzieren. a) Automatisierte Reaktion Wenn ein Angriff erkannt wird, können zum Beispiel sofort und (halb-)automatisiert Firewall-Regeln oder E-Mail-Server-Regel so reduziert werden, dass nur noch die wichtigen Prozesse für das Unternehmen aufrechterhalten bleiben, aber die Angriffsfläche und damit die potenziellen Schäden so gut wie möglich verringert werden.  b) Definition von Befugnissen, Informationsflüsse, Entscheidungsprozess und Kommunikationsstrategien Für das gesamte Abschalten der Internetverbindung oder die Notwendigkeit des Herunterfahrens vieler IT-Systeme, etwa bei großen Ransomware-Angriffen, müssen in der Regel die Verantwortlichkeiten sowie die damit verbundenen Rechte definiert sein. Um schneller handeln zu können, ist es notwendig die nötigen Informationsflüsse und Reaktionsmöglichkeiten klar ausgearbeitet und vereinbart zu haben. Wichtig für ein angegriffenes Unternehmen sind somit ein sehr kurzer Entscheidungsprozess, effiziente Pfade für die Informationsverteilung sowie klar definierte Befugnisse der Akteure, um im Notfall schnell und verantwortungsvoll reagieren zu können. Zudem muss die Kommunikationsstrategie bezüglich Mitarbeitern, Kunden, Regulierungsbehörden und Medien sorgfältig geplant werden, um einen hohen Imageschaden zu vermeiden. c) Digitalen Forensik Eine weitere wichtige Reaktion ist die Analyse eines Angriffs im Sinne der digitalen Forensik. Dadurch lässt sich gewährleisten, dass eventuell vorhandene Lücken geschlossen, vorhandene Cyber-Sicherheitsmaßnahmen optimiert oder weitere integriert werden, damit das Unternehmen zukünftig besser geschützt ist. d) Notfallplanung Wichtig ist auch, dass es bereits getestete Reaktionskonzepte (Notfallplanungen) gibt, in denen definiert ist, was im Krisenfall die richtige Vorgehensweise ist und welche Personen die Rechte haben, die entsprechenden Reaktionen im Angriffsfall auszulösen. Besonders relevant ist dabei, alle definierten Reaktionen sehr gut gemeinsam zu trainieren, damit in einem Ernstfall die adäquaten Reaktionen schnell und erfolgreich umgesetzt werden können.

Die Cyber-Sicherheitsstrategie „Reagieren auf Angriffe“ hilft Schäden zu vermeiden oder zu minimieren. Es kann jedoch nur reagiert werden, wenn Angriffe erkannt werden. Notwendig ist auch, die Reaktionskonzepte vorher definiert und getestet zu haben, um in einem Ernstfall auch schnell und wirkungsvoll reagieren zu können. Cyber-Sicherheitsstrategie für ein LandCyber-Sicherheitsstrategien können sich aber auch auf Länder beziehen. Was möchte eine Regierung mit seinen Ressourcen tun, um die Gesellschaft gegen die vielfältigen Risiken im Bereich der Cyber-Sicherheit zu schützen. Beispiele für eine solche Cyber-Sicherheitsstrategie sind: Siehe auch: Cybernation  Weitere Informationen zum Begriff “Cyber-Sicherheitsstrategien”:

„Dreiklang der IT-Sicherheit: Menschen, Prozesse, Technologie“ „Wie wirtschaftlich sind IT-Sicherheitsmaßnahmen?“ „Enterprise Rights Management mit einer Sicherheitsplattform“ „Sicherheitskonzept für sichere mobile Anwendungen“ „Sicheres und vertrauenswürdiges Arbeiten im Homeoffice“ „Föderierte Autorisierung und ein Umdenken im Privilegienmanagement“ „Was IT-Sicherheitsindustrie und Anwender voneinander lernen können“ „Übungsaufgaben und Ergebnisse zum Lehrbuch Cyber-Sicherheit“ „Bücher im Bereich Cyber-Sicherheit und IT-Sicherheit zum kostenlosen Download“

„Sicherheit und Vertrauenswürdigkeit von KI-Systemen“

„Master-Studiengang Internet-Sicherheit (IT-Sicherheit, Cyber-Sicherheit)“ „Marktplatz IT-Sicherheit: IT-Notfall“ „Marktplatz IT-Sicherheit: IT-Sicherheitstools“ „Marktplatz IT-Sicherheit: Selbstlernangebot“ „Marktplatz IT-Sicherheit: Köpfe der IT-Sicherheit“ „Vertrauenswürdigkeits-Plattform“ Zurück zur Übersicht Summary  Article Name Cyber-Sicherheitsstrategien Description Mithilfe von Cyber-Sicherheitsstrategien kann ein planvolles Vorgehen umgesetzt werden, um Risiken eines Angriffs auf digitale Werte von Organisationen oder Länder so stark wie möglich zu reduzieren. Es werden aber auch Cyber-Sicherheitsstrategien benötigt, die mit verbleibenden Risiken umgehen. Author Prof. Norbert Pohlmann Publisher Name Institut für Internet-Sicherheit – if(is) Publisher Logo  |

| |