Im Glossar „Cyber-Sicherheit“ werden einige Begrifflichkeiten erklärt, um das Verständnis für die Cyber-Sicherheit zu verbessern.

Logo Cyber-Sicherheit Glossar

Gerne können Sie von Ihrer Webseite auf das Glossar Cyber-Sicherheit verlinken und hierzu auch das Logo verwenden. Zusätzlich bieten wir Ihnen ein iframe an, das das gesamte Glossar enthält.

Tipps zur Verlinkung

Buch: „Cyber-Sicherheit“

Cyber-Sicherheit |  |

Spoofing |  |

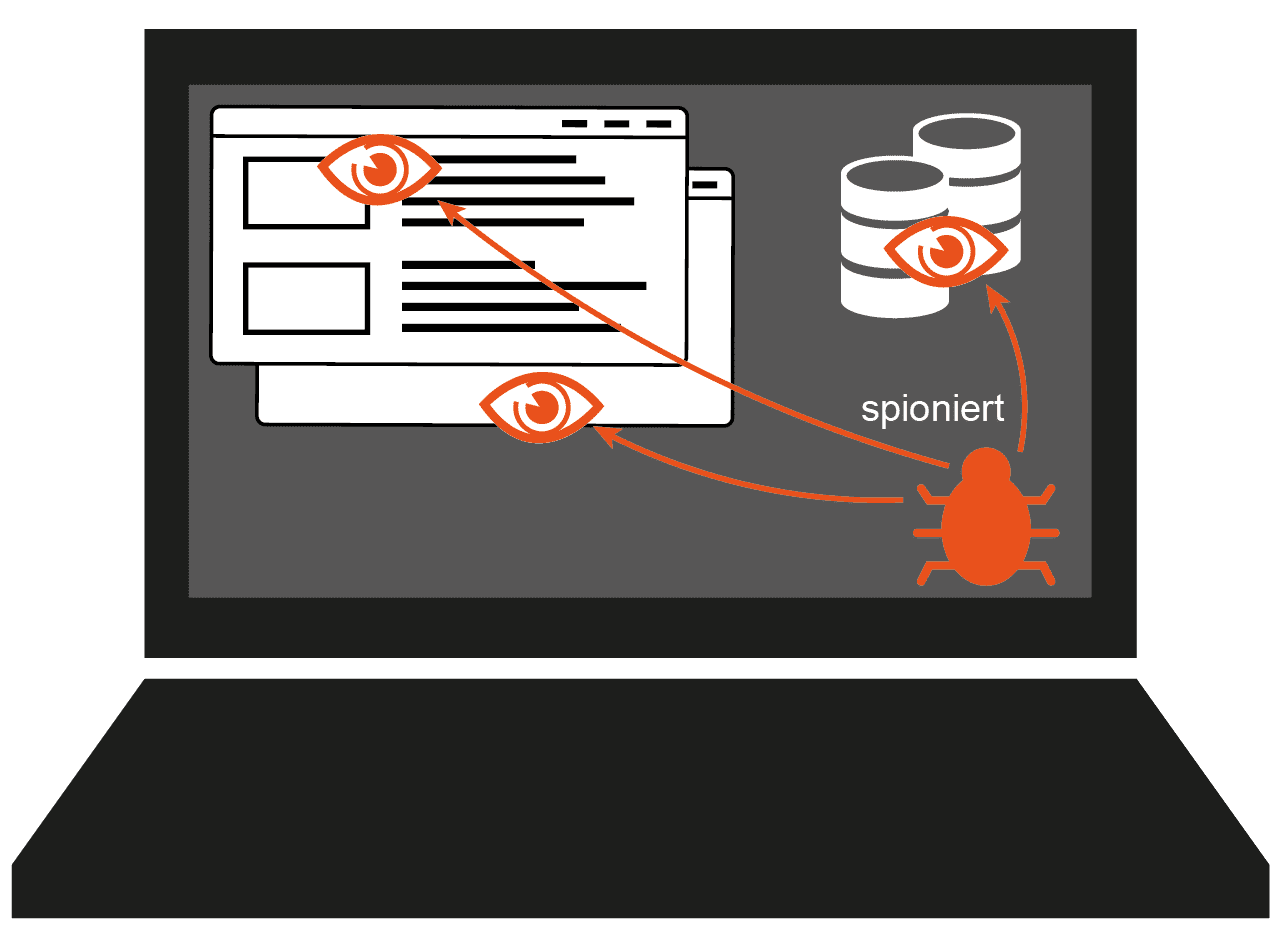

Spyware |  |

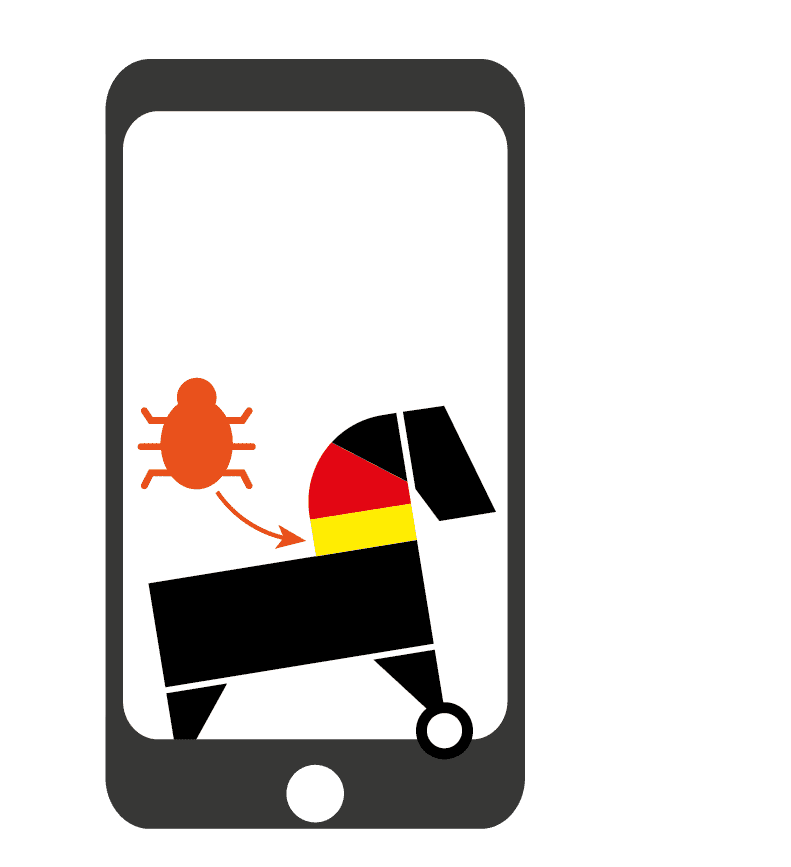

Staatstrojaner / Bundestrojaner |  |

Stand der Technik |  |

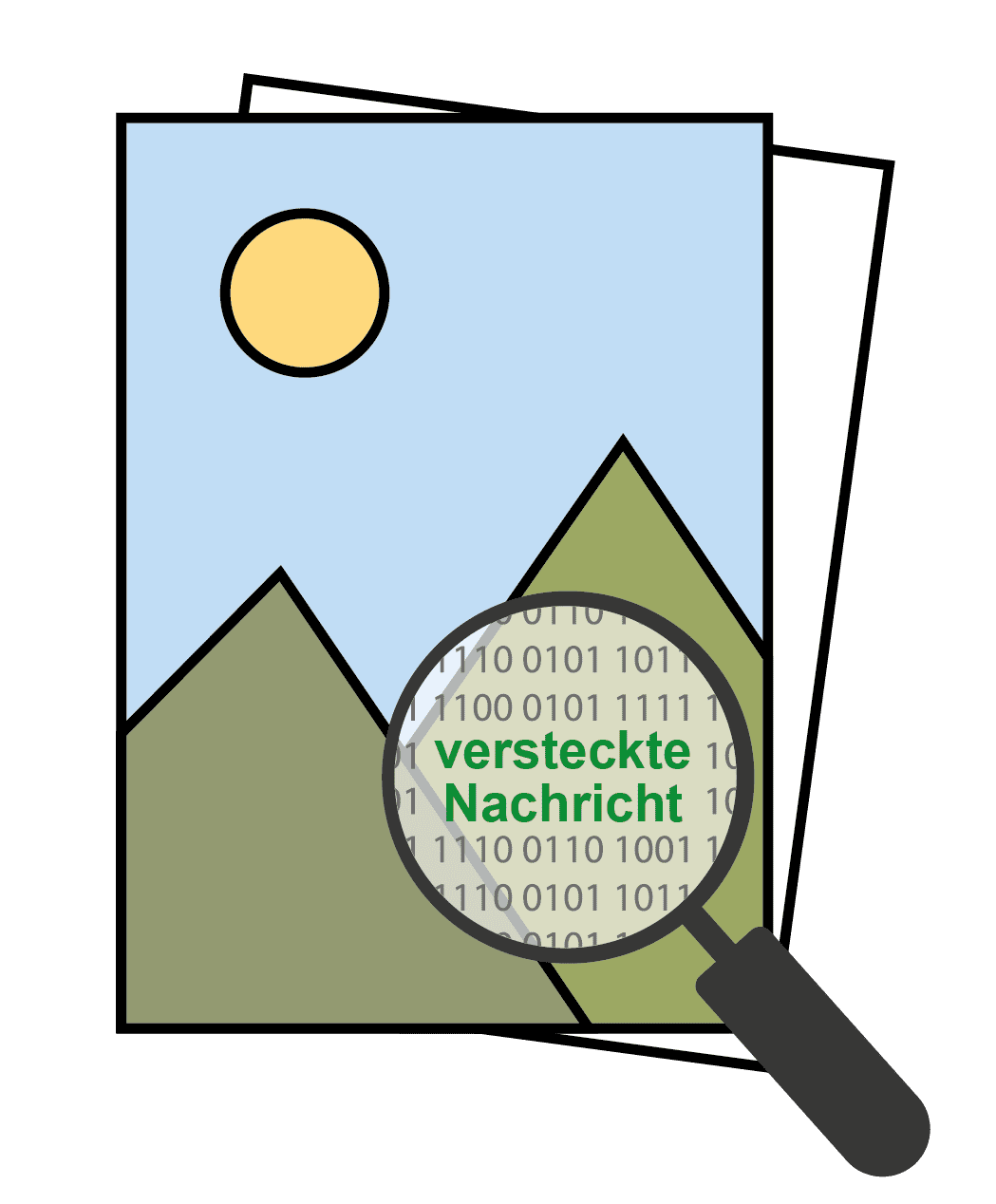

Steganografie |  |

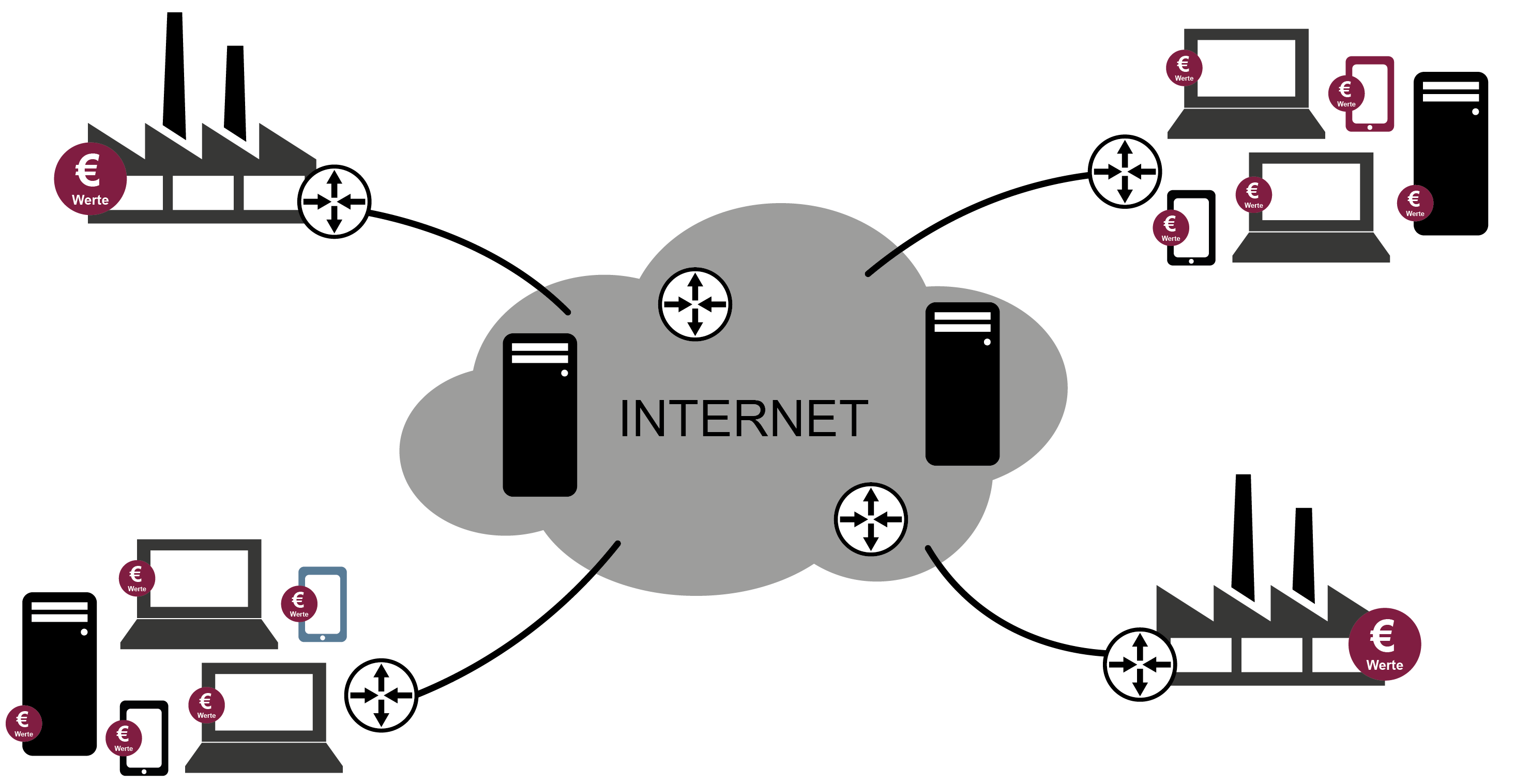

Supply Chain Angriff |  |

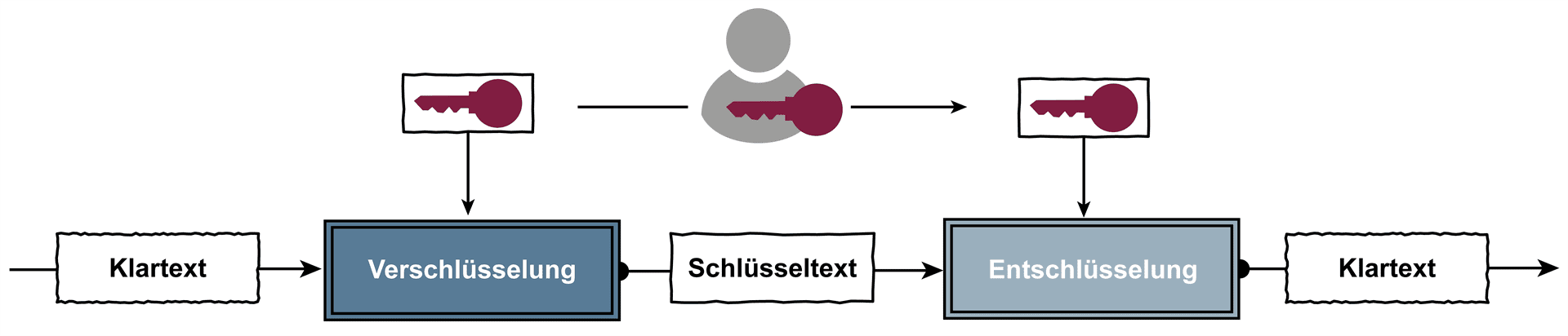

Symmetrische Verschlüsselung |  |

S/MIME |  |

Technologische Souveränität im Cyber-Raum |  |

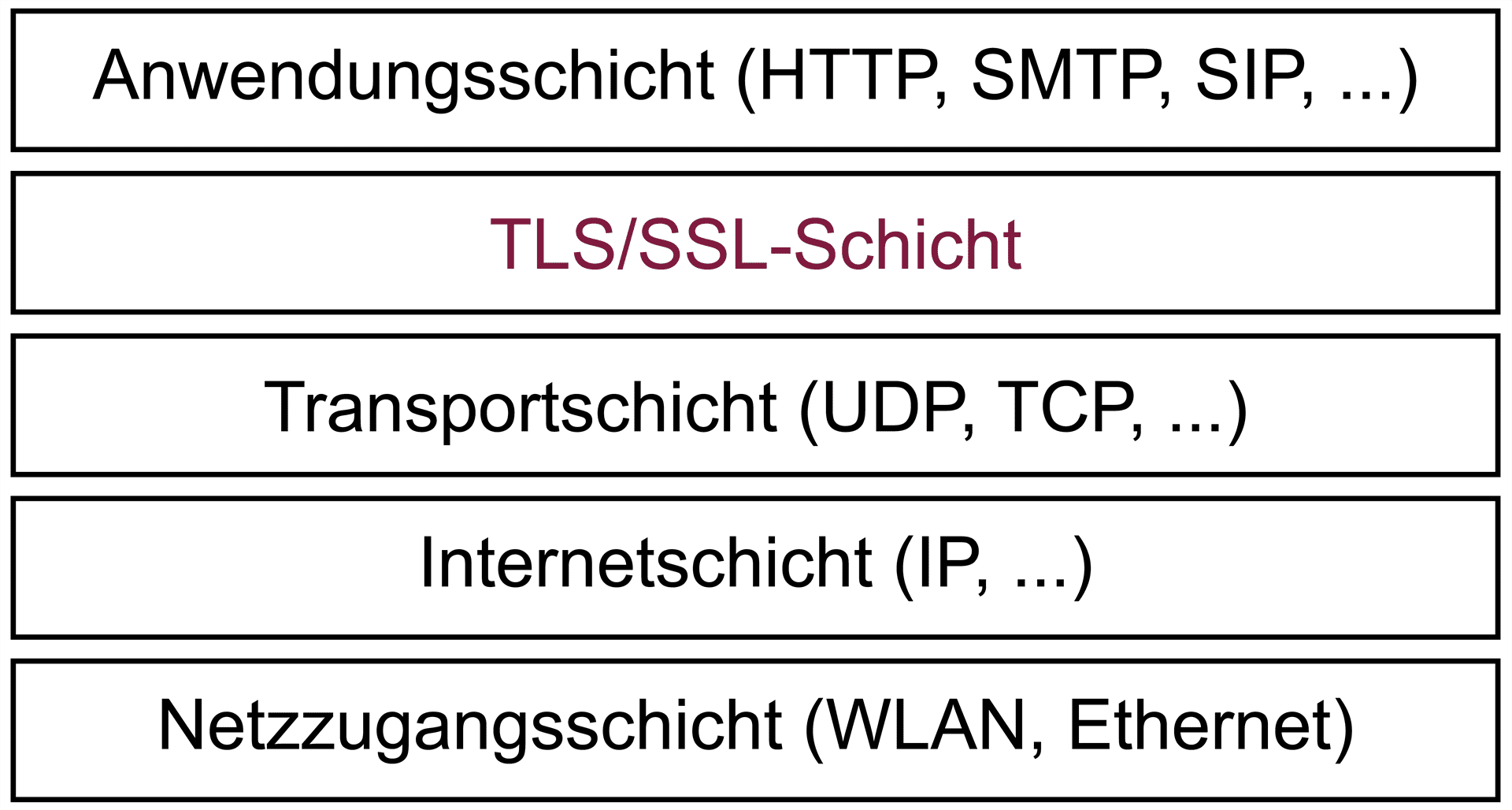

Transport Layer Security (TLS) / Secure Socket Layer (SSL) |  |

Transpositionsverfahren |  |

Trojanisches Pferd |  |

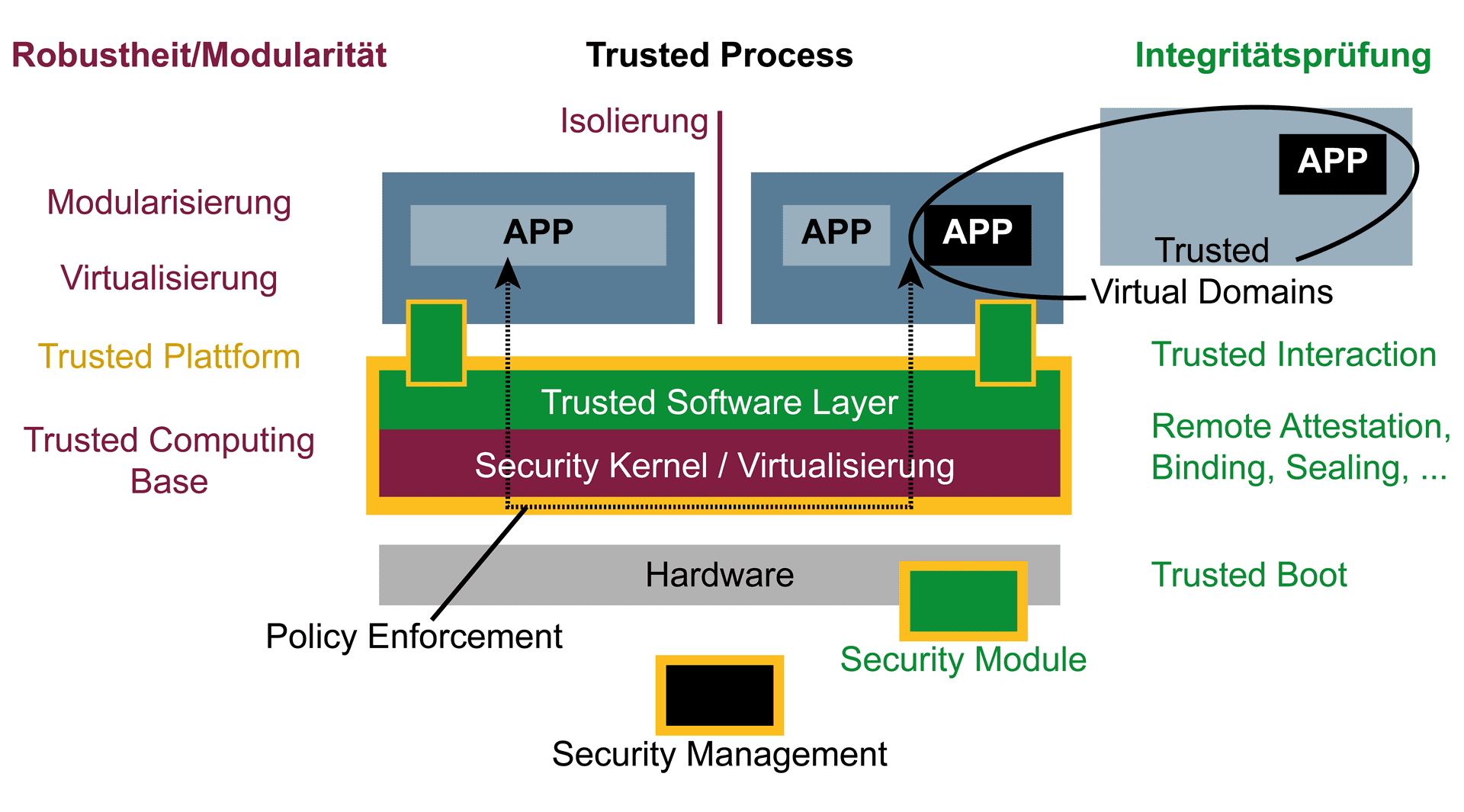

Trusted Computing (Vertrauenswürdigkeitstechnologie) |  |

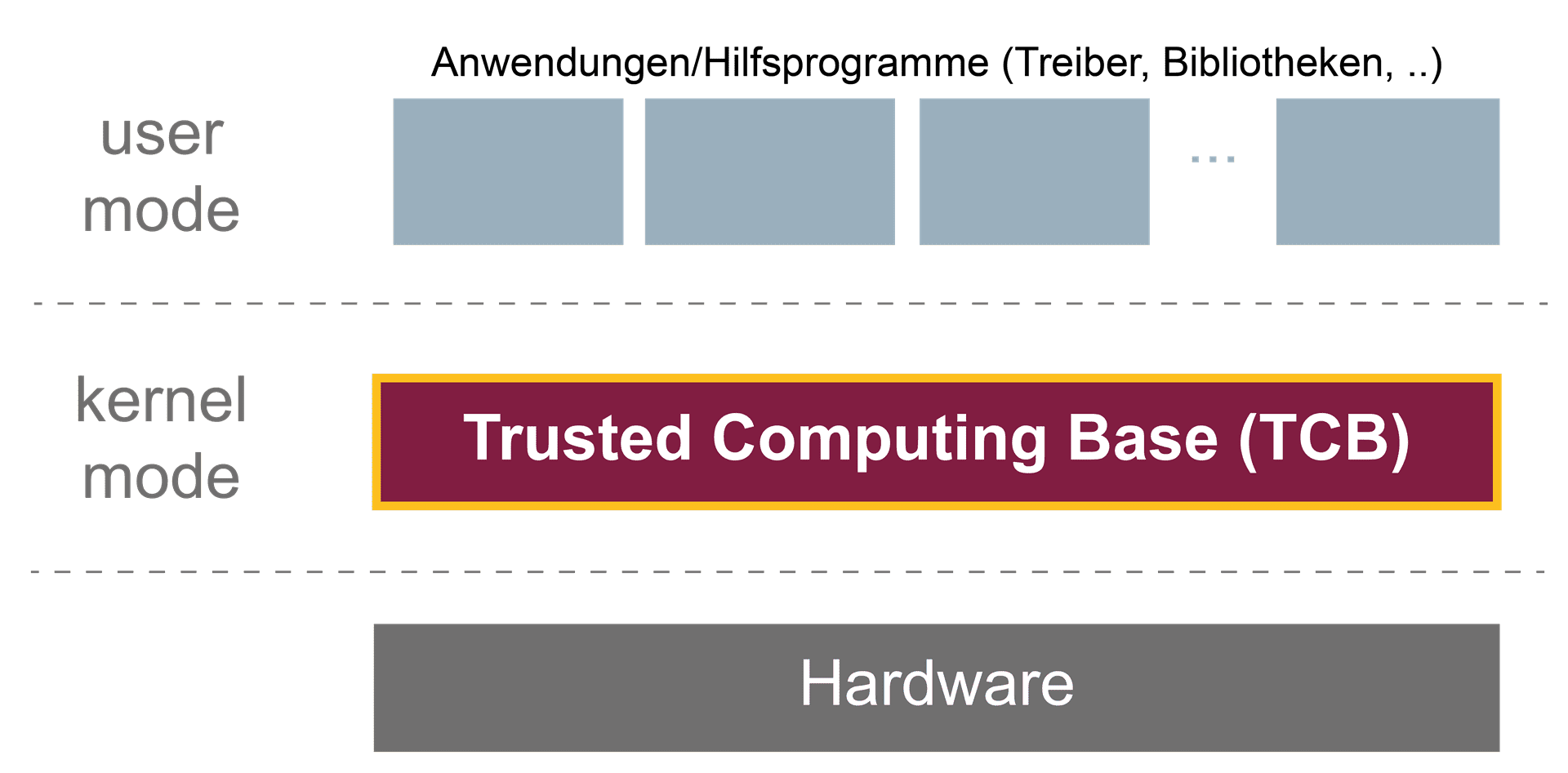

Trusted Computing Base (TCB) |  |

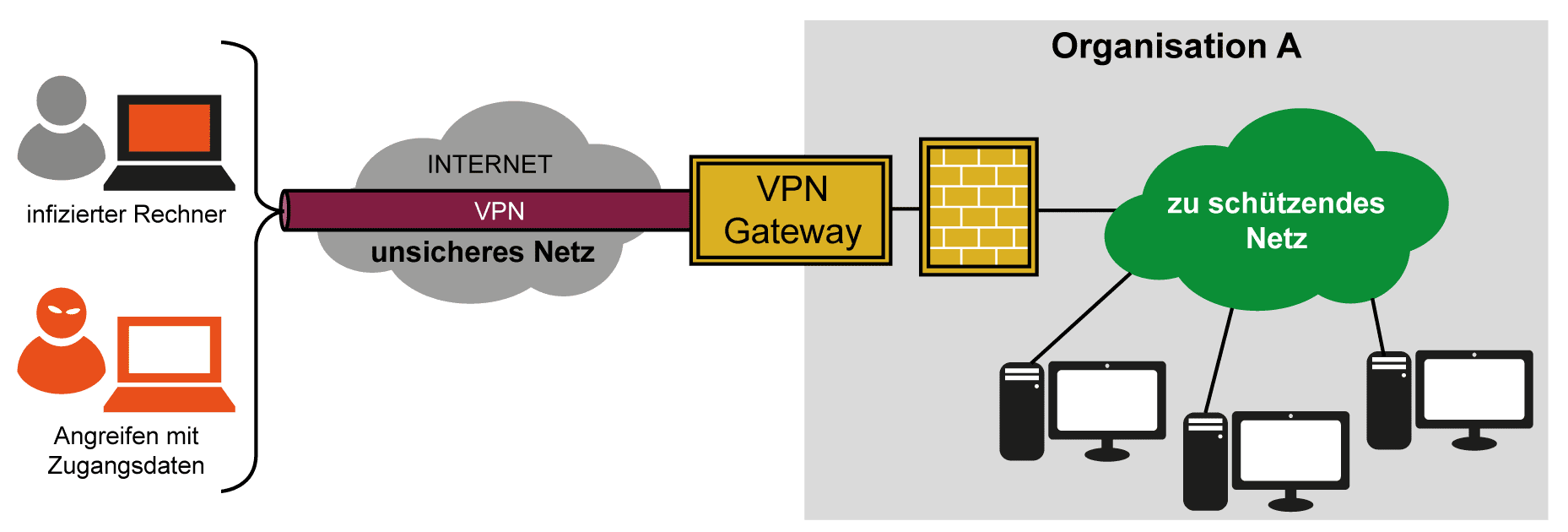

Trusted Network Connect (TNC) |  |

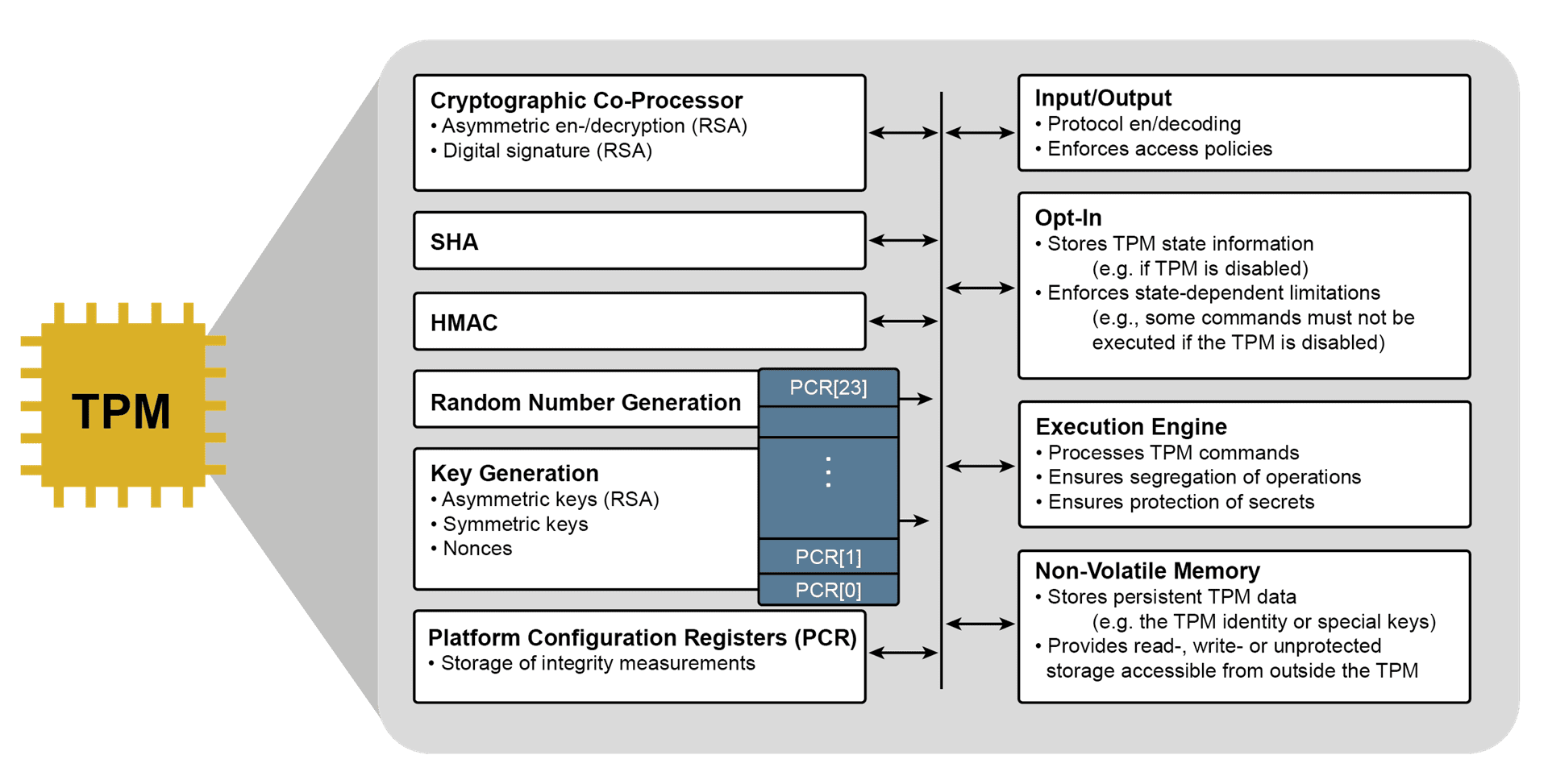

Trusted Platform Module (TPM) |  |

Überberechtigungen |  |

Upload-Filter |  |

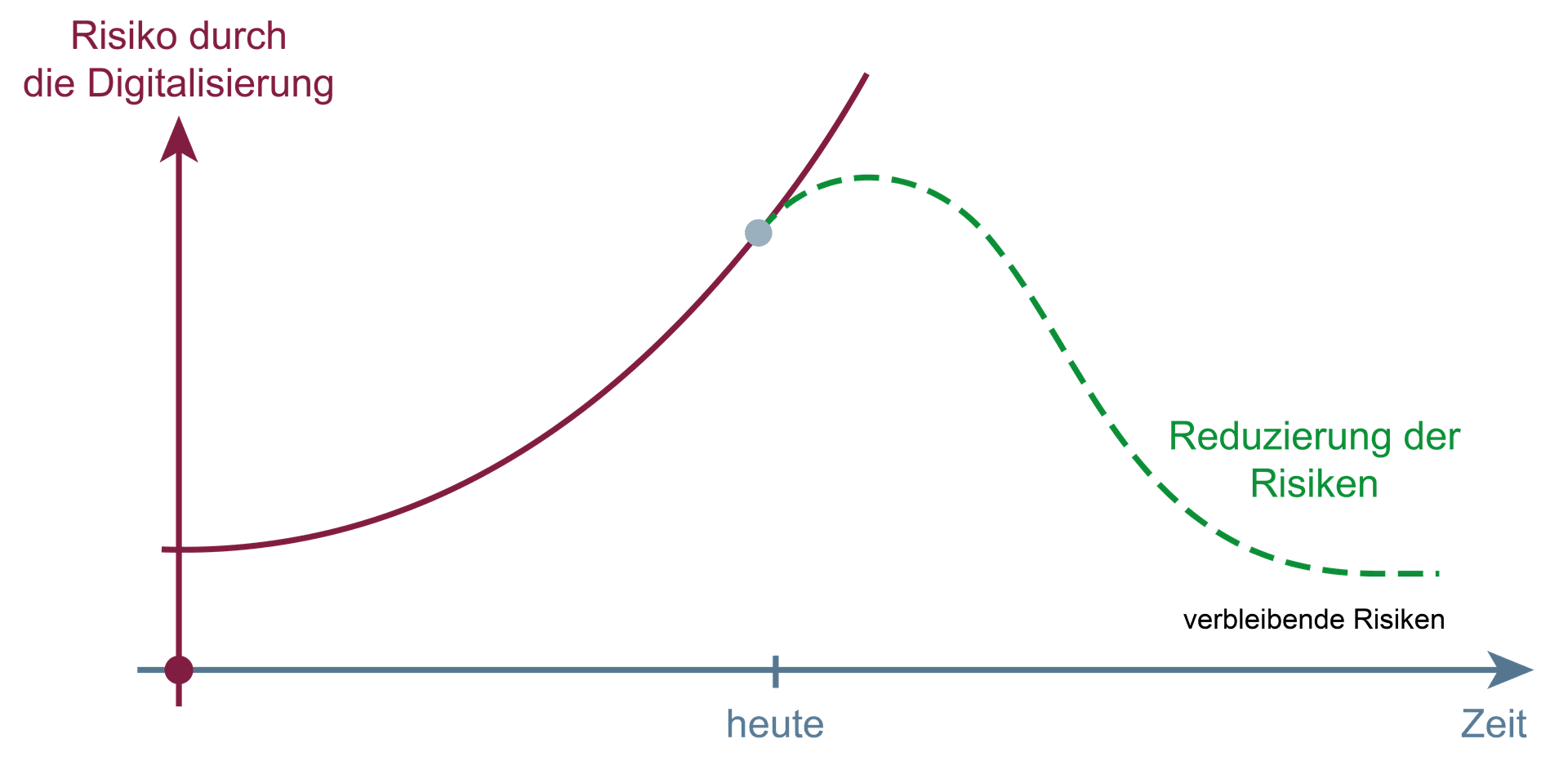

Verbleibende Cyber-Sicherheitsrisiken |  |

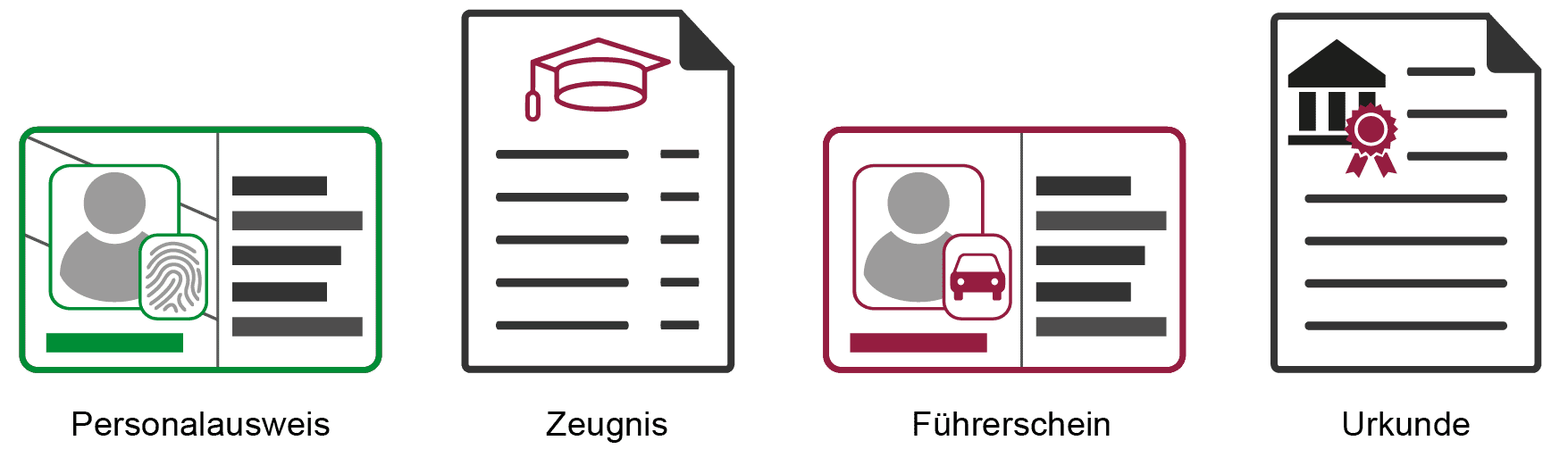

Verifiable Credentials (VC) |  |