Im Glossar „Cyber-Sicherheit“ werden einige Begrifflichkeiten erklärt, um das Verständnis für die Cyber-Sicherheit zu verbessern.

Logo Cyber-Sicherheit Glossar

Gerne können Sie von Ihrer Webseite auf das Glossar Cyber-Sicherheit verlinken und hierzu auch das Logo verwenden. Zusätzlich bieten wir Ihnen ein iframe an, das das gesamte Glossar enthält.

Tipps zur Verlinkung

Buch: „Cyber-Sicherheit“

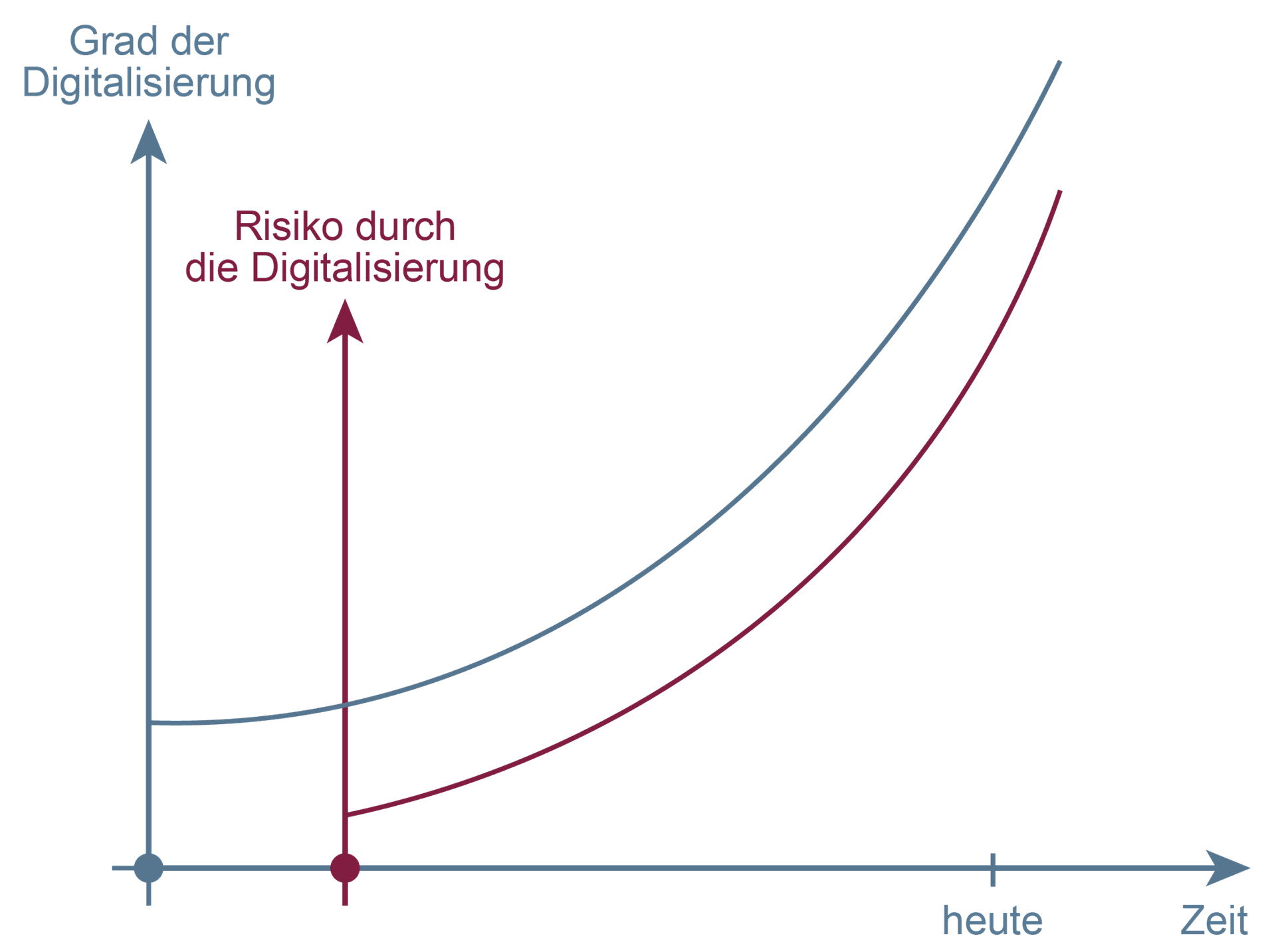

Cyber-Sicherheit |  |

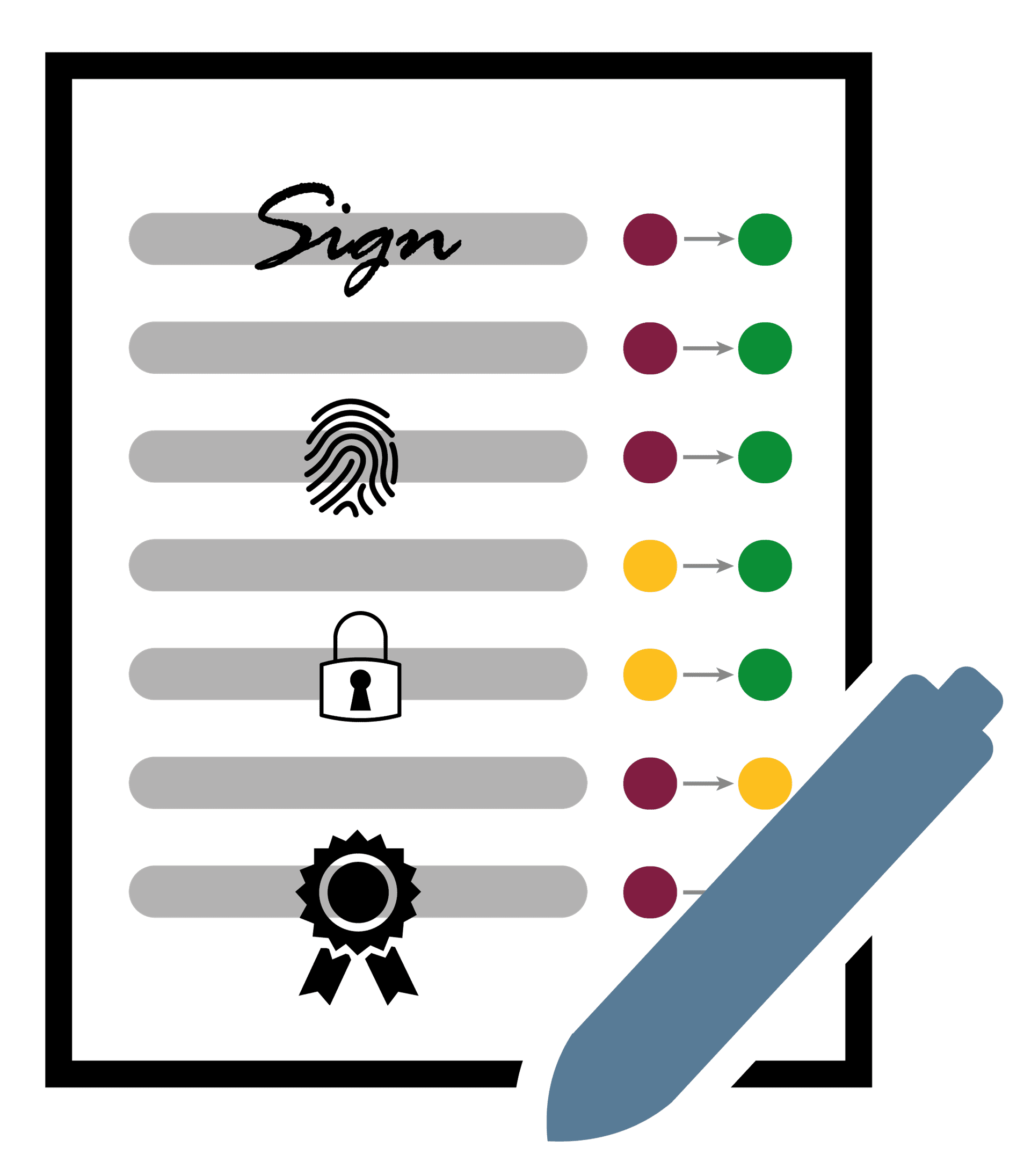

Cyber-Sicherheitsanforderung |  |

Cyber-Sicherheitsbedürfnisse / Cyber-Sicherheitsziele |  |

Cyber-Sicherheitseigenschaft |  |

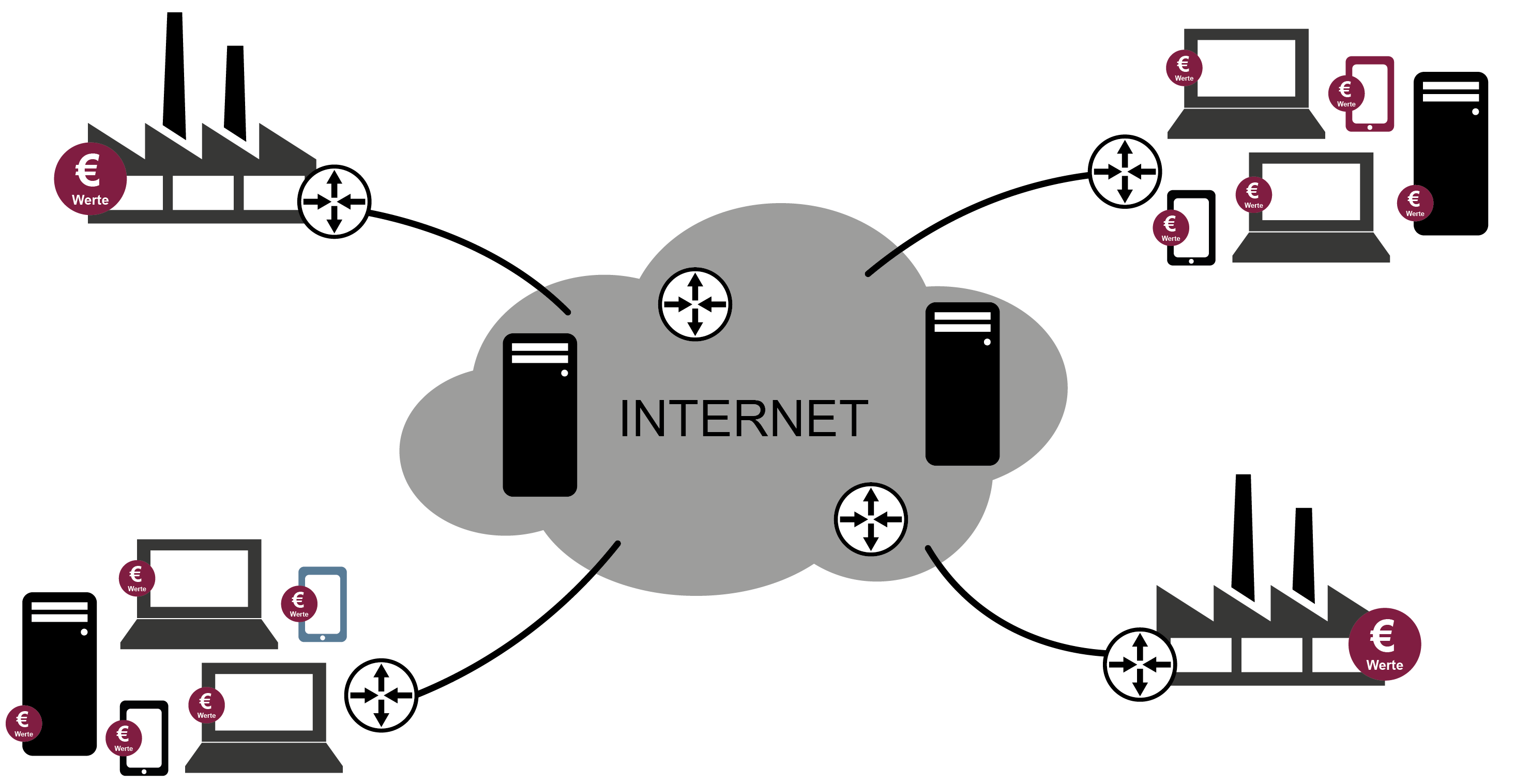

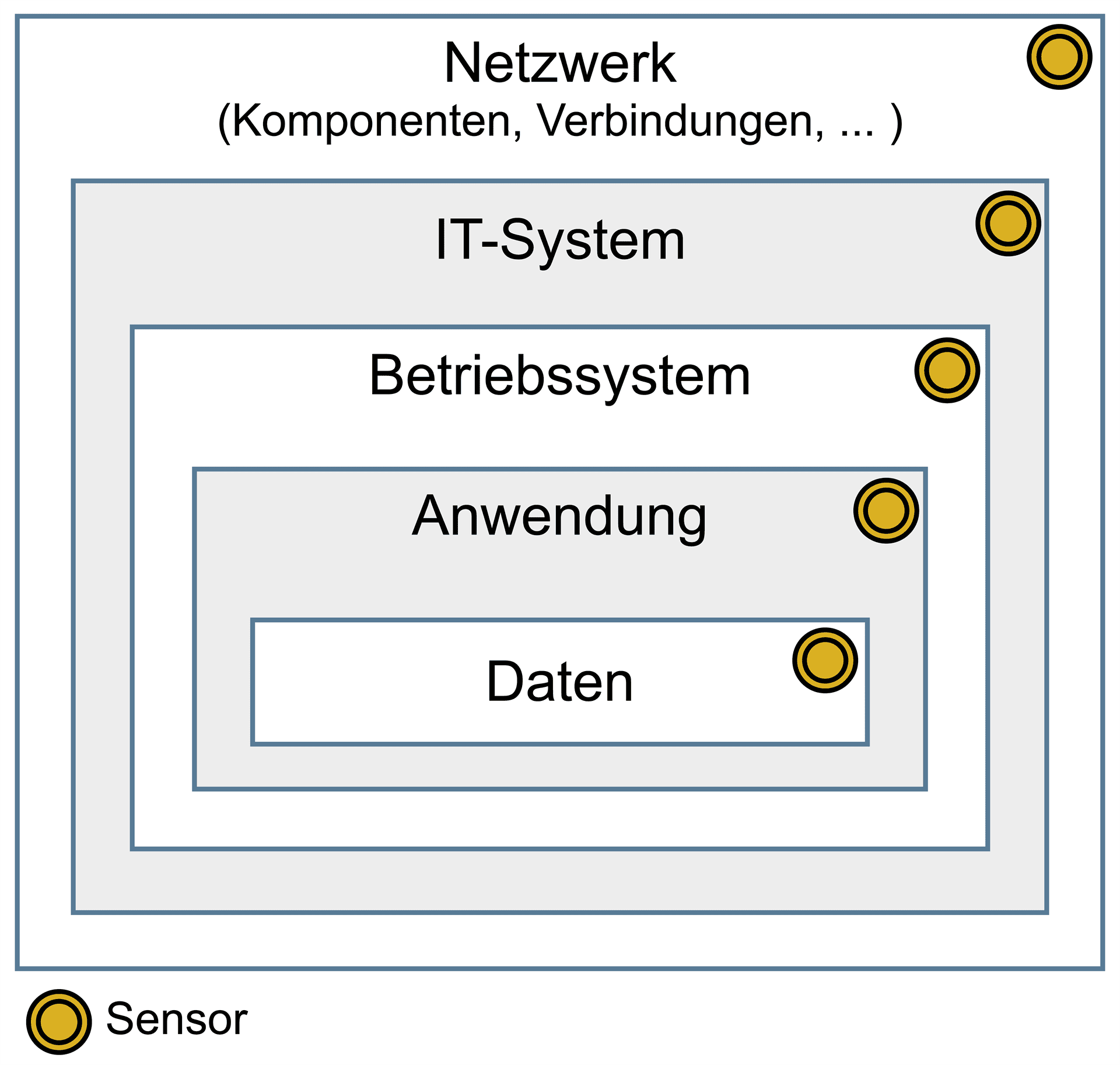

Cyber-Sicherheit-Sensoren |  |

Cyber-Sicherheitsexperte |  |

Cyber-Sicherheits-Frühwarn- und Lagebildsystem |  |

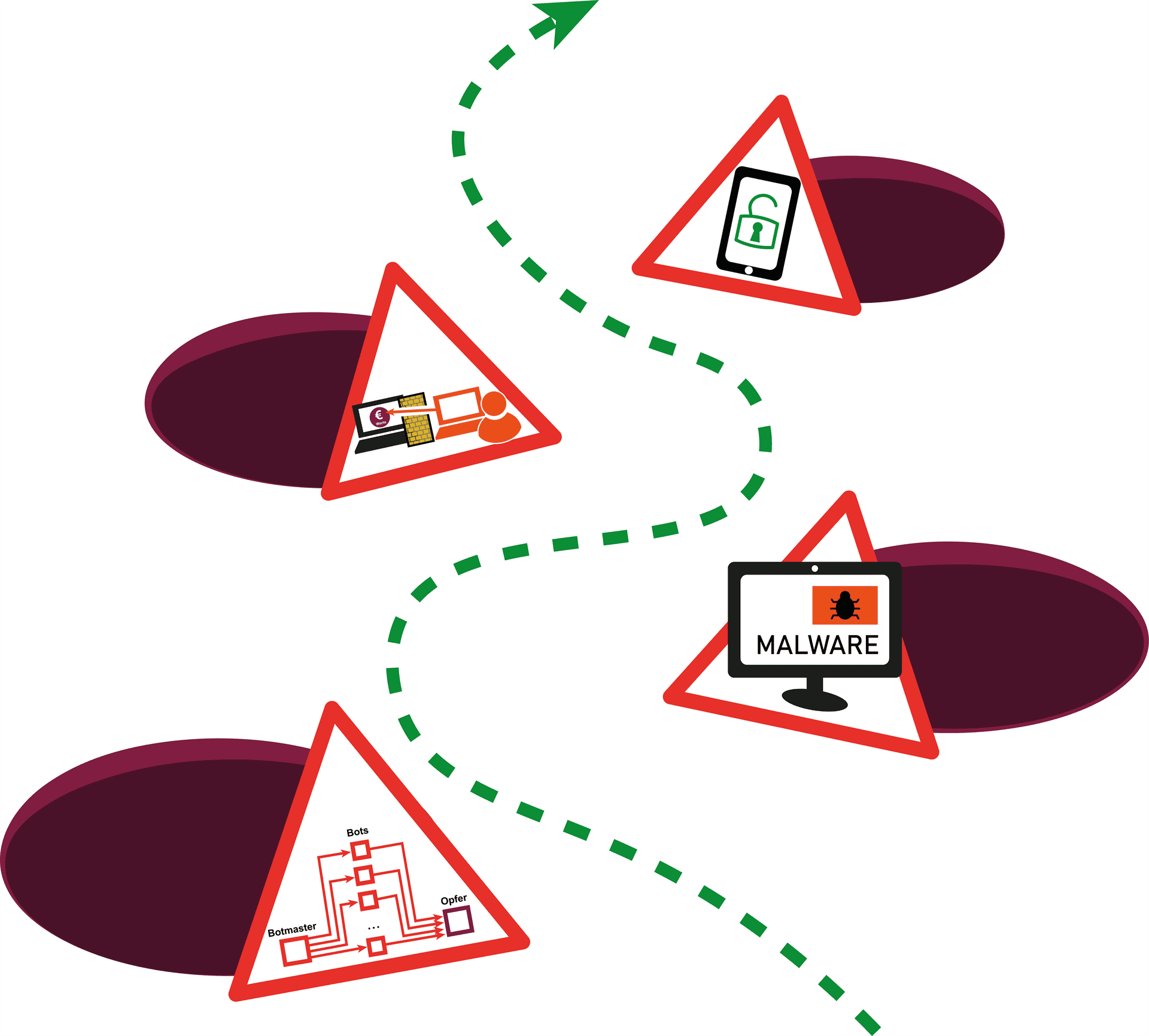

Cyber-Sicherheitsgefahr |  |

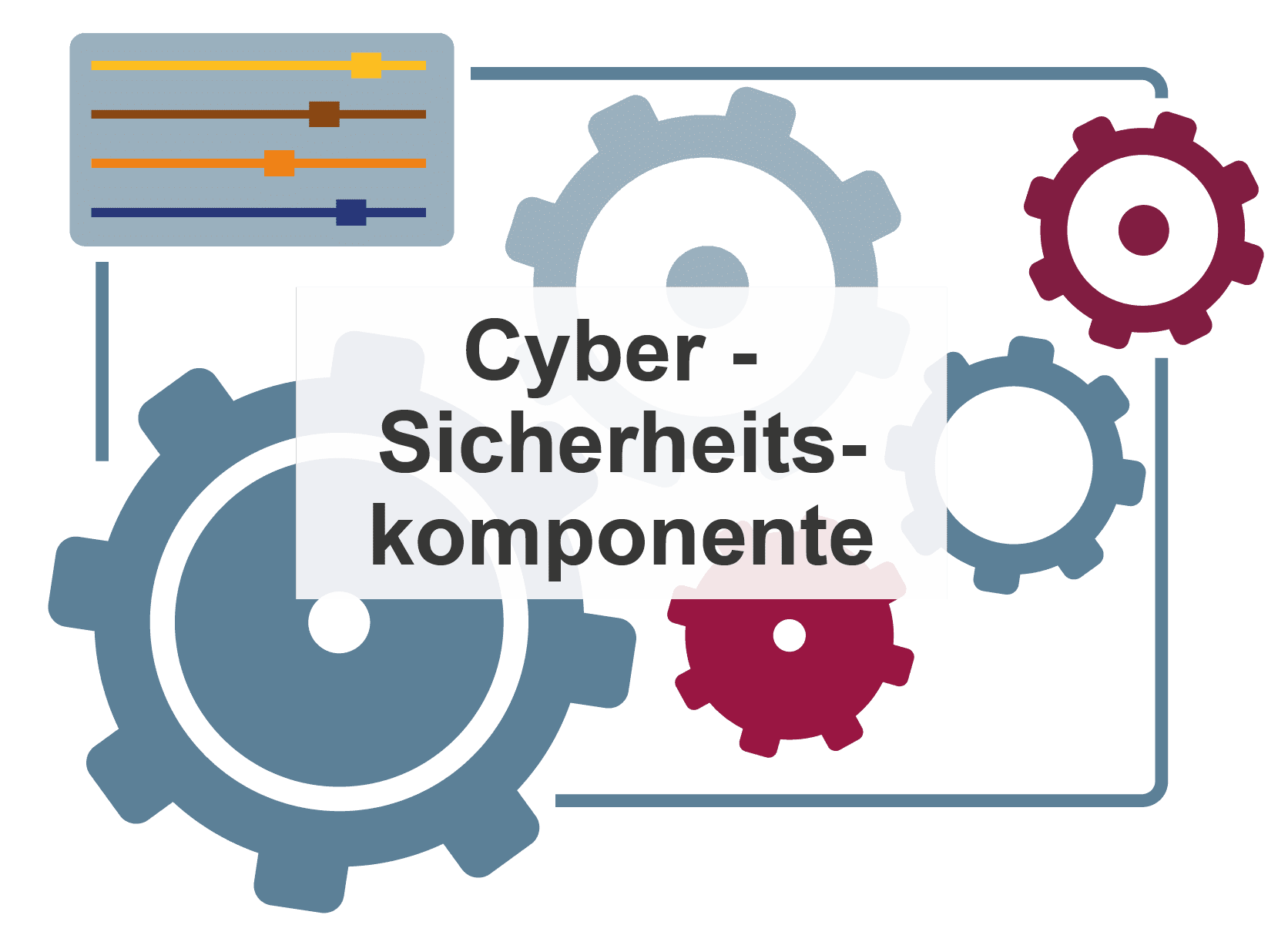

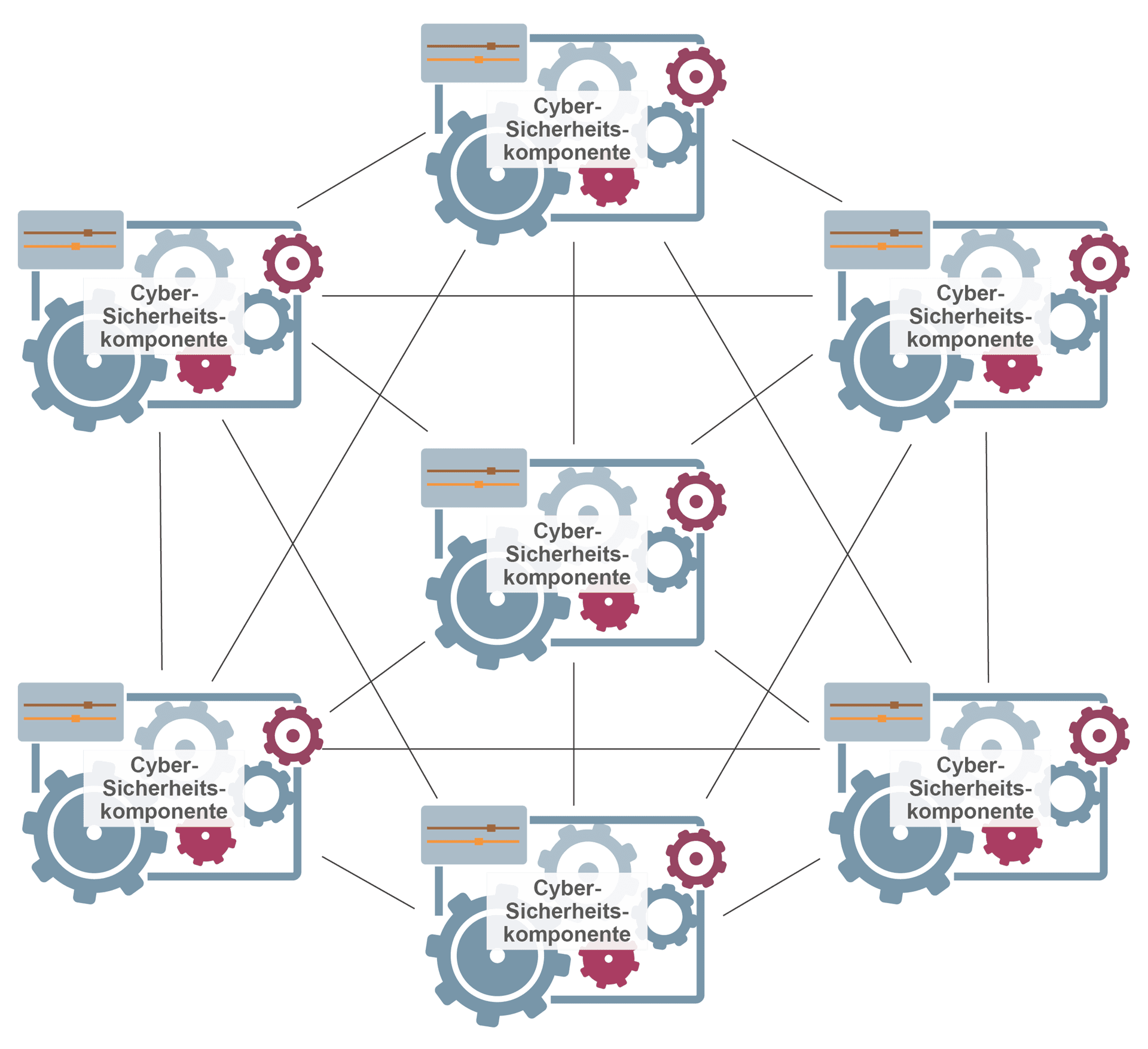

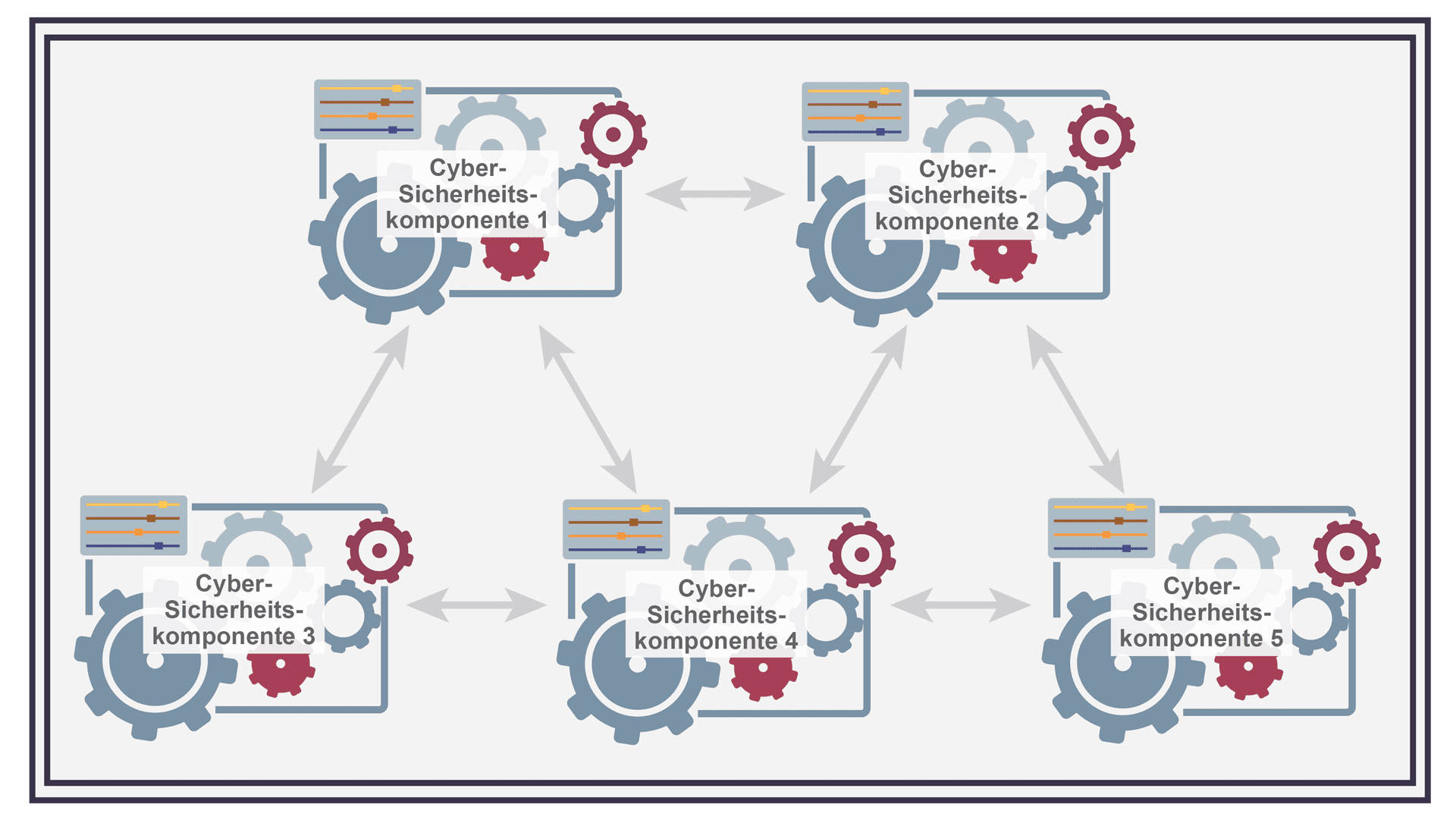

Cyber-Sicherheitskomponente |  |

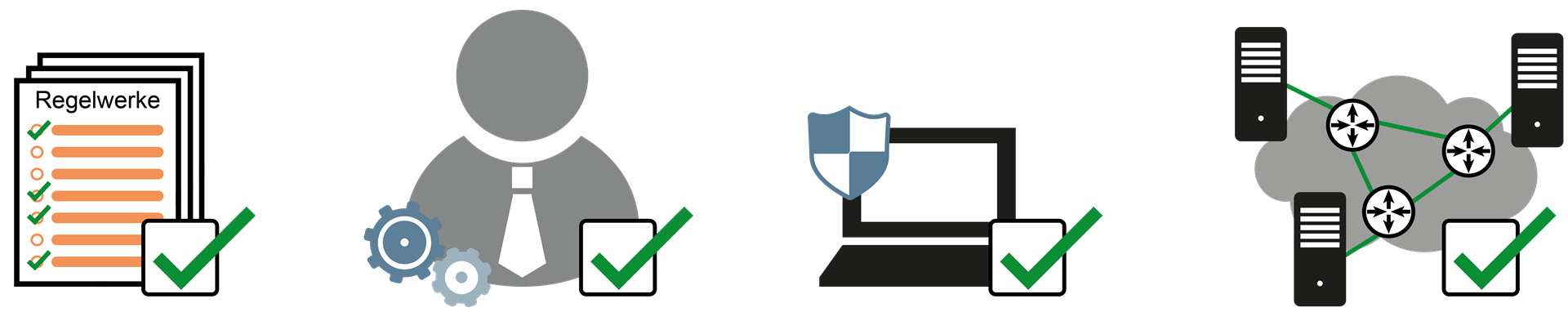

Cyber-Sicherheitskonzepte |  |

Cyber-Sicherheitslösungen |  |

Cyber-Sicherheitsmaßnahme |  |

Cyber-Sicherheitsmechanismus |  |

Cyber-Sicherheitsmodelle |  |

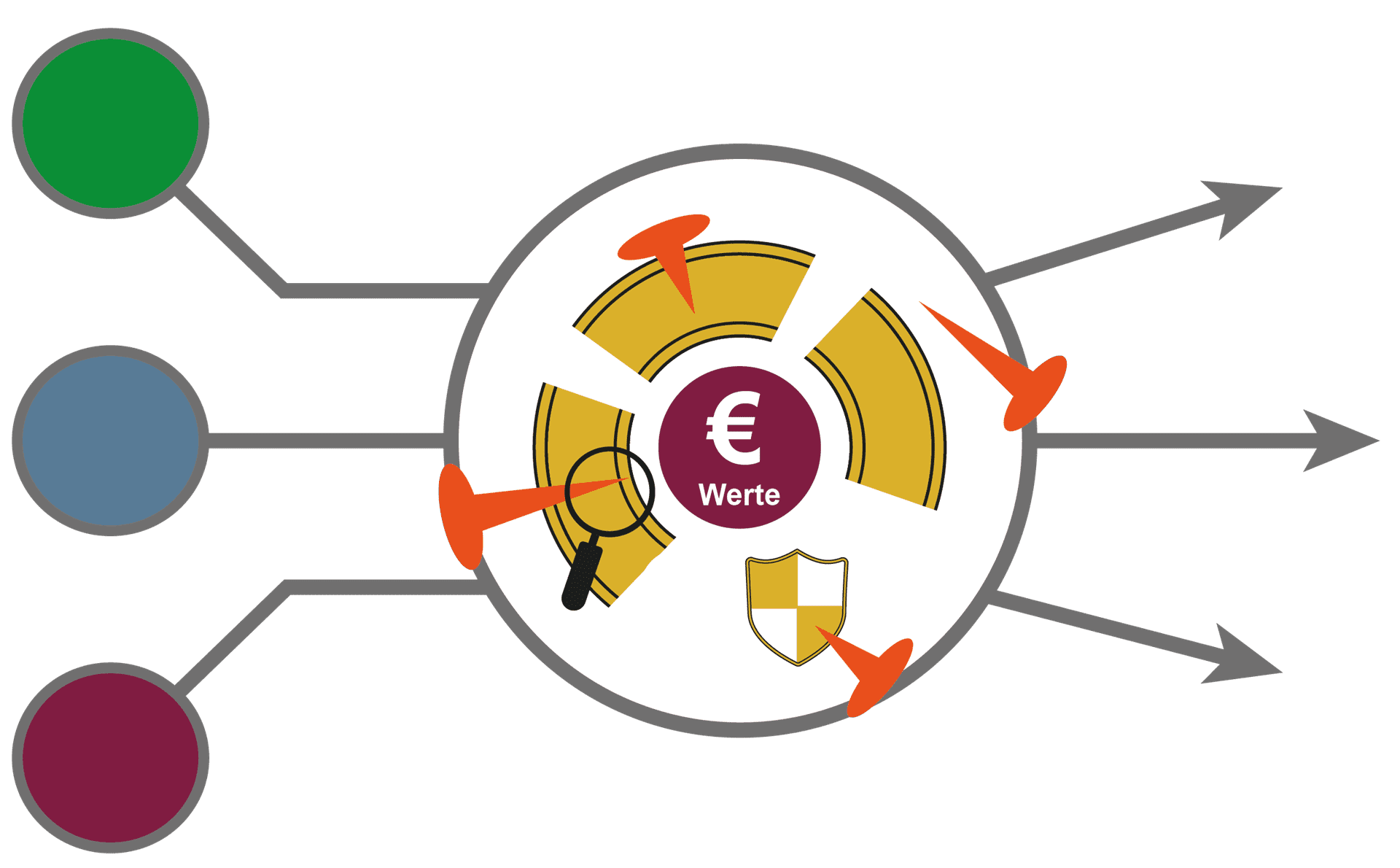

Cyber-Sicherheitsrisiko |  |

Cyber-Sicherheitsschaden |  |

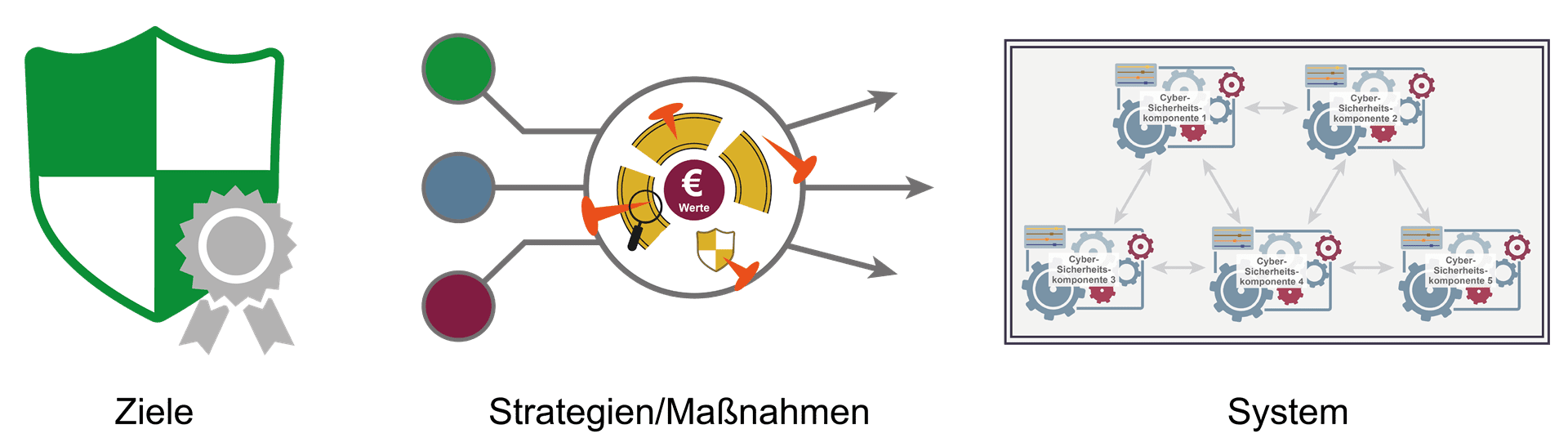

Cyber-Sicherheitssystem |  |

Cyber-Sicherheitsstrategien |  |

Cyber-Sicherheitsversicherungen |  |

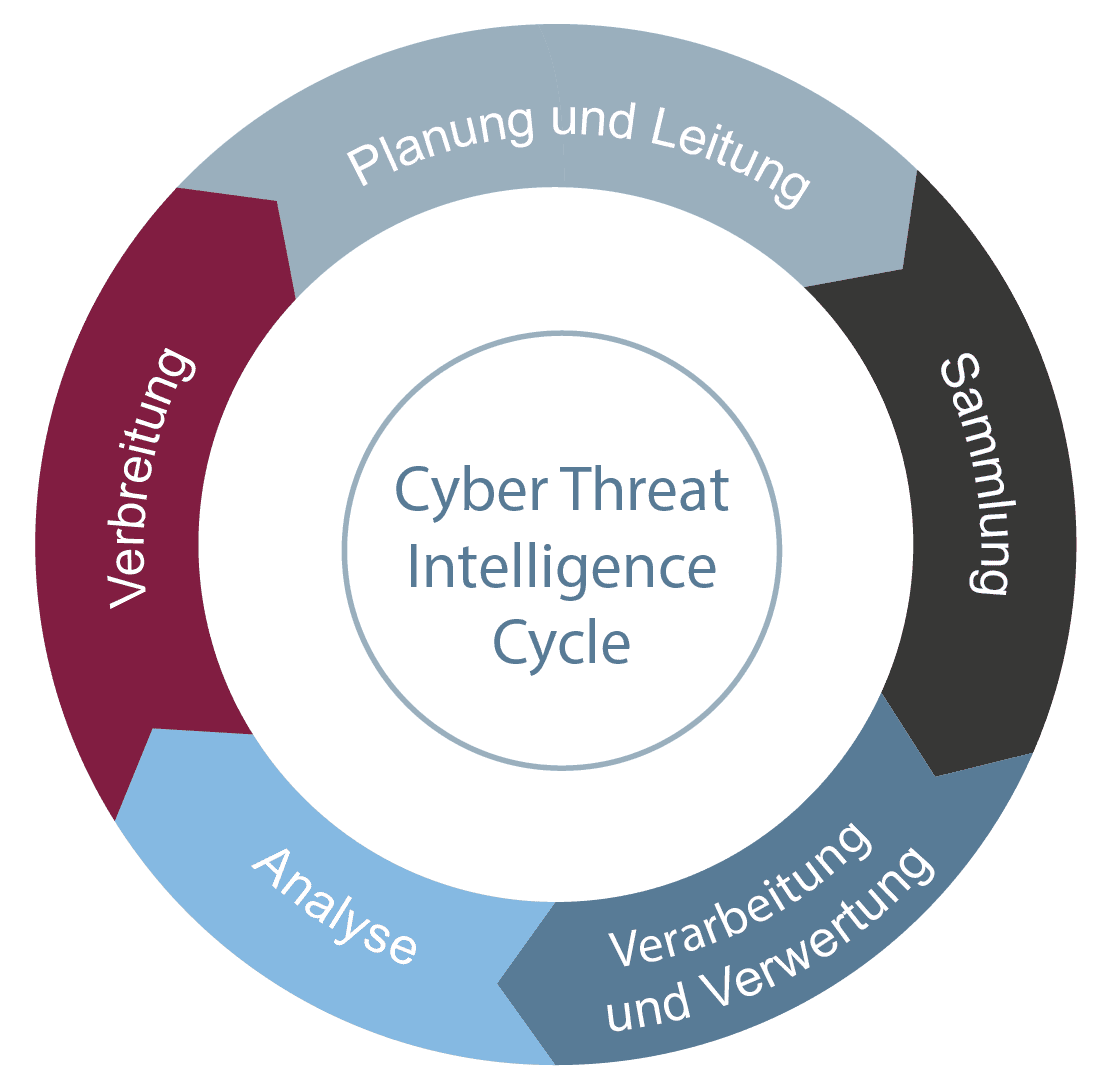

Cyber Threat Intelligence (CTI) |  |

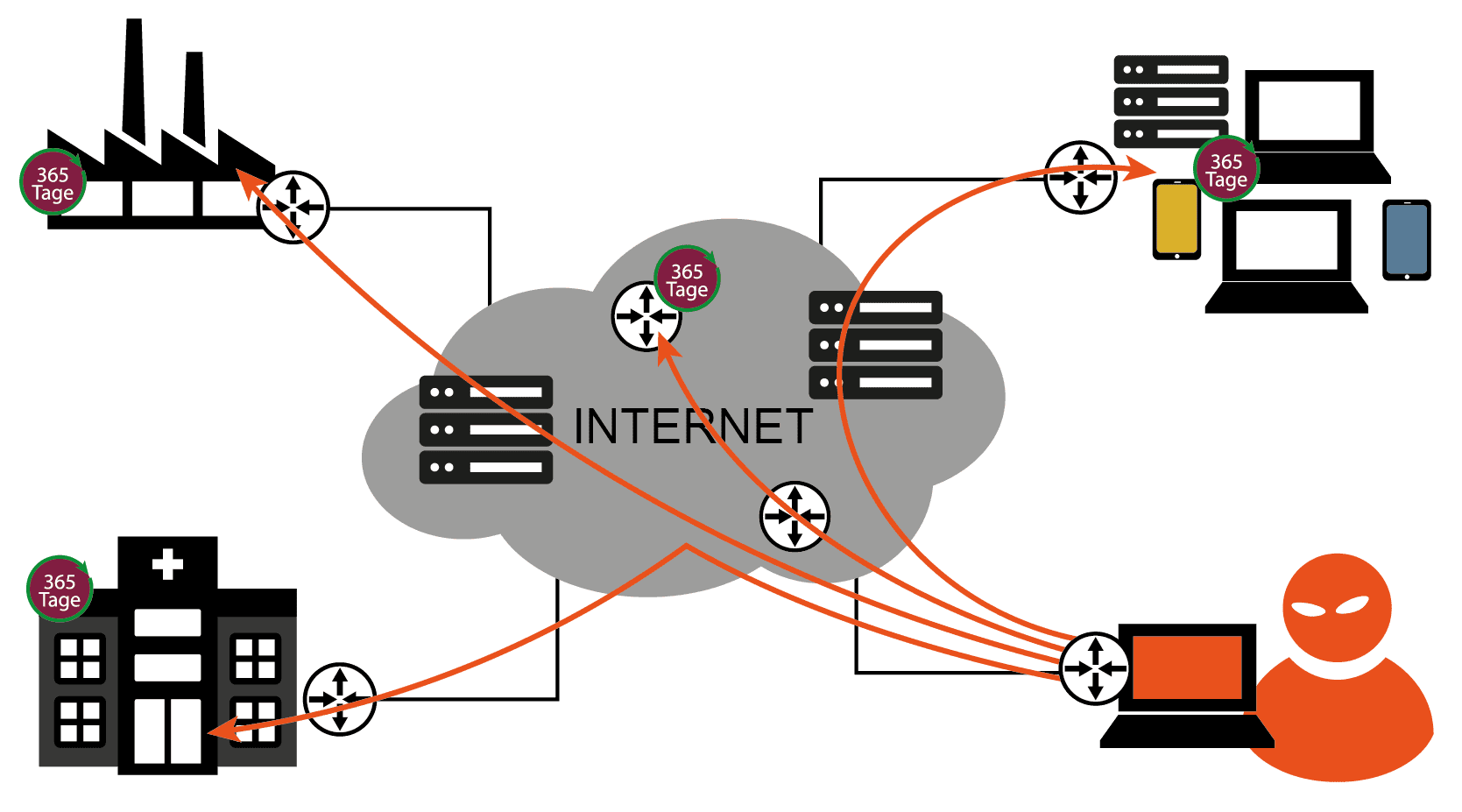

Cyberwar / Cyberkrieg |  |