Im Glossar „Cyber-Sicherheit“ werden einige Begrifflichkeiten erklärt, um das Verständnis für die Cyber-Sicherheit zu verbessern.

Logo Cyber-Sicherheit Glossar

Gerne können Sie von Ihrer Webseite auf das Glossar Cyber-Sicherheit verlinken und hierzu auch das Logo verwenden. Zusätzlich bieten wir Ihnen ein iframe an, das das gesamte Glossar enthält.

Tipps zur Verlinkung

Buch: „Cyber-Sicherheit“

Cyber-Sicherheit |  |

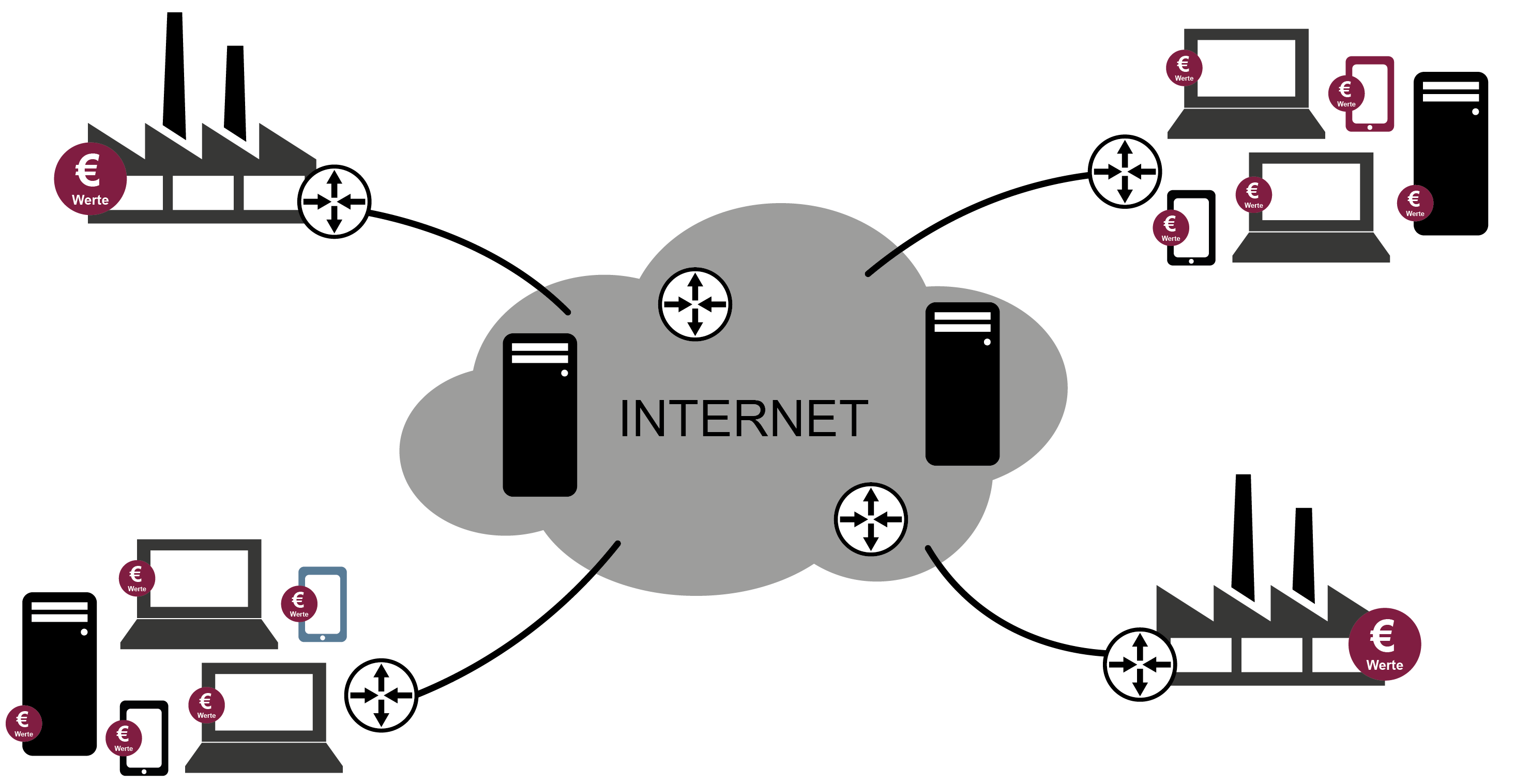

Perimeter-Sicherheit |  |

PGP |  |

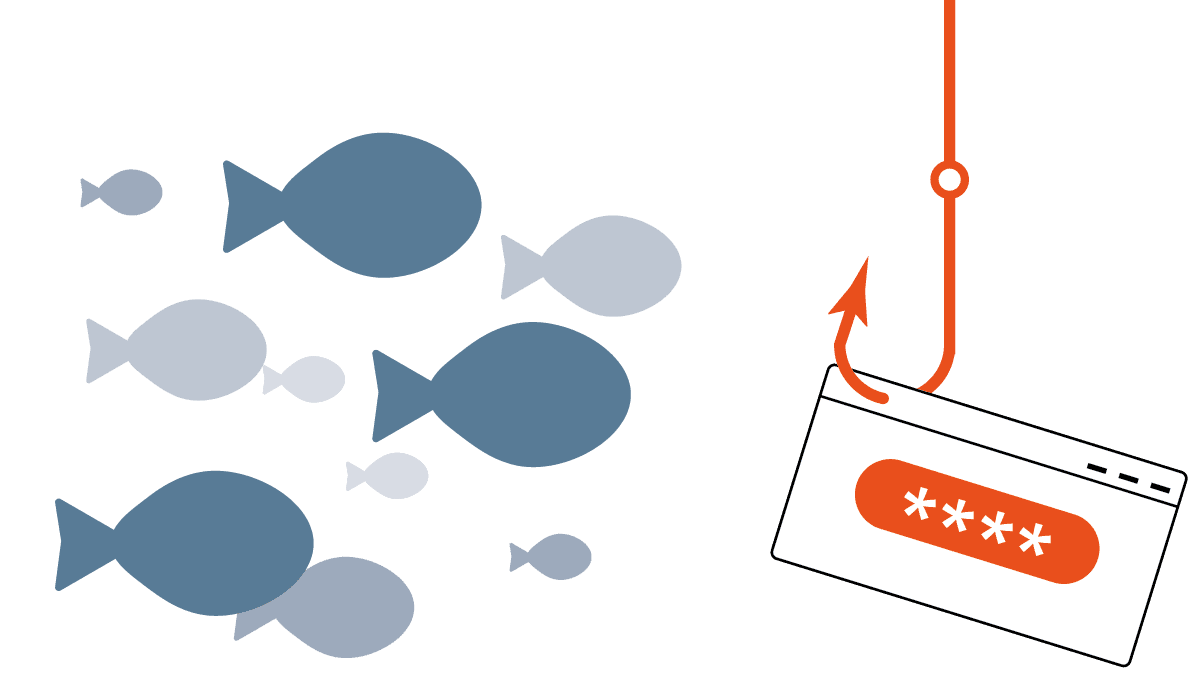

Phishing |  |

Polyalphabetische Substitution |  |

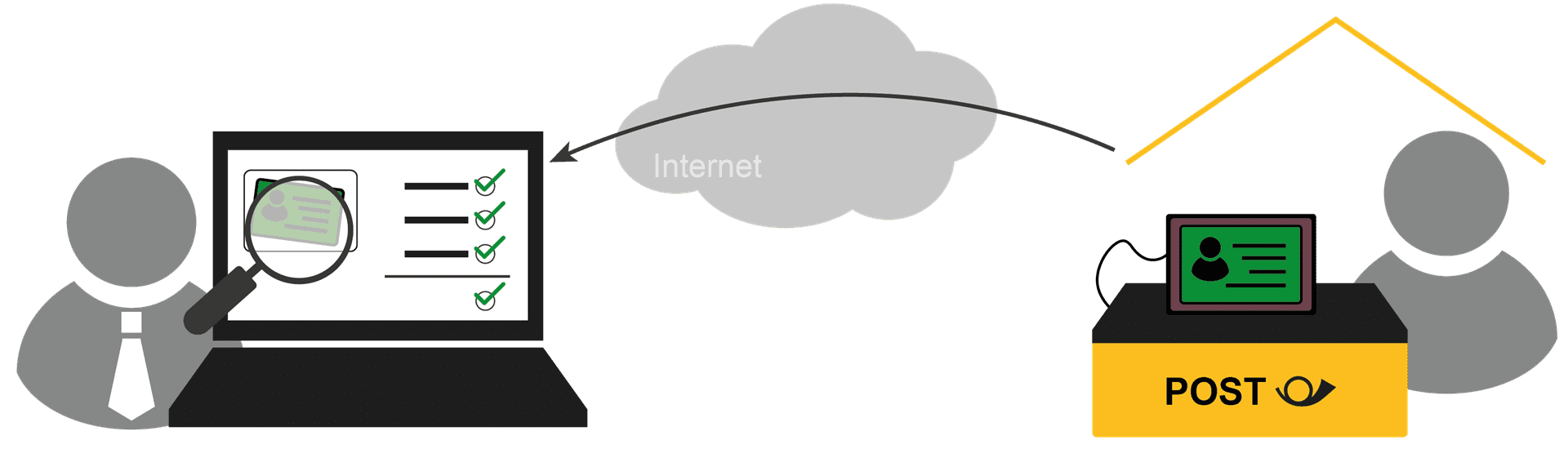

PostIdent-Verfahren der Deutschen Post AG |  |

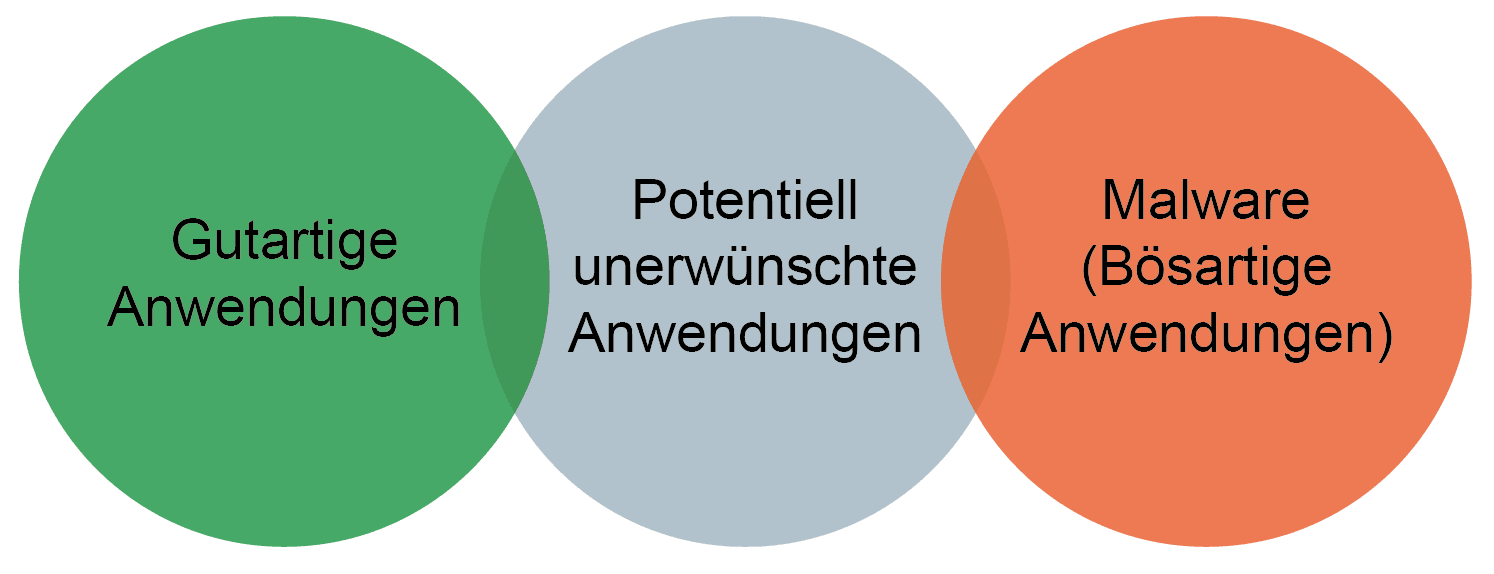

Potenziell unerwünschte Anwendungen (PUA) |  |

Pretexting |  |

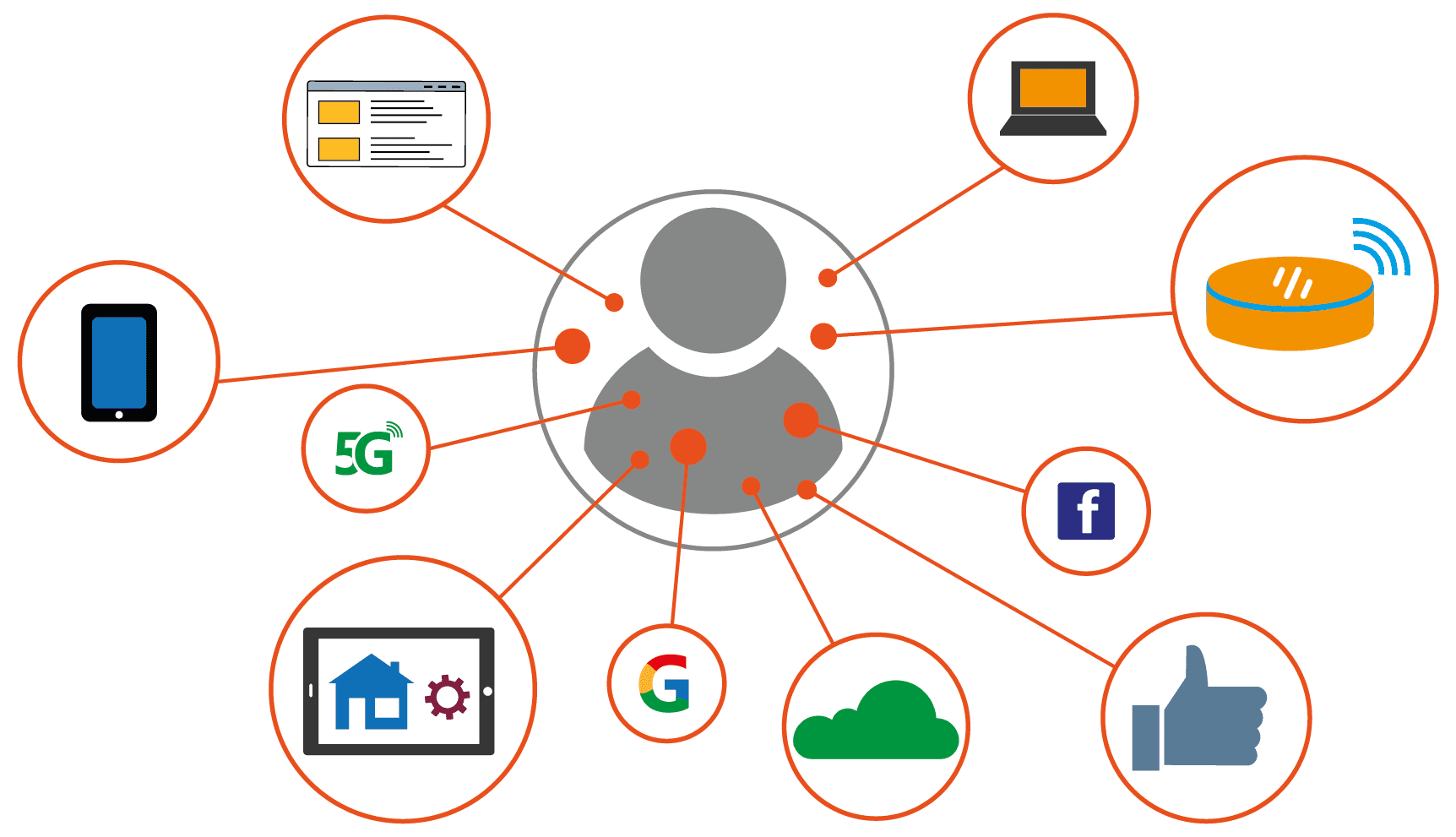

Privatsphäre |  |

Proaktive Cyber-Sicherheitssysteme |  |

Psychometrie |  |

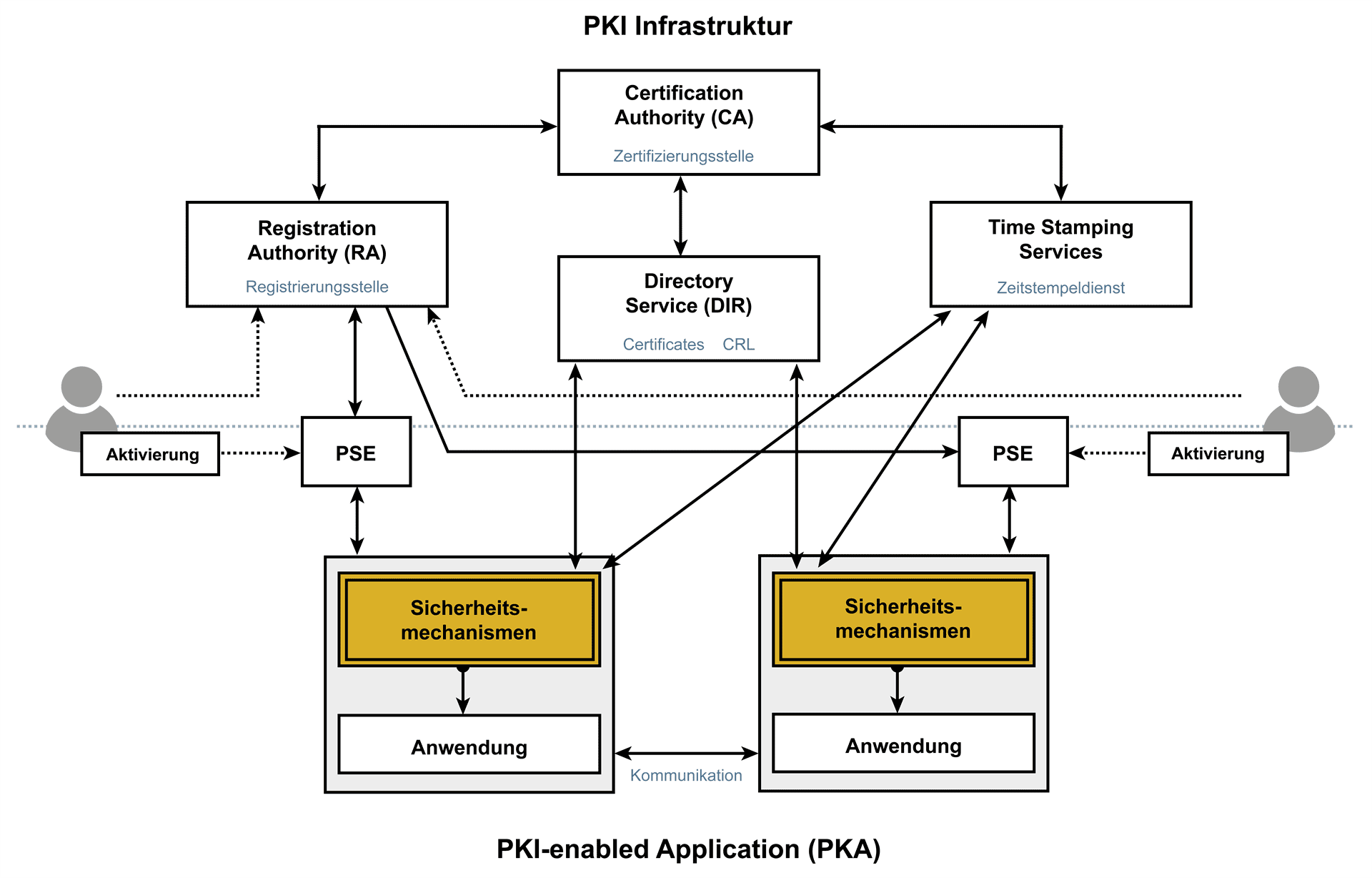

Public Key-Infrastrukturen (PKI) / PKI-enabled Application (PKA) |  |

Poisoning Attack |  |

Quantensichere Algorithmen / Post-Quanten-Kryptographie |  |

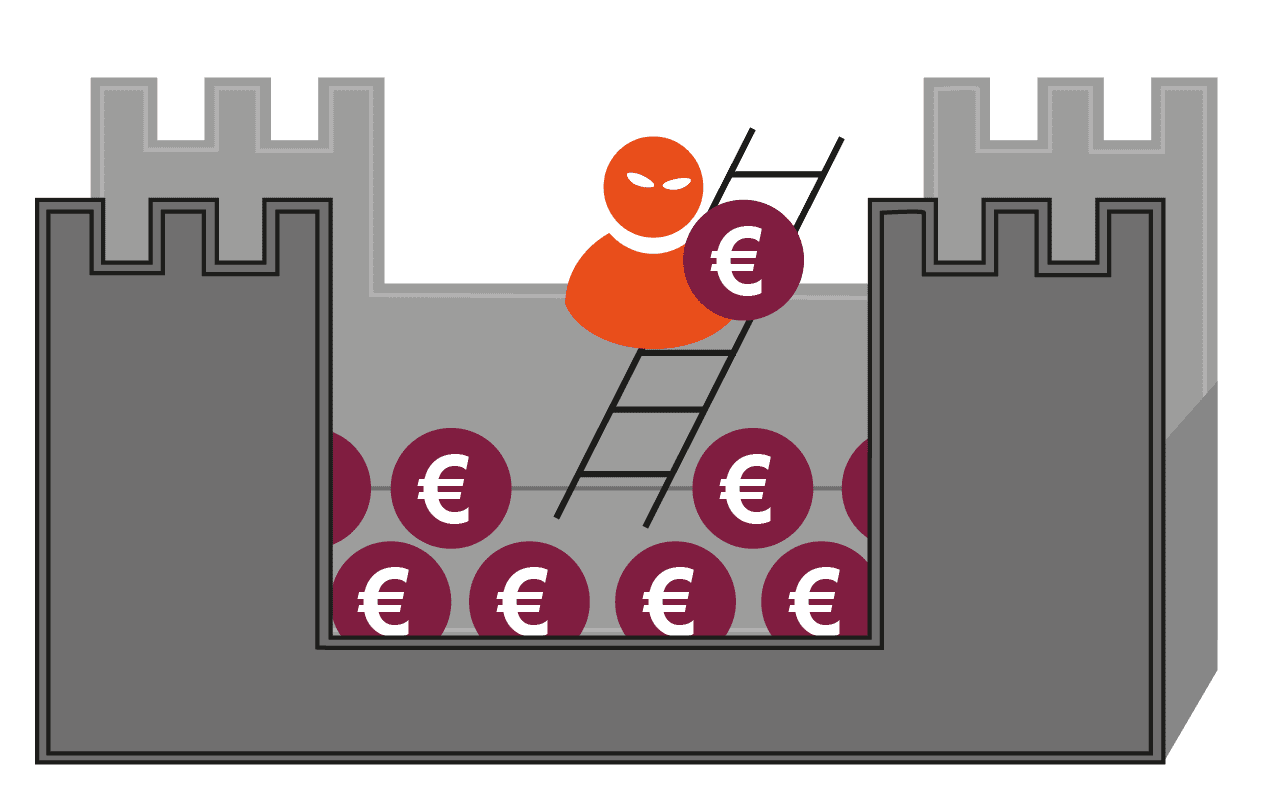

Ransomware |  |

Reaktive Cyber-Sicherheitssysteme |  |

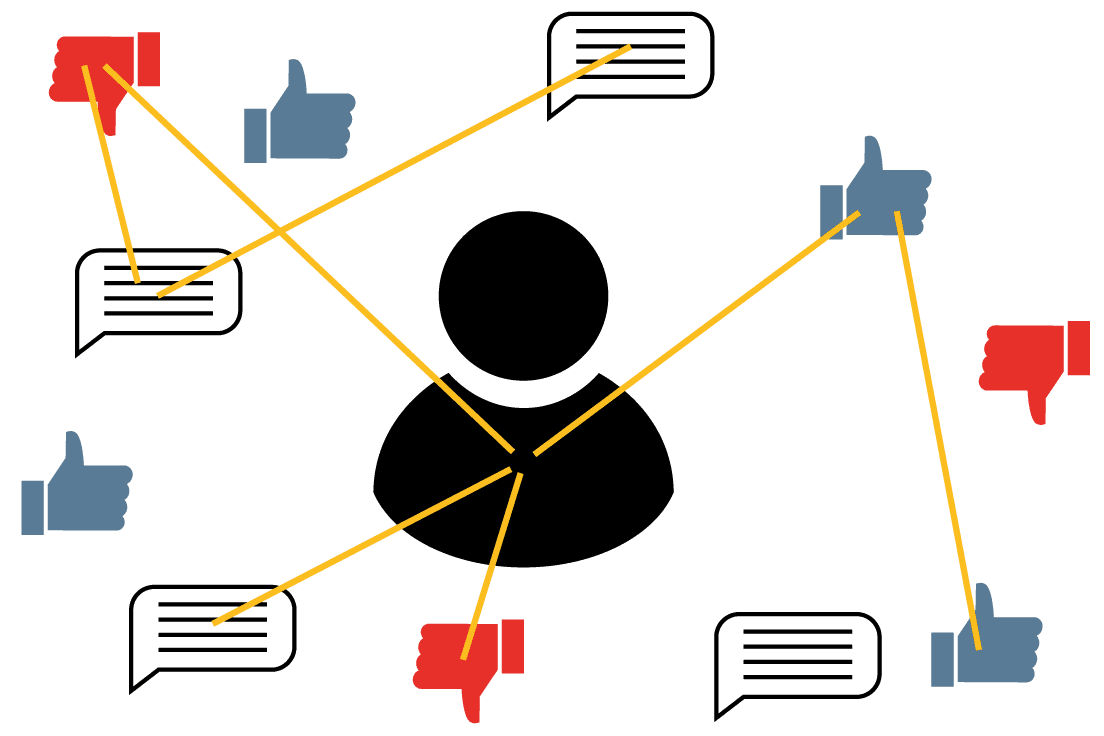

Reputationssystem |  |

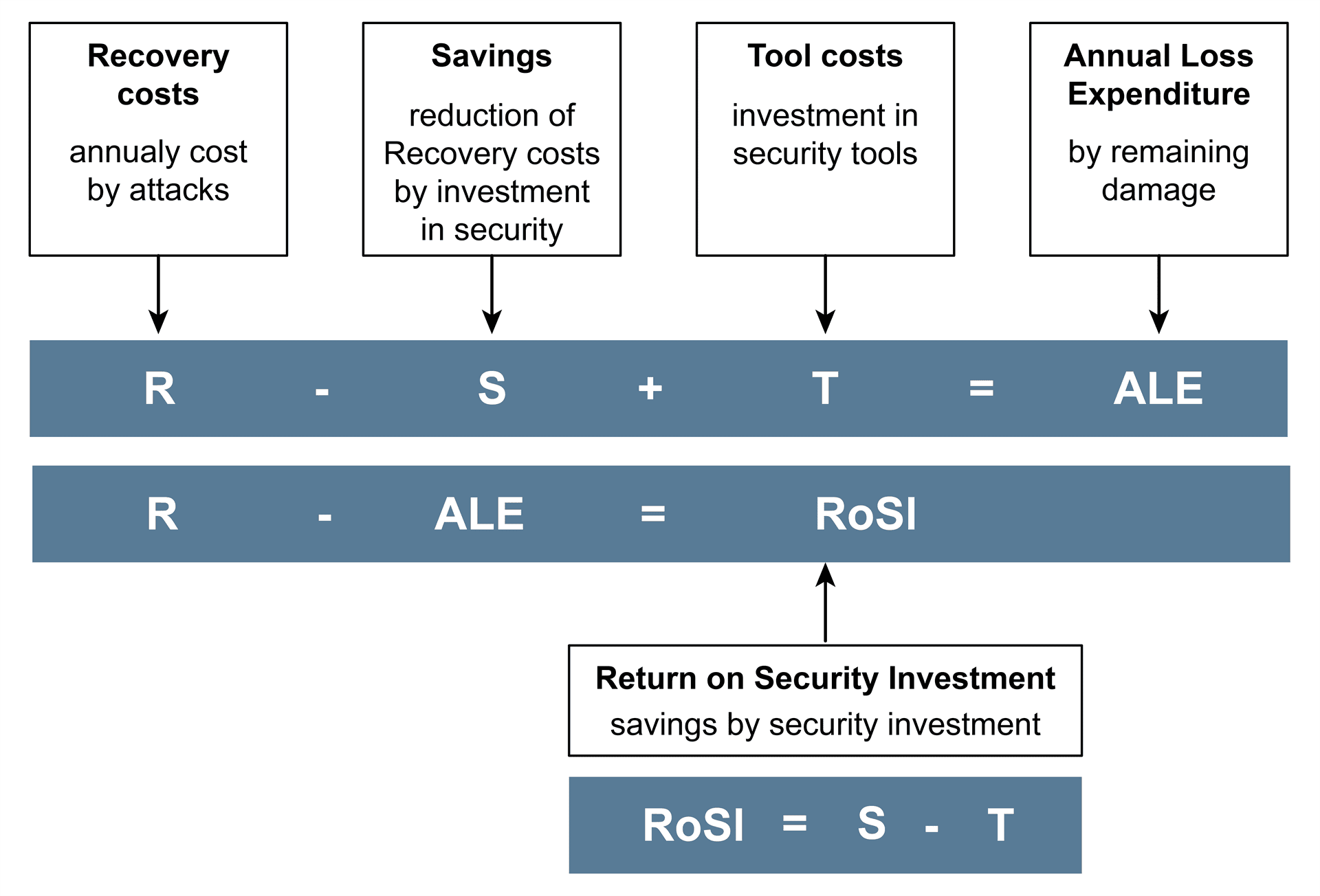

Return on Security Investment (RoSI) |  |

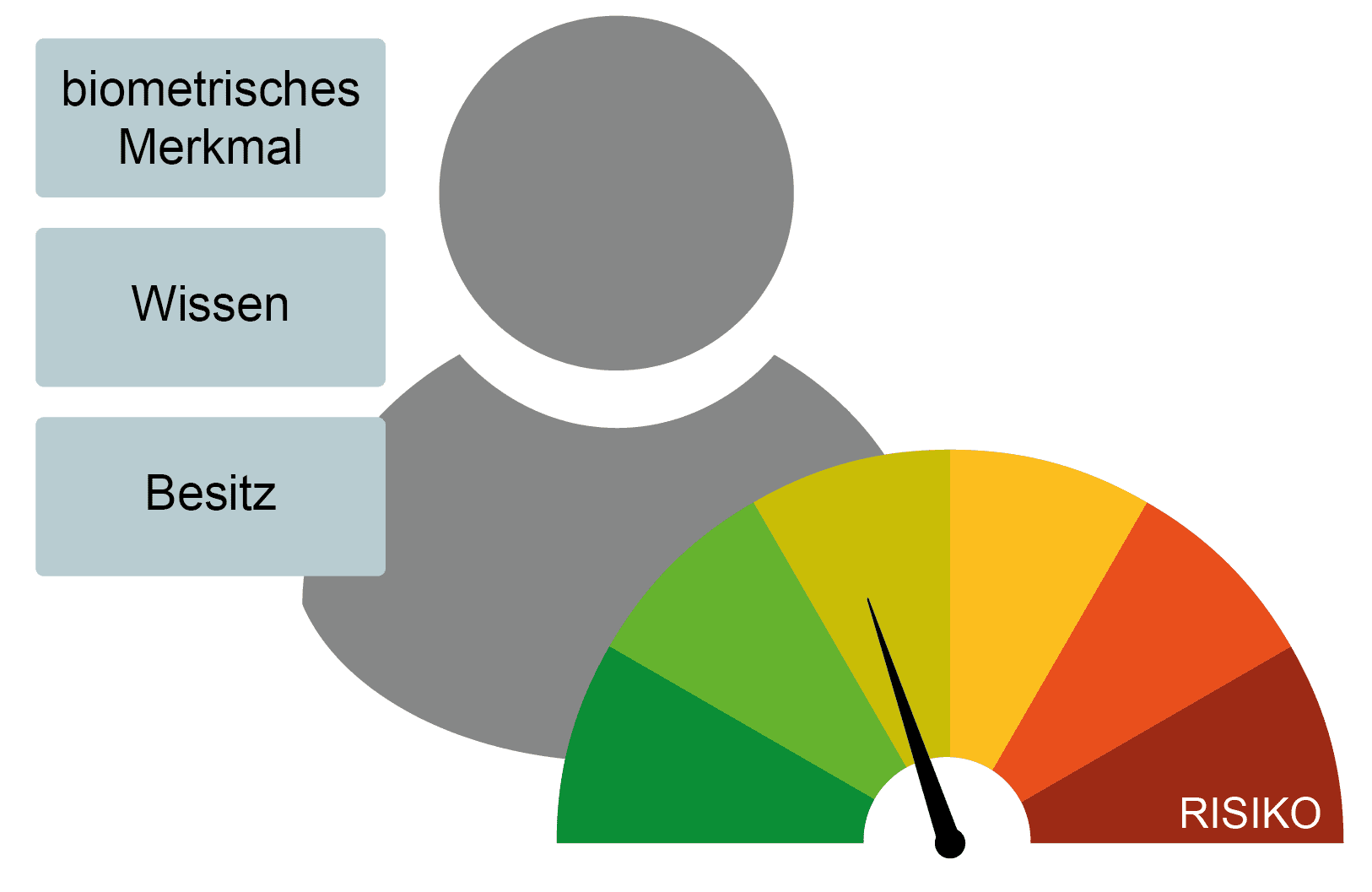

Risikobasierte u. adaptive Authentifizierung |  |

Reverse Engineering |  |

RSA-Verfahren |  |